هشدار Juniper برای باگ مهم RCE در فایروالها و سوئیچهای خود

اخبار داغ فناوری اطلاعات و امنیت شبکه

مجموعه Juniper Networks بروزرسانیهای امنیتی را برای رفع آسیبپذیری حیاتی اجرای کد از راه دور (RCE) در فایروالهای سری SRX و سوئیچهای سری EX منتشر کرده است.

این نقص امنیتی مهم که در اینترفیسهای پیکربندی J-Web دستگاهها یافت میشود و بهعنوان CVE-2024-21591 ردیابی شده و میتواند توسط عوامل تهدید تایید نشده برای دریافت اختیارات روت یا حملات Denial-of-Service (DoS) علیه دستگاههای پچ نشده نیز مورد سواستفاده قرار گیرد.

این شرکت در یک توصیه امنیتی که بهتازگی منتشر شد، توضیح داد: "این مشکل به دلیل استفاده از یک فانکشن ناامن است که به مهاجم اجازه میدهد حافظه دلخواه را بازنویسی کند".

شرکت Juniper اضافه کرد که تیم پاسخگویی به حوادث امنیتی هیچ مدرکی دال بر سواستفاده از این آسیبپذیری در فضای سایبری پیدا نکردهاند.

لیست کامل نسخههای آسیبپذیر سیستمعامل Junos تحت تاثیر باگ سری SRX و سری EX J-Web شامل موارد زیر است:

• نسخههای سیستم عامل Junos قبل از 20.4R3-S9

• نسخههای Junos OS 21.2 قبل از 21.2R3-S7

• نسخههای Junos OS 21.3 قبل از 21.3R3-S5

• نسخههای Junos OS 21.4 قبل از 21.4R3-S5

• نسخههای Junos OS 22.1 قبل از 22.1R3-S4

• نسخههای Junos OS 22.2 قبل از 22.2R3-S3

• نسخههای Junos OS 22.3 قبل از 22.3R3-S2

• نسخههای Junos OS 22.4 قبل از 22.4R2-S2، 22.4R3

این باگ در Junos OS 20.4R3-S9، 21.2R3-S7، 21.3R3-S5، 21.4R3-S5، 22.1R3-S4، 22.2R3-S3، 22.3R3-S2، 22.3R3-S2، 22.3R3-S2، 22.3R3-S5، 22.3R3-S5، 22.2R3-S4، 22.3R3-S2، 22.2.4R، 23.2R1-S1، 23.2R2، 23.4R1 و همه نسخههای بعدی، رفع شده است.

به ادمینها توصیه میشود فورا بروزرسانیهای امنیتی را اعمال کنند یا JunOS را به آخرین نسخه ارتقا دهند یا حداقل رابط J-Web را برای حذف مسیر حمله غیرفعال کنند.

راهحل موقت دیگر این است که دسترسی J-Web را تا زمانی که پچها اعمال شوند، به هاستهای مورد اعتماد شبکه محدود کنید.

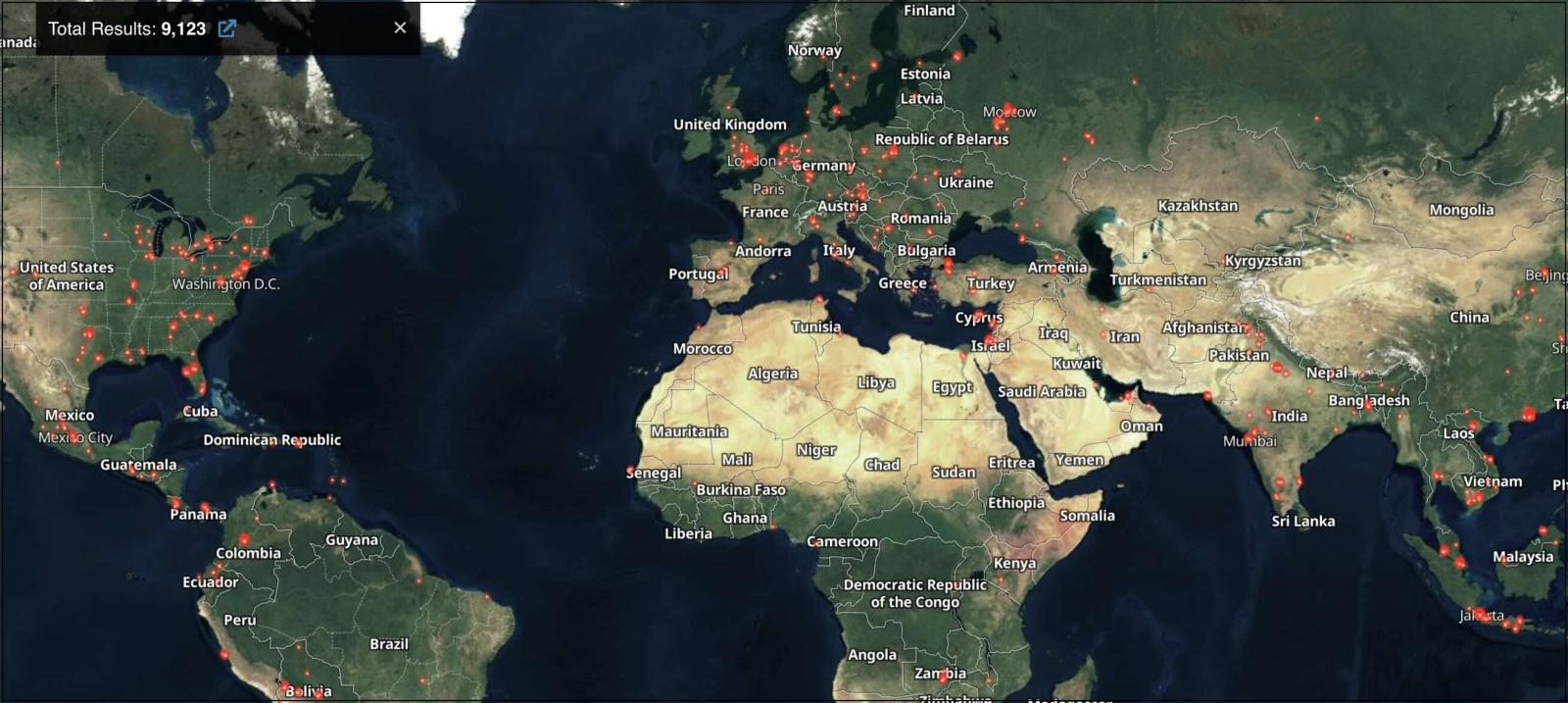

بر اساس دادههای سازمان غیرانتفاعی امنیت اینترنتی Shadowserver، بیش از 8200 دستگاه Juniper رابطهای J-Web خود را بهصورت آنلاین قرار دادهاند که اکثر آنها از کره جنوبی هستند؛ همچنین چندین دستگاه و نمونه در ایران مشاهده شده است (Shodan همچنین بیش از 9000 دستگاه را ردیابی نموده است).

آژانس CISA همچنین در ماه نوامبر در مورد بهرهبرداری RCE پیش از تایید Juniper که در فضای سایبری استفاده میشود، هشدار داد که چهار باگ به نامهای CVE-2023-36844، CVE-2023-36845، CVE-2023-36846، و CVE-2023-36847 ردیابی شده و فایروالهای SRX و سوئیچهای EX شرکت جونیپر را تحت تاثیر قرار دادهاند.

این هشدار ماهها پس از اینکه ShadowServer اولین تلاشهای بهرهبرداری را در 25 آگوست شناسایی کرد، و یک هفته پس از انتشار پچهای Juniper و بهمحض اینکه آزمایشگاه WatchTower یک اکسپلویت اثبات مفهوم (PoC) را منتشر کرد، منتشر شد.

در ماه سپتامبر، شرکت اطلاعاتی آسیبپذیری VulnCheck دریافت که هزاران دستگاه Juniper هنوز در برابر حملات با استفاده از این زنجیره اکسپلویت، آسیبپذیر هستند.

سازمان CISA در 17 نوامبر این چهار باگ را به مجموعه آسیبپذیریهای شناخته شده خود اضافه کرد و آنها را بهعنوان "مسیرهای حمله مکرر برای عاملان سایبری مخرب" با "خطرات قابل توجه برای سازمانهای فدرال" ردهبندی کرد.

آژانس امنیت سایبری ایالات متحده اولین دستورالعمل اجرایی الزامآور (BOD) سال را در ژوئن گذشته صادر کرد که از آژانسهای فدرال میخواهد تا تجهیزات شبکهای که متصل به اینترنت هستند یا پیکربندی نادرست دارند (مانند فایروالها و سوئیچهای Juniper) را ظرف یک بازه دو هفتهای پس از کشف، ایمنسازی کنند.

برچسب ها: VulnCheck, Juniper OS, EX J-Web, CVE-2024-21591, EX Juniper SRX, Juniper Networks Junos OS, J-Web, Cyber Warfare, Exploit, اجرای کد از راه دور, Switch, پچ, RCE, جونیپر, Junos, Juniper Networks, Juniper, DoS, Patch, cybersecurity, باگ, bug, اکسپلویت, Remote Code Execution, فایروال juniper, سوئیچ, جاسوسی سایبری, فایروال, firewall, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news