سواستفاده هکرها از اکسپلویت Spring4Shell برای استقرار بدافزار باتنت Mirai

اخبار داغ فناوری اطلاعات و امنیت شبکه

آسیبپذیری حیاتی Spring4Shell که اخیراً فاش شده است، به طور فعال توسط عوامل تهدید برای اجرای بدافزار باتنت Mirai، بهویژه در منطقه سنگاپور از آغاز آپریل ۲۰۲۲ مورد سواستفاده قرار میگیرد.

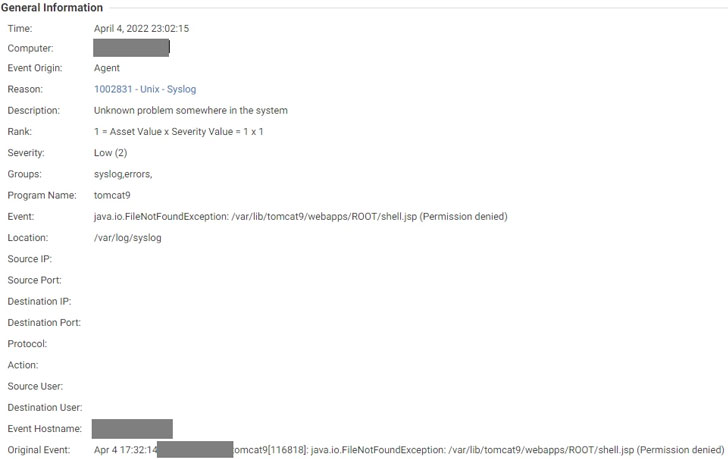

دیپ پاتل، نیتش سورانا و آتیش ورما، محققان Trend Micro، در گزارشی که روز جمعه منتشر شد، گفتند: «این اکسپلویت به عوامل تهدید اجازه میدهد نمونه Mirai را در پوشه «/tmp» دانلود کرده و پس از تغییر مجوز با استفاده از «chmod» آنرا اجرا کنند».

این آسیبپذیری که بهعنوان CVE-۲۰۲۲-۲۲۹۶۵ (امتیاز CVSS: 9.8) معرفی میشود، میتواند به عوامل مخرب اجازه دهد تا به اجرای کد از راه دور در برنامههای Spring Core تحت شرایط غیر پیشفرض دست یابند و به مهاجمان کنترل کامل بر دستگاههای در معرض خطر را ارائه کند.

این توسعه در حالی صورت میگیرد که آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) اوایل این هفته، آسیبپذیری Spring4Shell را بر اساس «شواهد بهرهبرداری فعال» به مجموعه آسیبپذیریهای شناخته شده خود اضافه کرد.

این فراتر از اولین باری است که اپراتورهای بات نت به سرعت اقدام به اضافه کردن نقصهای جدید منتشر شده به مجموعه ابزار بهرهبرداری خود میکنند. در دسامبر ۲۰۲۱، باتنتهای متعددی از جمله Mirai و Kinsing با استفاده از آسیبپذیری Log4Shell برای نفوذ به سرورهای مستعد در اینترنت، کشف شدند.

باتنت Mirai، که در ژاپنی به معنای «آینده» میباشد، نامی است که به یک بدافزار لینوکس اطلاق میشود که همچنان دستگاههای خانه هوشمند شبکه مانند دوربینهای IP و مسیریابها را هدف قرار داده و آنها را به شبکهای از دستگاههای آلوده تحت لقای یک باتنت، متصل میکند.

باتنت اینترنتاشیا، با استفاده از جمیع سختافزار ربوده شده، میتواند برای انجام حملات بیشتر، از جمله حملات فیشینگ در مقیاس بزرگ، استخراج ارز دیجیتال، کلاهبرداری کلیک، و حملات distributed denial-of-service (DDoS) مورد استفاده قرار گیرد.

بدتر از همه، فاش شدن کد منبع Mirai در اکتبر ۲۰۱۶ انواع مختلفی مانند Okiru، Satori، Masuta و Reaper را به وجود آورده است و آن را به یک تهدید همیشه در حال تغییر تبدیل کرده است.

در اوایل ژانویه امسال، شرکت امنیت سایبری CrowdStrike اشاره کرد که بدافزارهایی که به سیستمهای لینوکس حمله میکنند در سال ۲۰۲۱ نسبت به سال ۲۰۲۰، سی و پنج درصد افزایش یافته است، به طوری که خانوادههای بدافزار XOR DDoS، Mirai و Mozi بیش از ۲۲ درصد از تهدیدات هدفگذاری شده لینوکس در سال را به خود اختصاص میدهند.

محققان گفتند: «هدف اصلی این خانوادههای بدافزار به خطر انداختن دستگاههای متصل به اینترنت آسیبپذیر، گردآوری آنها در باتنتها و استفاده از آنها برای انجام حملات distributed denial-of-service (DDoS) است».

برچسب ها: Mozi, Reaper, Okiru, Satori, Masuta, اینترنتاشیا, Kinsing, Spring Core, chmod, Spring4Shell, XOR, حمله DDoS, Exploit, Log4Shell, باتنت, Trend Micro, Linux, لینوکس, Mirai, DDoS Attack, CISA , اکسپلویت, آسیبپذیری, Vulnerability, phishing, malware, CrowdStrike, DDoS, cryptocurrency, Cyber Security, IOT, Botnet, فیشینگ, ارز دیجیتال, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری