آلودگی بیش از 100 میلیون دستگاه اینترنت اشیاء با آسیب پذیری NAME:WRECK

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیتی 9 آسیب پذیری را شناسایی کرده اند که با استفاده از چهار استک TCP/IP بیش از 100 میلیون دستگاه که توسط مصرف کنندگان شخصی و یا سازمانی استفاده میشوند، را تحت تأثیر قرار می دهد که این آسیب پذیری می تواند توسط مهاجم برای کنترل سیستم آسیب پذیر مورد سوءاستفاده قرار بگیرد.

به نقل از هکر نیوز، این نقصی که توسط فاراسکات و JSOF با عنوان "NAMED:WRECK" نام برده شده است، در ادامه آخرین سری تحقیقاتی است که به عنوان بخشی ابتکاری به نام Project Memoria برای بررسی امنیت استک های TCP/IP پرکاربرد که توسط تامین کنندگان مختلف جهت ارائه امکانات اتصال به اینترنت و شبکه در سیستم عاملها گنجانده شده، انجام پذیرفته است.

محققان گفته اند: "این آسیب پذیری ها مربوط به پیاده سازی DNS است که باعث DoS یا Denial of Service و یا اجرای کد از راه دور (RCE) می شود و به مهاجمین اجازه می دهد دستگاه های هدف را بصورت آفلاین یا کنترل از راه دور کنترل کنند".

این نام از این واقعیت ناشی می شود که تجزیه نام دامنه ها می تواند پیاده سازی DNS را در استک های TCP/IP بشکند (یعنی "خراب (wreck)" کند) و با اضافه کردن آسیب پذیری های اخیر مانند SigRed ، SAD DNS و DNSpooq از دفترچه تلفن اینترنتی به عنوان وکتوری برای حمله استفاده میکند.

آنها خاطر نشان کردند، این پنجمین بار است که نقاط ضعف امنیتی در استک های پروتکل ها که زیربنای میلیون ها دستگاه متصل به اینترنت هستند، شناسایی میشوند.

- URGENT/11

- Ripple20

- AMNESIA:33

- NUMBER:JACK

علی الخصوص جدیدترین تحقیقات پیشنهاد میکنند که باید نگاه ریزبینانه تری به "طرح فشرده سازی پیام" مورد استفاده در پروتکل DNS که با هدف کاهش اندازه پیام ها "از تکرار نام دامنه در پیام جلوگیری میکند" باعث کشف چندین نقص در FreeBSD (12.1)، استک هایIPnet (VxWorks 6.6) ، Nucleus NET (4.3) و NetX (6.0.1) میشود، داشت.

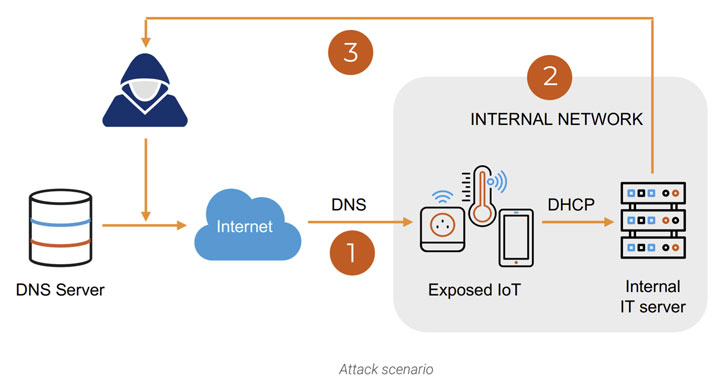

در یک سناریوی کامل حمله در حالت واقعی، مهاجمان می توانند با استفاده از این نقایص راه نفوذ خود را از طریق یک دستگاه سازمانی متصل به اینترنت که درخواست های DNS را به یک سرور صادر می کند پیدا کنند و اطلاعات حساس را از بین ببرند یا حتی از آنها به عنوان بنیانی برای خرابکاری در تجهیزات حیاتی استفاده کنند.

به استثنایIPnet ،FreeBSD ، Nucleus NET و NetX، همه بروزرسانی هایی را منتشر کرده اند که تامین کنندگان را ملزم مینماید دستگاه هایی را که از نسخه آسیب پذیر نرم افزاری بهره میبرند، با ارتقای نرم افزاری آنها و نصب بروزرسانی ها، به مشتریان خود عرضه کنند.

اما مانند نقایص قبلی، برای رفع این اشکالات چندین مانع وجود دارد؛ از جمله کمبود اطلاعات در مورد استک TCP/IP که روی دستگاه اجرا می شود؛ مشکل در ارائه بروزرسانی ها به دلیل اینکه دستگاه ها به طور یکپارچه و مرکزی مدیریت نمی شوند یا اینکه نمی توانند به دلیل نقش اصلی آنها در فرایندهای مهم ماموریتی و عملیاتی مانند مراقبت های بهداشتی و سیستم های کنترل صنعتی، آفلاین شوند.

به عبارت دیگر، علاوه بر تلاش لازم برای شناسایی همه دستگاه های آسیب پذیر، ممکن است زمان قابل توجهی طول بکشد تا بروزرسانی های امنیتی از تامین کننده استک به سیستم عامل دستگاه واصل شود.

حتی در بدترین حالت، در بعضی موارد تلاش برای بروزرسانی و یا پچ کردن هرگز عملی نخواهد بود، در نتیجه بسیاری از دستگاههای آسیب دیده به احتمال زیاد تا سالهای آینده یا تا زمانی که از رده خارج نشوند، در معرض حملات قرار می گیرند!

اگرچه ممکن است راه حلی سریع در حال حاضر در دسترس نباشد، اما نکته قابل توجه در این یافته ها وجود مواردی از کاهش خطر است که تشخیص تلاش برای استفاده از این نقص ها را آسان تر می کند. برای شروع، فاراسکات یک اسکریپت متن باز برای شناسایی دستگاه هایی که استک های آسیب دیده را اجرا می کنند، منتشر کرده است. علاوه بر این محققان همچنین توصیه کرده اند تا زمان نصب بروزرسانی ها، كنترل تقسیم بندی شبكه را اعمال کرده و تمام ترافیك شبكه را جهت بررسی بسته های مخربی كه سعی در سوءاستفاده از کاربرهایDNS ، mDNS و DHCP دارند، كنترل كنند.

همچنین انتظار می رود این مطالعه در کنفرانس Black Hat Asia 2021 در تاریخ 6 ماه می سال 2021 ارائه شود.

محققان اعلام کردند: "NAME:WRECK موردی است که در آن، پیاده سازی نادرست یک قسمت خاص از RFC می تواند عواقب فاجعه باری داشته باشد که در نقاط مختلف استک TCP/IP گسترش می یابد و سپس محصولات ز آن استک آسیب دیده استفاده میکنند".

محققین اضافه کردند که: "همچنین جالب است که عدم اجرای پشتیبانی از فشرده سازی (همانطور که به عنوان مثال در lwIP دیده می شود) یک عامل موثر در کاهش خطرات در برابر این نوع آسیب پذیری است. از آنجا که صرفه جویی در پهنای باند مرتبط با این نوع فشرده سازی در دنیای اتصال سریع تقریباً بی معنی است، ما معتقدیم که پشتیبانی از فشرده سازی پیام DNS در حال حاضر مشکلات بیشتری را در قیاس با مواردی که ممکن است حل کند، ایجاد می نماید".

برچسب ها: Stack, TCP/IP, WRECK, DoS, Cyberattack, Patch, cybersecurity, DNS, Vulnerability, Internet of things, IOT, اینترنت اشیاء, امنیت سایبری, حمله سایبری