تجهیز کلاینت PuTTY SSH برای استقرار backdoor و سواستفاده از واتساپ

اخبار داغ فناوری اطلاعات و امنیت شبکه

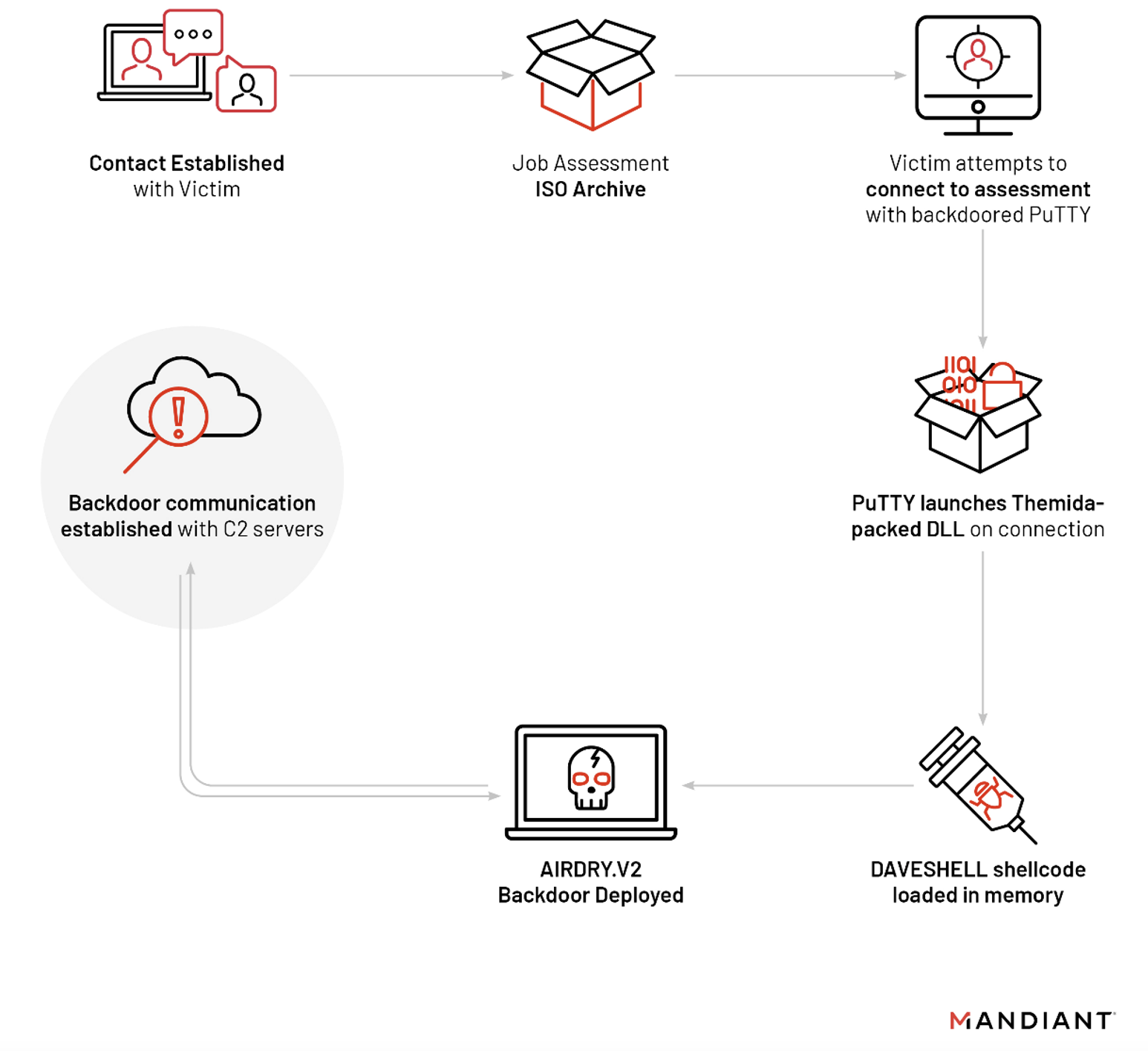

مهاجمان متعلق به کره شمالی با استفاده از نسخههای تروجانیزه شده کلاینت PuTTY SSH، توانستند backdoorهای مهمی را با تظاهر بهعنوان یک برنامه شغلی جعلی آمازون برای قرار دادن backdoor بر روی دستگاههای هدف، مستقر کنند.

یک المان جالب در این کمپین، این است که یک نسخه تروجانیزه شده از ابزارهای PuTTY و KiTTY SSH بهعنوان ابزاری برای استقرار یک backdoor استفاده شده است. درحالیکه در این مورد، ابزار PuTTY و KITTY SSH هر دور 'AIRDRY.V2' هستند.

محققان امنیت سایبری در Mandiant این کمپین را با گروه تهدید معروف به "UNC4034" مرتبط کردهاند و در زیر نامهای دیگر این گروه را ذکر کردهایم :

Temp[.]Hermit

[Labyrinth Chollima]

در آخرین فعالیتهای انجام شده توسط این گروه، به نظر میرسد که کمپین "عملیات شغل رویایی" ادامهدارد. بهعنوان بخشی از این کمپین که از ژوئن ٢٠٢٠ آغاز شده است، شرکتهای رسانهای در این زمان هدف قرارگرفتهاند.

بهرهبرداری از PuTTY SSH Client و WhatsApp

عاملان تهدید حمله را با ارسال ایمیل به اهداف خود با پیشنهاد شغلی سودآور از جانب آمازون آغاز میکنند تا آنها را به سمتوسوی حمله بکشانند.

در مرحله بعد، آنها از طریق واتس اپ ارتباط برقرار میکنند، جایی که آنها یک فایل حاوی ایمیج ISO را به اشتراک میگذارند :

amazon_assessment.iso

فایلهای موجود در ISO به شرح زیر است :

یک فایل متنی ("readme.txt")

یک آدرس IP

اعتبارنامه ورود

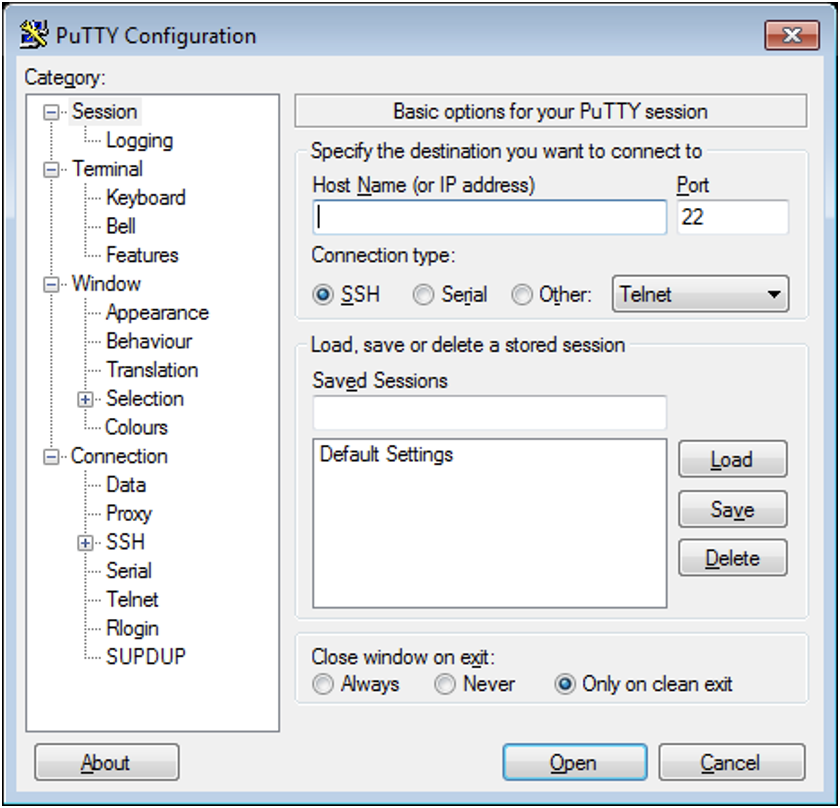

یک نسخه تروجانیزه شده PuTTY (PuTTY.exe)

اعتقاد بر این است که عوامل تهدید از نام فایل "Amazon-KiTTY[.]exe" برای جعل هویت کلاینت KiTTY SSH استفاده کردهاند. در موردبحث بین عوامل تهدید و قربانیان، مشخص نیست که چه چیزی بین آنها بحث شده است.

یک payload مخرب در بخش داده برنامه PuTTY نصب شده بود که توسط هکرها به اشتراک گذاشته شده بود. در نتیجه، تفاوت قابل توجهی در اندازه نسخه قانونی در مقایسه با نسخه دستکاری شده وجود خواهد داشت.

با استفاده از برنامه قانونی، عوامل تهدید فایل اجرایی PuTTY را کامپایل میکنند. این نسخه هیچ تفاوتی با نسخه قانونی ندارد و کاملا کاربردی است.

یک تغییر در فانکشن"connect_to_host ()" در PuTTY وجود دارد که توسط هکرها استفاده میشود. با استفاده از اعتبارنامههای محدود شده، برنامه در قالب یک DLL پک شده با Themida یک paylaod مخرب shell کد DAVESHELL را مستقر میکند که پس از اتصال SSH موفقیتآمیز اجرا میشود.

برنامه DAVESHELL برای مستقر کردن مستقیم paylaod نهایی به حافظه استفاده میشود :

بدافزار AIRDRY. V2 Backdoor

شناسههای کامند پشتیبانی شده

چندین شناسه فرمان پشتیبانی شده وجود دارد که در زیر به آنها اشاره کردهایم :

0x2009 : اطلاعات اولیه سیستم را بارگذاری میکند.

0x2028 : فاصله beacon را براساس مقدار ارائهشده توسط سرور C2 بروزرسانی میکند.

0x2029 : تا تاریخ و زمان شروع جدید غیرفعال میشود.

0x2031 : پیکربندی فعلی را آپلود میکند.

0x2032 : پیکربندی را بروزرسانی مینماید.

0x2037 : آنرا فعال نگه میدارد.

0x20368 : فاصله beacon را بر اساس مقدار موجود در پیکربندی بهروزرسانی میکند.

0x2052 : کلید AES مورد استفاده برای رمزگذاری درخواستهای C2 و دادههای پیکربندی را بروزرسانی میکند.

0x2057 : یک افزونه را در حافظه دانلود و اجرا میکند.

در مقایسه با نسخه قبلی کامندهای کمتری وجود دارد که میتوان با نسخه جدید AIRDRY استفاده کرد. بااینحال، انعطافپذیری backdoor با کاهش تعداد کامندهای پشتیبانی شده به خطر نمیافتد.

علاوه بر این، با استفاده از ویژگیهای فایل اجرایی، میتوانید بررسی کنید که آیا باینری بهصورت دیجیتالی توسط "Simon Tatham" تایید شده است تا مطمئن شوید که نسخه PuTTY مورد استفاده شما تروجانیزه نشده است.

برچسب ها: AIRDRY, PuTTY, DAVESHELL, PuTTY SSH Client, Labyrinth Chollima, UNC4034, AIRDRY.V2, KiTTY SSH, PuTTY SSH, Themida, Payload, SSH, Trojan, واتساپ, Hacker, malware, تروجان, Cyber Security, حملات سایبری, WhatsApp, backdoor, هکر, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news