گزارش جدید مایکروسافت برای بررسی حملات سواستفاده از CVE-2023-23397 در Outlook

اخبار داغ فناوری اطلاعات و امنیت شبکه

مایکروسافت در مورد حملات سایبری با سواستفاده از آسیبپذیری Outlook که بهتازگی رفع شده، دستورالعملی را برای بررسی این آسیبپذیری که با نام CVE-2023-23397 (امتیاز CVSS : 9.8) ردیابی میشود، منتشر نموده است.

این نقص یک آسیبپذیری اسپوفینگ Microsoft Outlook است که میتواند منجر به دور زدن احراز هویت شود.

یک مهاجم از راه دور و احراز هویت نشده میتواند از این نقص برای دسترسی به هش Net-NTLMv2 کاربر با ارسال یک ایمیل ساخته شده ویژه به سیستم آسیب دیده سواستفاده کند.

گزارش منتشر شده مایکروسافت میگوید : "مهاجمی که با موفقیت از این آسیبپذیری سواستفاده کرد، میتواند به هش Net-NTLMv2 کاربر دسترسی داشته باشد که میتواند بهعنوان مبنای حمله رله NTLM علیه سرویس دیگری برای احراز هویت بهعنوان کاربر مورد استفاده قرار گیرد. مهاجم میتواند از این آسیبپذیری با ارسال یک ایمیل ساختهشده ویژه سواستفاده کند که بهطور خودکار هنگام بازیابی و پردازش توسط مخاطب Outlook فعال میشود. این میتواند منجر به سواستفاده قبل از مشاهده ایمیل در صفحه پیشنمایش شود. مهاجمان خارجی میتوانند ایمیلهای ساختهشدهای را ارسال کنند که باعث اتصال قربانی به یک مکان UNC خارجی تحت کنترل مهاجمان شود. این کار هش Net-NTLMv2 قربانی را به مهاجم لو میدهد و سپس میتواند آن را به سرویس دیگری منتقل کند و بهجای قربانی احراز هویت کند. "

این آسیبپذیری توسط CERT-UA، واحد Incident Response مایکروسافت و Microsoft Threat Intelligence (MSTI) گزارش شده است که نشان میدهد یک عامل دولتی از آن سواستفاده کرده است.

مایکروسافت این نقص را بهعنوان بخشی از بروزرسانیهای Patch Tuesday برای مارس ۲۰۲۳ برطرف کرد.

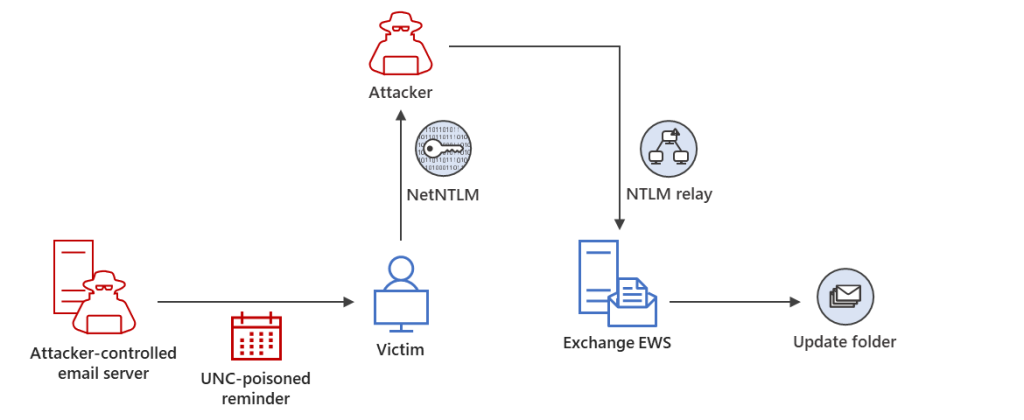

راهنمایی منتشر شده توسط مایکروسافت شامل جزئیاتی در مورد حملات با استفاده از این آسیبپذیری است. نمودار زیر مهاجمانی را نشان میدهد که با استفاده از یک حمله رله Net-NTLMv2 بهدسترسی اولیه دست مییابند، سپس از طریق تغییر مجوزهای فولدر میلباکس، پایداری خود را حفظ میکنند و با ارسال پیامهای مخرب اضافی، حرکت جانبی را انجام میدهند.

طبق مشاهدات، عامل تهدید از CVE-2023-23397 برای دسترسی غیرمجاز به Exchange Server و تغییر مجوزهای فولدر میلباکس برای دسترسی مداوم به Mailbox استفاده میکند. (مایکروسافت)

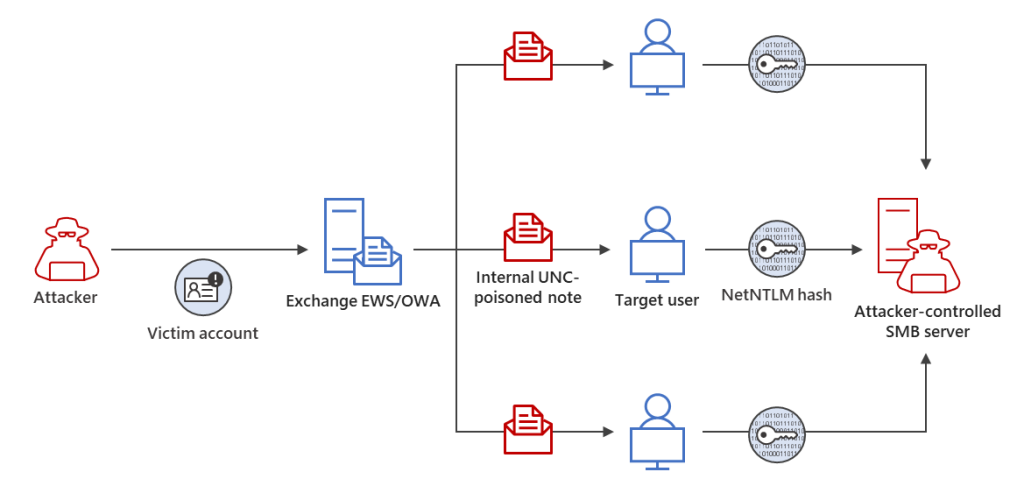

در سناریوی حمله زیر، عوامل تهدید از حساب ایمیل در معرض خطر استفاده کردند تا با هدف قرار دادن سایر اعضای همان سازمان، دسترسی خود را در محیط در معرض خطر، گسترش دهند.

فعالیت عامل تهدید مشاهده شده برای گسترش دسترسی خود در یک محیط در معرض خطر با استفاده از یک حساب ایمیل در معرض خطر برای هدف قرار دادن سایر اعضای همان سازمان (مایکروسافت)

در ادامه این گزارش آمده است : "اگرچه استفاده از هشهای NTLMv2 برای دسترسی غیرمجاز به منابع تکنیک جدیدی محسوب نمیشود، اما بهرهبرداری از CVE-2023-23397 جدید و مخفیانه است. حتی زمانی که کاربران یادآوریهای مشکوک را در مورد تسکها گزارش کردند، بازبینی امنیتی اولیه پیامها، تسکها یا موارد تقویم منجر به شناسایی فعالیت مخرب نشد. علاوه بر این، عدم نیاز به هرگونه تعامل با کاربر به ماهیت منحصربهفرد این آسیبپذیری کمک میکند. در این گزارش، Microsoft Incident Response، به تکنیکها و استراتژی شکار عامل تهدید برای بهرهبرداری از این CVE را در کنار برخی تکنیکهای شکار برای رفتارهای عامل تهدید پس از بهرهبرداری مشاهده شده، اشاره کرده است. "

این راهنمایی همچنین شامل شاخصهای حمله برای این کمپین است.

محققان شرکت اطلاعاتی تهدید Mandiant همچنین گزارش دادند که فعالیتی مربوط به یک کمپین جاسوسی سایبری چند ماهه را مشاهده کردهاند که از آسیبپذیری Microsoft Exchange CVE-2023-23397 انجام شده است. این کمپین توسط یک عامل تهدید با عنوان UNC4697 (احتمالا مرتبط با گروه APT28) بهوقوع پیوسته است.

برچسب ها: Microsoft Exchange CVE-2023-23397, UNC4697, Mailbox, Microsoft Threat Intelligence, Net-NTLMv2, اسپوفینگ, Spoofing, اوت لوک, CVE-2023-23397, Incident Response, Microsoft Outlook, APT28, Patch Tuesday, NTLM, Email, Exchange Server, Outlook, Microsoft, آسیبپذیری, Vulnerability, ایمیل, دفاع سایبری, تهدیدات سایبری, Cyber Security, مایکروسافت, امنیت سایبری, Cyber Attacks, حمله سایبری, news