گروه ایرانی Peach Sandstorm مجری حملات اخیر اسپری رمز عبور

اخبار داغ فناوری اطلاعات و امنیت شبکه

گروه APT با نام Peach Sandstorm مرتبط با ایران، پشت حملات اسپری رمز عبور (Password Spray) علیه هزاران سازمان در سراسر جهان است که بین فوریه و جولای ٢٠٢٣ انجام شده است.

محققان مایکروسافت در ادعایی، مجموعهای از حملات اسپری رمز عبور را مشاهده کردند که توسط عاملان دولت-ملت ایران بهعنوان بخشی از کمپینی به نام Peach Sandstorm (معروف به Holmium، APT33، Elfin و Magic Hound) انجام شده است.

گروه APT33 حداقل از سال ٢٠١٣ وجود داشته است، از اواسط سال ٢٠١٦، این گروه صنعت هوانوردی و شرکتهای انرژی مرتبط با صنایع پتروشیمی را هدف قرار داده است. بیشتر اهداف در خاورمیانه و مابقی در ایالات متحده، کره جنوبی و اروپا بودهاند.

در این ادعاها، این کمپین هزاران سازمان را در سرتاسر جهانبین فوریه و جولای ٢٠٢٣ هدف قرار داد. حملات فعالیتهای جاسوسی سایبری علیه سازمانها در بخشهای ماهوارهای، دفاعی و دارویی انجام پذیرفتهاند.

در گزارش منتشر شده توسط مایکروسافت ادعا شده است: "از فوریه ٢٠٢٣، مایکروسافت فعالیتهای اسپری رمز عبور را علیه هزاران سازمان مشاهده کرده است که توسط مهاجمی که ما آن را بهعنوان Peach Sandstorm (HOLMIUM) دنبال میکنیم، انجام شده است. Peach Sandstorm یک عامل تهدید ملی-دولتی ایرانی است که اخیرا سازمانهایی را در بخشهای ماهوارهای، دفاعی و دارویی در سراسر جهان تعقیب کرده است. مایکروسافت ارزیابی میکند که این کمپین دسترسی اولیه احتمالا برای تسهیل جمعآوری اطلاعات در حمایت از منافع دولت ایران استفاده میشود".

پاشش گذرواژه یا Password Spray نوعی حمله brute force است که در آن مهاجمان بر اساس لیستی از نامهای کاربری با رمزهای عبور پیشفرض روی برنامه، ورود به سیستم با brute force را انجام میدهند. در این سناریوی حمله، عوامل تهدید از یک رمز عبور در برابر بسیاری از حسابهای مختلف در برنامه استفاده میکنند تا از قفل شدن حسابها جلوگیری کنند که معمولا هنگام Brute Force یک حساب واحد با رمزهای عبور متعدد ایجاد میشوند.

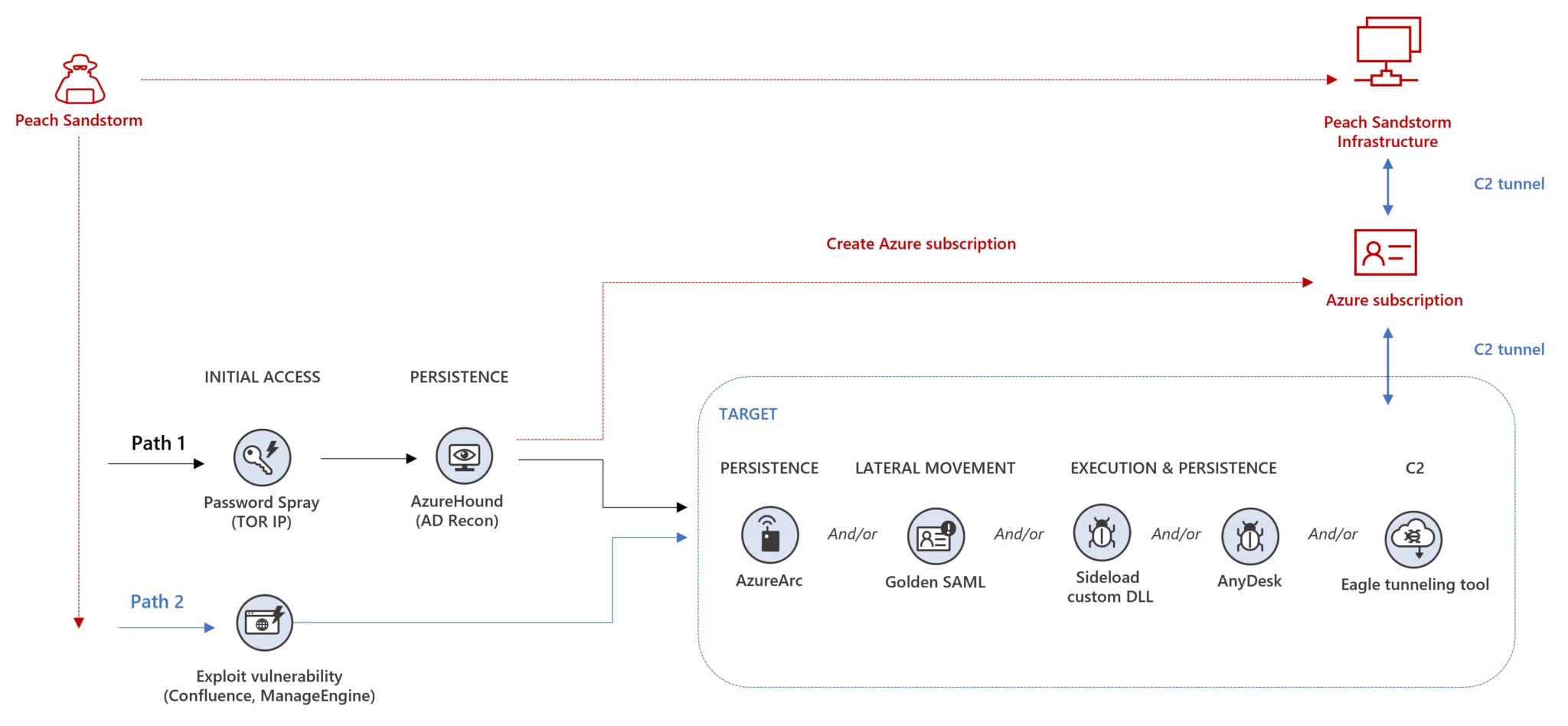

پس از احراز هویت در یک حساب، عاملان تهدید Peach Sandstorm از ابزارهای در دسترس عمومی و سفارشی برای جستجوی اطلاعات مورد علاقه، حفظ پایداری و انجام حرکت جانبی استفاده مینمایند. در تعداد محدودی از نفوذها، عوامل تهدید در حال استخراج دادهها از محیط در معرض خطر مشاهده شدهاند.

محققان خاطرنشان کردند که برخلاف عملیات پاشش رمز عبور که بنا به تعریف، معمولا پر سروصدا هستند، فعالیت اخیر پس از به خطر افتادن قربانیان انجام شده، مخفیانه و پیچیده بوده است.

فعالیت مشاهده شده در اواخر ماه مه و ژوئن تقریبا منحصرا بین ساعت 09:00 صبح تا 05:00 بعد از ظهر به وقت ایران رخ داد. کمپین اخیر اسپری رمز عبور منحصربهفرد بود، چرا که گروه APT حملات را از IPهای TOR انجام داد و از یک عامل کاربر "go-http-client" استفاده کرد.

مایکروسافت، این گروه را در حال استفاده از AzureHound یا Roadtools برای انجام شناسایی در Microsoft Entra ID (Azure Active Directory سابق) مشاهده کرده است. مهاجمان از AzureHound برای جمعآوری دادهها از Microsoft Entra ID و Azure Resource Manager از طریق Microsoft Graph و Azure REST API استفاده کردند. مهاجمان از فریمورک Roadtools برای دسترسی به Microsoft Entra ID استفاده کردند.

این گروه کلاینت Azure Arc را روی دستگاهی در محیط در معرض خطر نصب نمودخ و آن را به اشتراک Azure که توسط Peach Sandstorm کنترل میشود، متصل نمود. با استفاده از این ابزار، عوامل تهدید میتوانند دستگاههای موجود در محیط داخلی هدف را از فضای ابری خود کنترل کنند.

همچنین طبق مشاهدات، گروه APT با نام Peach Sandstorm تلاش میکند از نقصهای امنیتی در Zoho ManageEngine (CVE-2022-47966) و Atlassian Confluence (CVE-2022-26134) برای دسترسی به محیطهای اهداف خود، سواستفاده کند.

در ادامه ادعاهای مایکروسافت، آمده است: "قابلیتهای مشاهدهشده در این کمپین نگرانکننده است زیرا مایکروسافت مشاهده نموده که Peach Sandstorm از اعتبارنامههای قانونی (که از حملات اسپری رمز عبور بهدست آمده است) برای احراز هویت به سیستمهای اهداف، تداوم در محیطهای اهداف و استقرار طیف وسیعی از ابزارها برای انجام فعالیتهای اضافی استفاده میکند. Peach Sandstorm همچنین اشتراکهای جدید Azure ایجاد نموده و از دسترسی این اشتراکها برای انجام حملات اضافی در محیطهای سازمانهای دیگر استفاده کرده است".

برچسب ها: Password Spray Attack, CVE-2022-47966, Azure Resource Manager, Microsoft Graph, Azure REST API, Azure Active Directory, Microsoft Entra ID, AzureHound, Roadtools, Magic Hound, Holmium, Elfin, اسپری رمز عبور, Password Spray, Peach Sandstorm, Atlassian Confluence, Zoho ManageEngine, CVE-2022-26134, brute force, password spraying, Azure, Iran, APT, Microsoft, هکرهای ایرانی, ایران, APT33, Cyber Security, جاسوسی سایبری, مایکروسافت, backdoor, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news