گروه OilAlpha، تهدید سایبری حوثی های یمن علیه کاربران اندروید

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک گروه هکری به نام OilAlpha که دارای ارتباط مشکوک با جنبش حوثی یمن است، با یک کمپین جاسوسی سایبری که سازمانهای توسعه، بشردوستانه، رسانهای و غیردولتی را در شبه جزیره عربستان هدف قرار میدهد، مرتبط است.

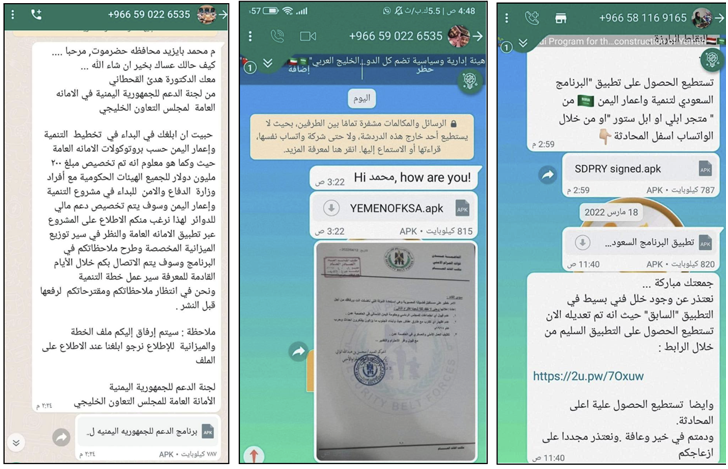

شرکت امنیت سایبری Recorded Future در گزارشی فنی که روز سهشنبه منتشر شد، گفت: «OilAlpha از پیامرسانهای چت رمزگذاریشده مانند واتساپ برای انجام حملات مهندسی اجتماعی علیه اهداف خود استفاده کرده است».

این گزارش افزود: "همچنین از کوتاهکنندههای لینک URL نیز برای حملات خود، بهره برده است. بر اساس ارزیابی شناسایی و آنالیز قربانیان، به نظر میرسد که اکثر نهادهای مورد هدف مخاطبان عربزبان بودهاند و روی دستگاههای Android کار میکنند."

گروه OilAlpha اسم رمز جدیدی است که توسط Recorded Future به دو کلاستر همپوشانی داده شده که قبلاً توسط این شرکت تحت نامهای TAG-41 و TAG-62 از آوریل ۲۰۲۲ ردیابی شده بودند، داده شده است. TAG-XX (مخفف Threat Activity Group) نام موقتی است که به گروههای تهدید نوظهور اختصاص داده شده است.

این ارزیابی مبنی بر اینکه دشمن به نفع جنبش حوثی عمل میکند، بر این واقعیت استوار است که زیرساختهای مورد استفاده در این حملات تقریباً به طور انحصاری با شرکت مخابراتی عمومی (PTC)، که یک ارائه دهنده خدمات مخابراتی یمن تحت کنترل حوثیها است، مرتبط میباشد.

همانطور که گفته شد، استفاده مداوم از داراییهای PTC امکان مصالحه توسط یک شخص ثالث ناشناس را رد نمیکند. با این حال، Recorded Future اشاره کرد که هیچ مدرک دیگری دال بر بر صحت قطعی این استدلال، پیدا نکرده است.

عامل دیگر استفاده از برنامههای مخرب مبتنی بر Android برای نظارت احتمالی نمایندگان مرتبط با مذاکرات تحت رهبری دولت عربستان سعودی است. این برنامهها از نهادهای مرتبط با دولت عربستان سعودی و یک سازمان بشردوستانه در امارات، تقلید میکردند.

زنجیرههای حمله با اهداف بالقوه (شامل نمایندگان سیاسی، شخصیتهای رسانهای و روزنامهنگاران) شروع میشوند که فایلهای APK را مستقیماً از حسابهای واتساپ با استفاده از شمارههای تلفن عربستان سعودی دریافت میکنند و این برنامهها را به عنوان محتوا و مدارکی از یونیسف، سازمانهای غیردولتی و سایر سازمانهای امدادی ارائه مینمایند.

این برنامهها به نوبه خود به عنوان مجرا و مسیری برای مستقر کردن یک تروجان دسترسی از راه دور به نام SpyNote (معروف به SpyMax) عمل میکنند که دارای ویژگیهای فراوانی برای گرفتن اطلاعات حساس از دستگاههای آلوده است.

مجموعه Recorded Future گفت: "تمرکز OilAlpha در هدف قرار دادن دستگاههای اندرویدی به دلیل اشباع بالا و غالب بودن دستگاههای اندرویدی در منطقه شبه جزیره عربستان اصلاً تعجبآور نیست."

این شرکت امنیت سایبری گفت همچنین نمونههای njRAT (معروف به Bladabindi) را مشاهده کرده است که با سرورهای command-and-control (C2) مرتبط با این گروه ارتباط برقرار میکنند، که نشان میدهد به طور همزمان از بدافزار دسکتاپ نیز، در عملیات خود استفاده میکند.

این گزارش میافزاید: "اویل آلفا، حملات خود را به دستور یک نهاد حامی، یعنی حوثیهای یمن آغاز کرد. OilAlpha میتواند مستقیماً به نهاد حامی خود وابسته باشد یا میتواند مانند یک طرف قرارداد یا عملیات قراردادی عمل کند."

گزارش همچنین در پایان ادعا کرد: "در حالی که فعالیت OilAlpha به طرفداری از حوثیها است، شواهد کافی وجود ندارد که نشان دهد عوامل یمنی مسئول این فعالیت تهدید هستند. عوامل تهدید خارجی مانند حزب الله لبنان یا عراق، یا حتی اپراتورهای ایرانی حامی سپاه پاسداران انقلاب اسلامی، ممکن است این فعالیت تهدید را رهبری کرده باشند."

برچسب ها: Public Telecommunication Corporation, Yemen, یمن, Houthi, حوثی, اویل آلفا, Bladabindi, SpyMax, SpyNote, APK, PTC, Threat Activity Group, TAG-62, TAG-41, کوتاهکننده لینک, Link Shortener, شبه جزیره عربستان, Arabian peninsula, OilAlpha, njRAT, عربستان سعودی, Saudi Arabia, IRGC, سپاه پاسداران انقلاب اسلامی, Iran, واتساپ, ایران, Android , تهدیدات سایبری, Cyber Security, WhatsApp, جاسوسی سایبری, اندروید, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news