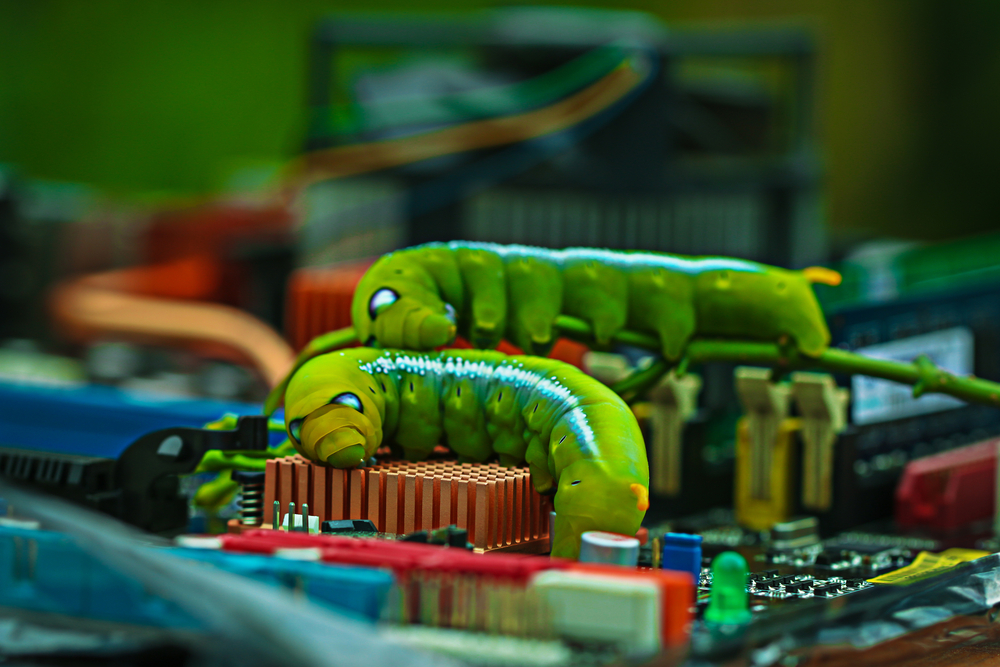

کشف بدافزار XWorm RAT در پروژه جدید EvilCoder

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک ارائهدهنده اطلاعات تهدید جهانی، Evilcoder را در قالب پروژهای که برای فروش ابزارهای مخرب برای اجرای آنلاین ماژولهای HNVC مخرب و حملات باجافزار طراحی شده، مطالعه کرده است. علاوه بر این، XWorm RAT در حال توزیع نیز یافت شد.

جزییات کشف بدافزار

تحت این پروژه، یک توسعهدهنده بدافزار در حال فروش ابزارهایی برای ایجاد بدافزار، مخفی کردن بدافزارهای موجود، و دور زدن بررسیهای UAC و همچنین تبلیغ RATهای قدرتمند Windows کشف شدند.

توسعه دهنده بدافزار هفت ابزار با قیمتی بین ۳۰ تا ۱۵۰ دلار ارسال کرده است.

با این حال، توسعهدهنده در وبسایت Evilcoder تصریح میکند که این ابزارها فقط برای اهداف آموزشی و تست امنیتی طراحی شدهاند و نه برای هیچ فعالیت دیگری.

محققان نمونههای پروژه Evilcoder را تجزیه و تحلیل کردند و چند گونه مختلف از XWorm را شناسایی کردند که از تکنیکهای پایداری و فرار دفاعی متعدد استفاده میکند.

تحلیل تکنیکال

بدافزار XWorm میتواند چندین payload مخرب را در نقاط مختلف سیستم رها کند، ورودیهای رجیستری را اضافه یا تغییر دهد و دستورات را اجرا کند.

پس از اجرا، بدافزار یک ثانیه به خواب رفته و mutexes، ماشینهای مجازی، اشکالزداها، شبیهسازها، محیطهای sandbox و Anyrun را بررسی میکند. در صورت عدم رعایت هر یک از این شرایط، بدافزار فعالیت خود را خاتمه میدهد.

بدافزار XWorm خود را در پوشه راهاندازی اولیه نصب میکند و یک ورودی وظیفه برنامهریزی شده در پوشه AppData ایجاد میکند.

بدافزار یک ورودی autorun در رجیستری ایجاد میکند تا اطمینان حاصل کند که هر زمان که سیستم مجدداً راهاندازی شود به طور خودکار اجرا میشود.

پس از ایجاد پایداری، با سرور C2 تماس میگیرد. سپس سیستم دامنه C&C از طریق یک رشته جدید از اطلاعات سیستم جدید مطلع میشود.

این روال Read() را در بر میگیرد که دستورات رمزگذاری شده AES را از C&C دریافت میکند و قبل از اجرای عملیات لازم آنها را رمزگشایی میکند.

قابلیتهای XWorm

این بدافزار میتواند وظایف مختلفی از جمله ثبت کلید ورودی، ضبط صفحه، بهروزرسانی خودکار، خود تخریبی، اجرای اسکریپت و عملیات باجافزار را انجام دهد.

عملیات پوشه فایل که توسط بدافزار انجام میشود عبارتند از افزودن و حذف فایلها، پنهان کردن و نمایش فایلها و انتقال فایلها.

علاوه بر این، بدافزار یک حمله محاسبات شبکه مجازی مخفی (HVNC) را راهاندازی میکند که به آن اجازه میدهد یک ماشین راه دور را بدون اطلاع قربانی کنترل کند.

نتیجهگیری

توسعهدهندگان بدافزار با مسئولیت کم یا بدون مسئولیت میتوانند برنامههای مخرب ایجاد کنند و آنها را در انجمنهای مختلف برای کسب سود مالی بفروشند. عوامل تهدید با ویژگیهای بسیار تأثیرگذار و خطرناک مانند ماژولهای باجافزار و HVNC برای جذب مشتریان بیشتر ارائه میشوند. شما باید سیستمی داشته باشید تا با TTPهای تهدیدات تازه راهاندازی شده یا اگر تکنیکهای حمله جدیدی توسط گروههای مجرم سایبری موجود اتخاذ شده است، خود را در جریان دفاعیات سایبری قرار دهید.

برچسب ها: AppData, Anyrun, mutexes, HNVC, EvilCoder, XWorm, XWorm RAT, UAC, C&C, Sandbox, باجافزار, TTP, RAT, windows, ویندوز, malware, ransomware , Cyber Security, حملات سایبری, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news