هکرهای ایرانی، مسئول استقرار بدافزار سارق رمزارز OpcJacker از طریق VPN

اخبار داغ فناوری اطلاعات و امنیت شبکه

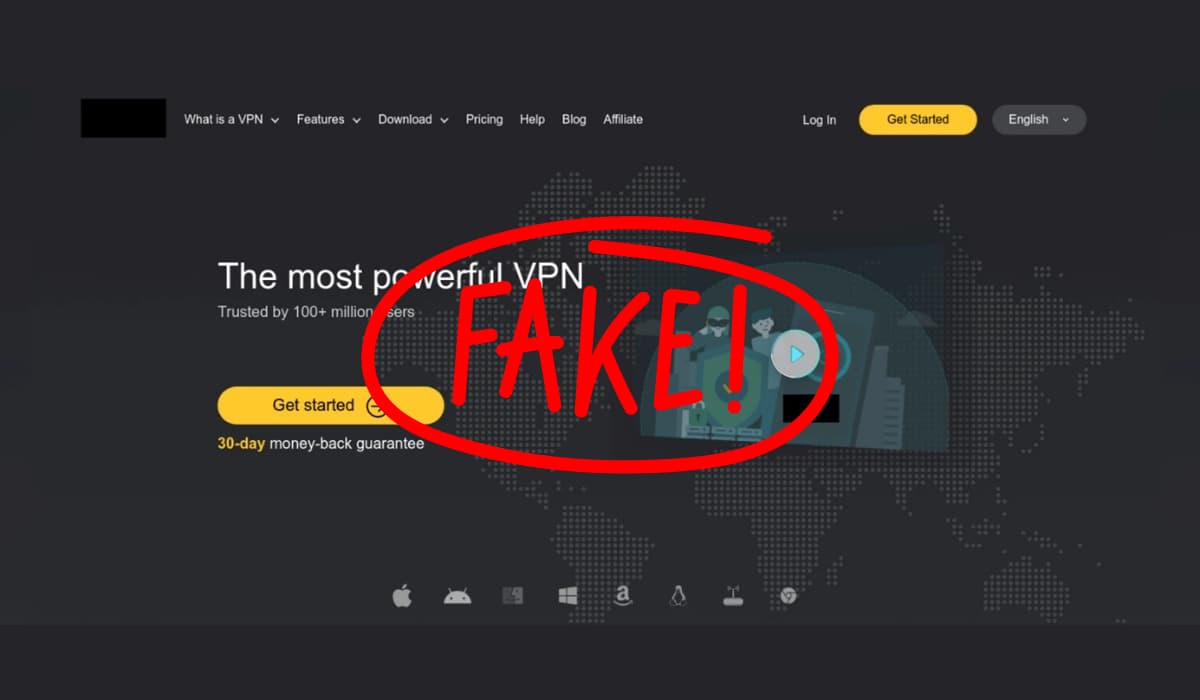

محققان هشدار دادند که این کمپین از طریق شبکهای از وبسایتهای جعلی که برنامههای رمزارز بهظاهر بیضرر و نرمافزارهای دیگر را تبلیغ میکنند، کار میکند.

هدف اصلی کمپین بدافزار OpcJacker Crypto، کاربران ناآگاهی در ایران هستند که فریب میخورند تا یک فایل آرشیو حاوی بدافزار جدید Opcjacker را دانلود کنند.

محققان امنیت سایبری Trend Micro در فوریه ٢٠٢٣ یک کمپین توزیع بدافزار از طریق تبلیغات جدید را کشف کردند که کاربران ایرانی را هدف قرار داده و بدافزار Opcjacker را توزیع میکند. آنها بدافزار Opcjacker را به دلیل طراحی پیکربندی opcode و قابلیتهای سرقت ارزهای دیجیتال، اینگونه نامگذاری کردند.

استفاده از VPN در حملات بدافزاری علیه کاربران ایرانی نباید تعجبآور باشد. در اکتبر ٢٠٢٢، هکرهای ایرانی در حال پخش نرمافزارهای جاسوسی اندروید «RatMilad» بودند که در قالب یک برنامه VPN پنهان شده بودند.

آیا حمله بدافزاری تبلیغاتی ویپیان، Opcjacker را مستقر میکند؟

این کمپین از طریق شبکهای از وبسایتهای جعلی که برنامههای رمزارز بهظاهر بیضرر و سایر نرمافزارها را تبلیغ میکنند، کار میکند. در نمونه تازه تحلیل شده، تبلیغات مخرب بدافزاری در داخل یک برنامه VPN واقعی پنهان شده بود. کاربران ایرانی نیز فریب خوردند تا یک فایل آرشیو حاوی بدافزار جدید Opcjacker را دانلود کنند.

این حمله چگونه کار میکند؟

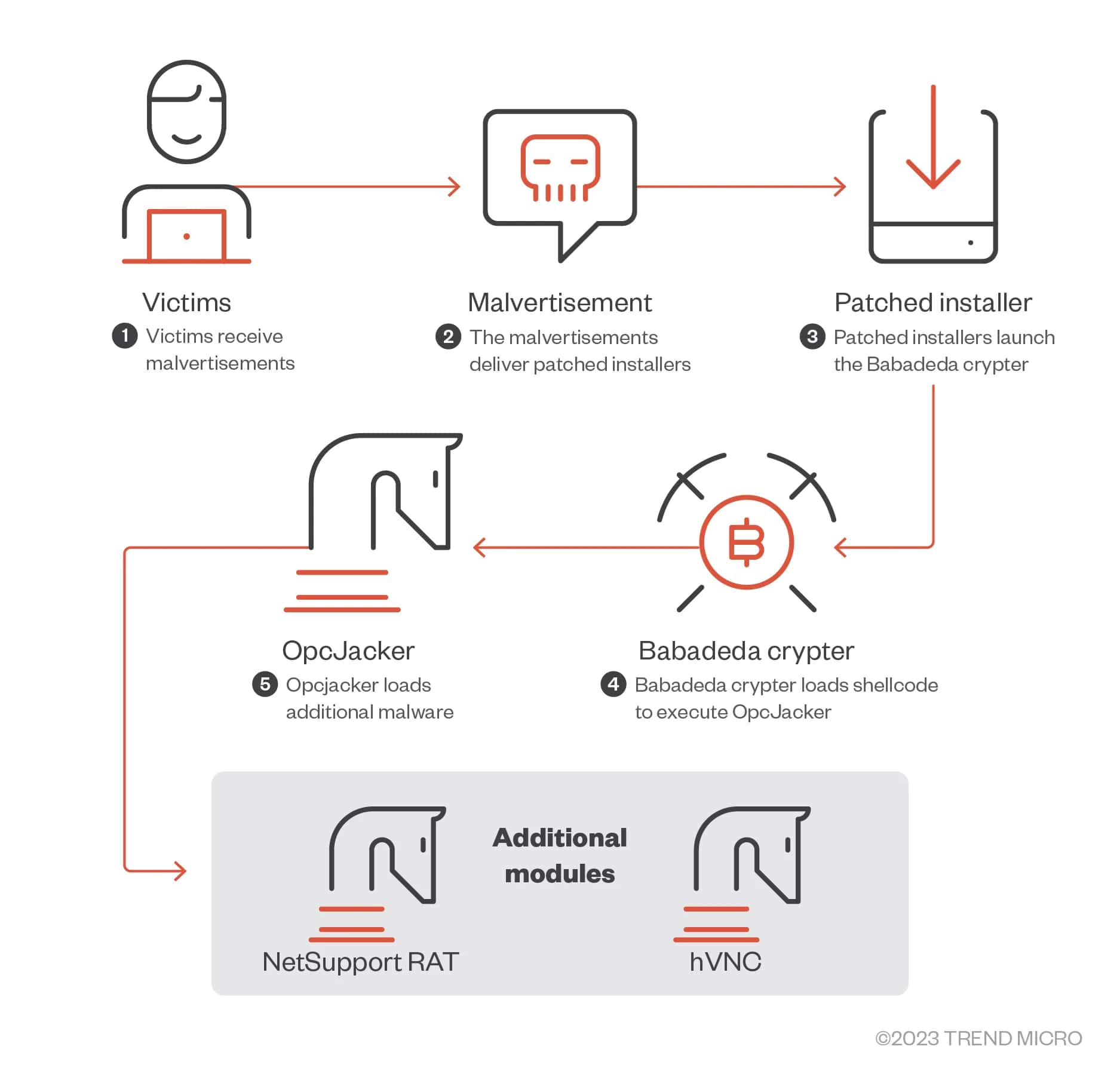

بدافزار به طور خودکار با پچ کردن یک لایبرری DLL قانونی در یک برنامه نصب شده بارگیری میشود، که لایبرری DLL مخرب بعدی را بارگیری و لود میکند. این لایبرری درنهایت کد Shell را اجرا میکند که حاوی لودر و اجراکننده یک برنامه مخرب دیگر است. این برنامه با Opcjacker متفاوت است زیرا از متصل شدن تکههای داده ذخیره شده در فایلهای WAV، CHM و فرمتهای دیگر، تشکیل شده است.

تجزیهوتحلیل Opcjacker

محققان خاطرنشان کردند که Opcjacker یک بدافزار جدید و جالب است. فایل پیکربندی آن دارای یک فرمت فایل سفارشی شبیه کد ماشین مجازی سفارشی است که رفتار دزد اطلاعات را مشخص میکند.

در فایل پیکربندی، محققان شناسههای هگزادسیمال عددی پیدا کردند که بدافزار را مجبور به انجام عملکردهای خاصی میکند و شناسایی جریان کد بدافزار را برای محققان دشوار مینماید.

محققان در این گزارش نوشتند : «فرمت فایل پیکربندی شبیه بایت کدی است که در یک زبان ماشین سفارشی نوشته شده است، جایی که هر دستورالعمل تجزیه میشود، کدهای عملیاتی جداگانه بهدست میآیند و سپس کنترلکننده خاص اجرا میشود».

قابلیتها و عملکردهای Opcjacker

در این کمپین، کلاهبرداران Opcjacker را از طریق رمزارزی به نام Babadeda پنهان کردهاند. از فایل پیکربندی برای فعال کردن قابلیتهای سرقت اطلاعات بدافزار، اجرای کد shell دلخواه و سایر فایلهای اجرایی استفاده میکند.

عملکردهای این بدافزار شامل گرفتن اسکرین شات، ذخیره کلیدهای ورودی، بارگیری ماژولهای جدید، سرقت دادههای خصوصی و حساس کاربر از مرورگرها، و ربودن والتهای ارزهای دیجیتال (رمزارز) با جایگزینی آدرسها در کلیپ بورد است.

علاوه بر این، Opcjacker میتواند payloadهای مرحله بعدی مانند NetSupport RAT را به همراه یک نوع hVNC (محاسبات شبکه مجازی پنهان) ارائه دهد تا به مهاجم اجازه دسترسی از راه دور را بدهد.

محققان بر این باورند که این کمپین انگیزه مالی دارد زیرا Opcjacker میتواند ارزهای دیجیتال را سرقت کند. این بدافزار حداقل از اواسط سال ٢٠٢٢ در کمپینهای تبلیغاتی مختلف در فضای سایبرز توزیع میشود، اما هنوز در حال گسترش و توسعه فعال است.

برچسب ها: Babadeda, opcode, WAV, CHM, RatMilad, OpcJacker Crypto, OpcJacker, HVNC, NetSupport RAT, والت, DLL, Wallet, وی پی ان, رمزارز, ایران, malware, VPN, دفاع سایبری, تهدیدات سایبری, فایروال ایرانی, Cyber Security, ارز دیجیتال, Cryptocurrencies, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news