هشدار آژانس سایبری بریتانیا نسبت به هدف قرار دادن صنایع کلیدی توسط هکرهای روسی و ایرانی

اخبار داغ فناوری اطلاعات و امنیت شبکه

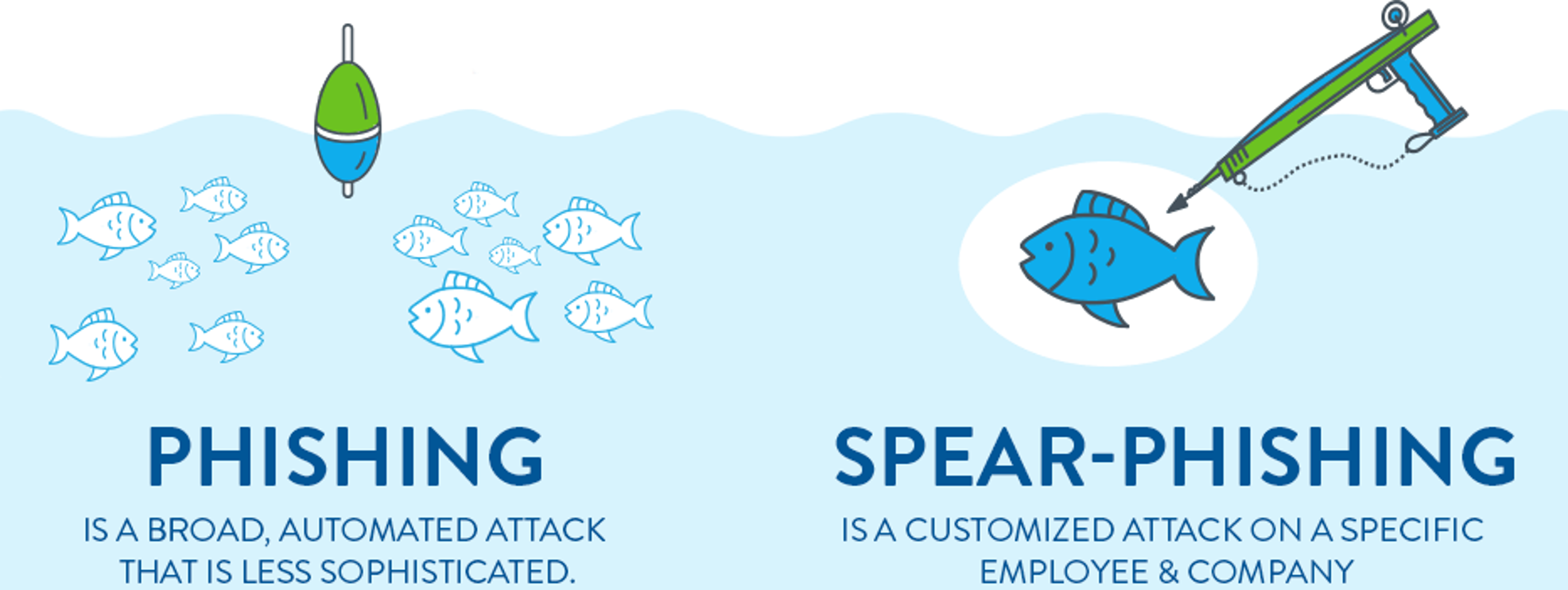

مرکز ملی امنیت سایبری بریتانیا (NCSC) روز پنجشنبه در مورد حملات اسپیر فیشینگ (Spear Phishing) توسط عاملان دولتی روسیه و ایران برای عملیات جمعآوری اطلاعات، هشدار داد.

مجموعه NCSC ادعا کرد : «این حملات عموم مردم را هدف قرار نمیدهند، بلکه در بخشهای مشخصی ازجمله دانشگاه، صنایع دفاعی، سازمانهای دولتی، سازمانهای غیردولتی، اتاقهای فکر، و همچنین سیاستمداران، روزنامهنگاران و فعالان هدف قرار میگیرند».

آژانس این نفوذها را به SEABORGIUM (با نام مستعار Callisto، COLDRIVER، و TA446) و APT42 (معروف به ITG18، TA453، و Yellow Garuda) نسبت داد. جدای از شباهتهای موجود در روش عمل، هیچ مدرکی مبنی بر همکاری دو گروه با یکدیگر وجود ندارد.

این سبک و سیاق معمول کمپینهای اسپیر فیشینگ است، که در آن عاملان تهدید پیامهای متناسب با اهداف ارسال میکنند، درحالیکه زمان کافی برای تحقیق در مورد علایق و شناسایی حلقههای اجتماعی و حرفهای خود صرف میکنند.

تماس اولیه به گونهای طراحی شده است که در تلاش برای جلب اعتماد آنها بیضرر به نظر برسد و میتواند برای هفتهها قبل از ادامه مرحله بهرهبرداری، ادامه یابد. این به شکل لینکهای مخربی است که میتواند منجر به سرقت اعتبارنامه و مخاطرات و ناامنیهای بعدی، ازجمله استخراج دادهها شود.

گفته میشود برای حفظ این حله و نیرنگ، گروههای متخاصم پروفایلهای جعلی را در پلتفرمهای رسانههای اجتماعی برای جعل هویت کارشناسان و روزنامهنگاران ایجاد کردهاند تا قربانیان را فریب دهند که لینکها را باز کنند.

سپس از اعتبارنامههای دزدیده شده برای ورود بهحسابهای ایمیل هدفها و دسترسی به اطلاعات حساس، بعلاوه تنظیم قوانین ارسال نامه برای حفظ روند دیده شدن مستمر در مکاتبات قربانی، استفاده میشود.

گروه SEABORGIUM که توسط دولت روسیه حمایت میشود، سابقه ایجاد صفحات لاگین جعلی با تقلید از شرکتهای صنایع دفاعی قانونی و آزمایشگاههای تحقیقات هستهای برای انجام حملات برداشت اعتبارنامه خود را دارد.

این سازمان انگلیسی ادعا کرده است که APT42 که بهعنوان بازوی جاسوسی سپاه پاسداران انقلاب اسلامی (IRGC) فعالیت میکند، همپوشانیهایی با PHOSPHORUS دارد و بخشی از گروه بزرگتری است که بهعنوان چارمینگ کیتن (Charming Kitten) شناخته میشود.

در ادامه این گزارش ادعا شده است که عامل تهدید PHOSPHORUS، مانند SEABORGIUM، در قالب روزنامهنگاران، موسسات تحقیقاتی و اندیشکدهها برای درگیر شدن با اهداف خود با استفاده از تسلیحات سایبری همیشه در حال تغییر، ابزارها و تاکتیکها برای برآوردن اولویتهای در حال تحول سپاه پاسداران انقلاب اسلامی شناخته شده است.

شرکت امنیتی Proofpoint، در دسامبر ٢٠٢٢، استفاده این گروه از حسابهای در معرض خطر، بدافزارها و فریبهای مقابلهای را برای تعقیب اهدافی با طیف وسیعی از پیشینهها از پژوهشگران پزشکی گرفته تا مشاوران املاک و آژانسهای مسافرتی فاش کرد و آن را انحراف از فعالیت فیشینگ مورد انتظار خواند.

علاوه بر این، یکی از جنبههای قابل توجه این کمپینها استفاده از آدرسهای ایمیل شخصی اهداف است که احتمالا بهعنوان وسیلهای برای دور زدن کنترلهای امنیتی اعمال شده در شبکههای سازمانی است.

پل چیچستر، مدیر عملیات NCSC، در ادامه ادعاهای خود افزود : «این کمپینهای توسط عاملان تهدید مستقر در روسیه و ایران به شکل بیرحمانهای بهدنبال اهداف خود و در تلاش برای سرقت اعتبارنامههای آنلاین و به خطر انداختن سیستمهای بالقوه حساس هستند. »

برچسب ها: Yellow Garuda, TA446, SEABORGIUM, Callisto, COLDRIVER, APT42, اسپیر فیشینگ, TA453, Phosphorus, Russia, IRGC, سپاه پاسداران انقلاب اسلامی, NCSC, Iran, اعتبارنامه, Credentials, ITG18 , ایران, phishing, malware, فیشینگ نیزه ای, Charming Kitten, دفاع سایبری, تهدیدات سایبری, Cyber Security, روسیه, فیشینگ, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news