هشدار: آسیبپذیری هفتاد درصدی فایروالهای Fortinet در برابر اجرای کد از راه دور CVE-2023-27997

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان گزارش دادند که طبق اطلاعات موجود، ٤٩٠٠٠٠ فایروال Fortinet با اینترفیسهای SSL VPN وجود دارند که متصل به اینترنت هستند و تقریبا ٦٩٪ از آنها هنوز در معرض خطر آسیبپذیری CVE-2023-27997 هستند.

در اواخر خرداد ماه، Fortinet یک نقص مهم را برطرف کرد که تحت عنوان CVE-2023-27997 (امتیاز CVSS: 9.2) شناخته شده و در FortiOS و FortiProxy ردیابی شده بود که احتمالا در تعداد محدودی از حملات مورد سواستفاده قرار میگیرد.

در این گزارش آمده است: "یک آسیبپذیری سرریز بافر مبتنی بر هیپ [CWE-122] در FortiOS و FortiProxy SSL-VPN ممکن است به مهاجم از راه دور اجازه دهد تا کد یا دستورات دلخواه را از طریق درخواستهای ساختهشده خاص اجرا کند."

این آسیبپذیری یک مشکل سرریز بافر مبتنی بر هیپ است و به گفته شرکت تامینکننده این تجهیزات، ممکن است در تعداد محدودی از حملات با هدفگیری دولتها، صنایع تولیدی و بخشهای زیرساخت حیاتی مورد سواستفاده قرارگرفته باشد.

در گزارش منتشر شده توسط فورتی نت آمده است: "تحقیقات ما نشان داد که یک مورد (FG-IR-23-097) ممکن است در تعداد محدودی مورد سواستفاده قرارگرفته باشد و ما از نزدیک با مشتریان برای نظارت بر این وضعیت اقدام میکنیم. به همین دلیل، اگر مشتری SSL-VPN را فعال کرده باشد، Fortinet به مشتریان توصیه میکند که فورا برای ارتقا به جدیدترین نسخه سیستم عامل اقدام کنند. اگر مشتری از SSL-VPN استفاده نمیکند، خطر بروز این مشکل کاهش مییابد. بااینحال، Fortinet همچنان ارتقا و بروزرسانی تجهیزات را توصیه میکند."

یک مهاجم از راه دور میتواند آسیبپذیری را برای اجرای کد یا دستورات دلخواه با ارسال درخواستهای خاص ساخته شده توسط وی، بهدستگاههای آسیبپذیر ایجاد کند.

این آسیبپذیری توسط محقق چارلز فول و دنی باخ (DDXhunter) از Lexfo Security به Fortinet گزارش شده است. محققان این مشکل را بهعنوان یک پیش احراز هویت قابل دسترسی توصیف میکند که بر تمامی دستگاههای SSL VPN تاثیر میگذارد.

محققان شرکت امنیتی Bishop Fox گزارش دادند که ٤٩٠٠٠٠ اینترفیس SSL VPN تحت تاثیر قرارگرفته در اینترنت وجود دارد و تقریبا ٦٩٪ از آنها در حال حاضر اصلاح و پچ نشدهاند.

تیم توسعه فناوری Bishop Fox یک اکسپلویت برای آسیبپذیری CVE-2023-27997 ساخته است.

محققان کوئری Shodan خود را برای یافتن نمونه آسیبپذیر ایجاد کردند، آنها هر سروری که سرصفحه پاسخ HTTP را برمیگرداند، جستجو کردند. "Server: xxxxxxxx-xxxxx"

به طور عجیبی و سپس آنهایی را که به "/remote/login" هدایت میشوند، فیلتر میکند که در اصل مسیریست که اینترفیس SSL VPN را نشان میدهد.

$shodan count '"Server: xxxxxxxx-xxxxx" http. html: "top. location=/remote/login"' 489337

این کوئری تقریبا ٤٩٠٠٠٠ نمونه را برمی گرداند، رقمی که دو برابر رقمی است که با استفاده از کوئریهای که گواهی SSL در معرض نمایش را جستجو میکند، بهدست میآید.

تحلیل منتشر شده توسط اسقف فاکس بیان میکند: "اگر فقط ١۵٣٤١٤ دستگاه متصل به اینترنت پچ شوند، ٣٣۵٩٢٣ / ٤٨٩٣٣٧ = ٦٩٪ بدون بروزرسانی و هرگونه پچ باقی میماند. "

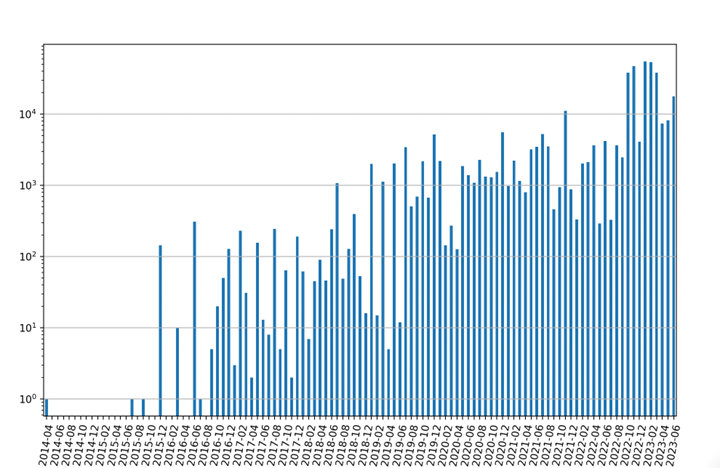

تجزیهوتحلیل مقادیر هدر Last-Modified نشان داد که در سال ٢٠١٨ و قبل از آن، موارد پرت و بیارتباط زیادی وجود دارد، محققان متوجه شدند که تعداد انگشتشماری از دستگاههای دارای سیستم عامل FortiOS هشتساله در اتصال با اینترنت وجود دارد. این دستگاهها دارای آسیبپذیریهای حیاتی متعددی هستند که در طول سالها توسط شرکت برطرف شدهاند و کد اکسپلویت اثباتمفهوم آنها در دسترس عموم قرار دارند. • تصویر نمای لگاریتمی نصبهای FortiOS از آوریل ٢٠١٤ تا ژوئن 2023

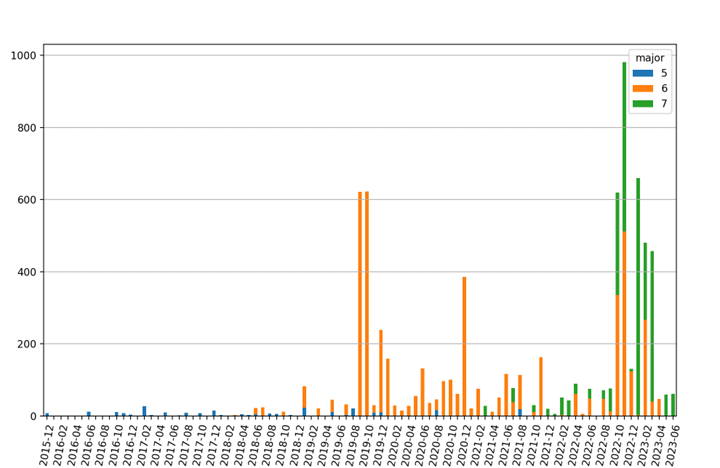

• تصویر نمای لگاریتمی نصبهای FortiOS از آوریل ٢٠١٤ تا ژوئن 2023 • تصویر نصبهای FortiOS نسخههای 5، 6 و 7 از دسامبر ٢٠١۵ تا ژوئن 2023

• تصویر نصبهای FortiOS نسخههای 5، 6 و 7 از دسامبر ٢٠١۵ تا ژوئن 2023

گزارشها نشان میدهد که تعداد زیادی نسخه 7 (منتشر شده در اوایل ٢٠٢١) و تعداد زیادی نسخه 6 وجود دارد که به تدریج بهپایان عمر خود میرسد.

محققان به سازمانهایی که از فایروال FortiGate یا هر چیز دیگری که توسط FortiOS استفاده میشود، توصیه میکنند که توصیههای Fortinet را برای این مشکل دنبال کنند و فورا فریمور خود را ارتقا دهند.

برچسب ها: heap-based buffer overflow, CVE-2023-27997, CWE-122, FortiProxy, Shodan, فورتی نت, FortiOS SSL VPN, FortiGate, اینترفیس, RCE, Fortinet, Interface, آسیبپذیری, Remote Code Execution, Vulnerability, SSL VPN, تهدیدات سایبری, Cyber Security, فایروال, firewall, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news