نشت و انتشار کد منبع بدافزار BlackLotus UEFI Bootkit در GitHub

اخبار داغ فناوری اطلاعات و امنیت شبکه

کد منبع بوت کیت BlackLotus UEFI در GitHub منتشر شده است و کارشناسان در مورد خطرات گسترش نسخههای سفارشیسازی این بدافزار هشدار دادهاند.

محققان ESET در ماه مارس یک بوت کیت جدید Unified Extensible Firmware Interface (UEFI) به نام BlackLotus را کشف کردند که قادر به دور زدن Secure Boot در ویندوز ١١ است.

اساسا، Secure Boot یکی از ویژگیهای امنیتی آخرین اصطلاحا اینترفیس فریمور توسعهپذیر یکپارچه (UEFI) 2.3.1 است که برای تشخیص دستکاری در بوتلودرها، فایلهای کلیدی سیستم عامل و رامهای غیرمجاز با اعتبارسنجی امضای دیجیتال آنها طراحی شده است. این تشخیصها قبل از اینکه بتوانند مشخصات سیستم را مورد حمله یا آلوده کردن قرار دهند، قبل از اجرا مسدود میشوند.

بدافزار BlackLotus اولین بوت کیت UEFI است که میتواند ویژگی امنیتی را در سیستمهای کاملا به روز ویندوز ١١ دور بزند.

بدافزار BlackLotus یک بوت کیت UEFI است که حداقل از اکتبر ٢٠٢٢ برای فروش در انجمنهای هک در دسترس است. این بدافزار قدرتمند با قیمت ۵٠٠٠ دلار برای فروش ارائه میشود و هر بروزرسانی جدید ٢٠٠ دلار پرداخت میشود.

بدافزار BlackLotus بهصورت اسمبلی و C نوشته شده است و تنها ٨٠ کیلوبایت حجم دارد، و کد مخرب را میتوان برای جلوگیری از آلوده شدن سیستمها در کشورهای منطقه CIS پیکربندی کرد.

این بدافزار از ضد مجازیسازی، آنتی دیباگینگ و مبهمسازی کد پشتیبانی میکند. Black Lotus قادر است راهحلهای امنیتی ازجمله یکپارچگی کد محافظت شده توسط Hypervisor (HVCI)، BitLocker و Windows Defender را غیرفعال کند. اینروت کیت قادر است که دفاعهای امنیتی مانند UAC و Secure Boot دور بزند، میتواند درایورهای سایننشده که برای انجام طیف وسیعی از فعالیتهای مخرب استفاده میشوند، را بارگیری کند.

این ابزار تهدید بسیار مخفیانه عمل میکند و میتواند در سطح UEFI با حفاظت ایجنت Ring 0 پایداری داشته باشد.

بدافزار Black Lotus از مجموعه کاملی از قابلیتهای backdoor پشتیبانی میکند و همچنین میتوان از آن برای هدف قرار دادن محیطهای IT و OT استفاده کرد.

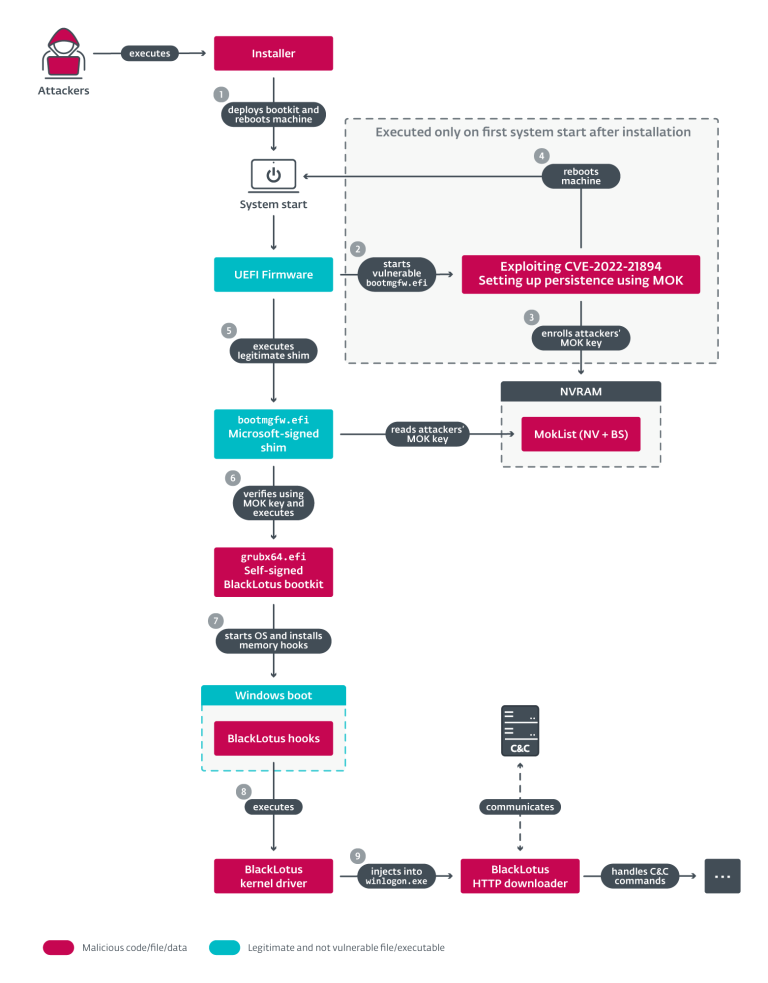

محققان ESET گزارش دادند که بوت کیت از آسیبپذیری CVE-2022-21894 برای دور زدن UEFI Secure Boot و حفظ پایداری استفاده میکند. این اولین بوت کیت شناخته شده عمومی است که از این آسیبپذیری در فضای سایبری سواستفاده میکند.

تحلیل منتشر شده توسط کارشناسان میگوید: "استفاده از CVE-2022-21894 برای دور زدن ویژگی Secure Boot و نصب بوت کیت در این بدافزار مورد استفاده قرار میگیرد. این مسئله، اجرای کد دلخواه را در مراحل اولیه راهاندازی فراهم میکند که در آن، پلتفرم هنوز در اختیار فریمور است و فانکشنهای سرویسهای بوت UEFI هنوز در دسترس هستند. این به مهاجمان اجازه میدهد تا بسیاری از کارهایی را انجام دهند که نباید قادر به انجام آنها در دستگاهی با فعال بودن UEFI Secure Boot بدون دسترسی فیزیکی به آن باشند، مانند تغییر متغیرهای NVRAM فقط برای خدمات بوت. و این همان چیزی است که مهاجمان از آن برای تنظیم پایداری برای بوت کیت در مرحله بعدی استفاده میکنند".

کارشناسان خاطرنشان کردند که علیرغم اینکه مایکروسافت در ژانویه ٢٠٢٢ به این مشکل رسیدگی کرد، اما بهرهبرداری از آن همچنان امکانپذیر است زیرا باینریهای آسیب دیده و ساینشده معتبر هنوز به لیست لغو UEFI اضافه نشدهاند.

این بدافزار، پس از نصب موفقیتآمیز بوت کیت، کد مخرب یک درایور کرنل و یک دانلود کننده HTTP را که برای ارتباط C2 استفاده میشود، مستقر میکند که میتواند payloadهای اضافی حالت کاربر یا حالت کرنل را بارگیری کند.

این بدافزار، پس از نصب موفقیتآمیز بوت کیت، کد مخرب یک درایور کرنل و یک دانلود کننده HTTP را که برای ارتباط C2 استفاده میشود، مستقر میکند که میتواند payloadهای اضافی حالت کاربر یا حالت کرنل را بارگیری کند.

سورس کد برای بوت کیت BlackLotus UEFI در GitHub فاش شده است، به این معنی که عوامل تهدید میتوانند از آن برای ایجاد انواع بدافزار مخصوص به خود، که شامل اکسپلویتهای جدید است، استفاده کنند.

در دسترس بودن عمومی کد منبع بوت کیت به دلیل اینکه میتواند با اکسپلویتهای جدید ترکیب شود و فرصتهای حمله جدیدی ایجاد کند، ریسک قابل توجهی را از خود نشان میدهد.

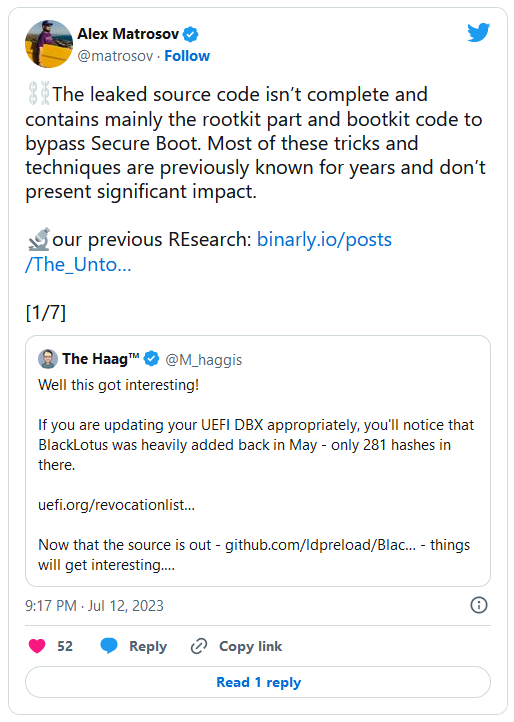

الکس ماتروسوف، مدیر عامل شرکت امنیتی فریمور Binarly، معتقد است که کد منبع فاش شده تهدید قابلتوجهی نمیتواند باشد، زیرا کامل نیست.

ماتروسوف توضیح داد: "با این حال، این واقعیت که امکان ترکیب آنها با اکسپلویتهای جدید مانند کمپین بلک لوتوس وجود دارد، برای صنعت غیرمنتظره بود و محدودیتهای واقعی در کاهش فعلی مخاطرات سایبری را در زیر سیستم عاملها نشان میدهد. نشت BlackLotus نشان میدهد که چگونه ترفندهای روتکیت و بوتکیت قدیمی، همراه با آسیبپذیریهای جدید بایپس بوت امن، هنوز هم میتوانند در بیاثر کردن بسیاری از راهحلهای امنیتی اندپوینت مدرن بسیار موثر باشند".

اگرچه CVE-2022-21894 در سال ٢٠٢٢ پچ شد، اما این آسیبپذیری توانست از این مشکل سواستفاده کند زیرا باینریهای آسیبپذیر هنوز بهعنوان بخشی از UEFI استفاده میشدند.

ماتروسوف در پایان گفت: "مدافعان سازمانی و CISOها باید درک کنند که تهدیدات زیر سیستم عامل واضح هستند و خطراتی برای محیط آنها به همراه دارند. از آنجایی که این مسیر حمله مزایای قابل توجهی برای مهاجم دارد، میتوان نتیجه گرفت که رفتهرفته پیچیدهتر و پیچیدهتر میشود".

برچسب ها: BatonDrop, Binarly, بوت کیت, CVE-2022-21894, bootkit, BlackLotus, کد منبع, Secure Boot Bypass, Unified Extensible Firmware Interface, UEFI Secure Boot, UAC, Source Code, Exploit, سورس کد, Windows 11, ویندوز 11, Secure Boot, UEFI, HyperFlex, Bitlocker, Rootkit, اکسپلویت, Github, Windows Defender, malware, تهدیدات سایبری, Cyber Security, جاسوسی سایبری, backdoor, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news