عوامل سرقت Bitbucket و Docker Hub برای استخراج Monero شناسایی شدند

اخبار داغ فناوری اطلاعات و امنیت شبکه

به گفته محققان حوزه امنیت، این منابع توسعه دهنده، سال گذشته نیز برای استخراج مونرو هدف قرار گرفته بودند اما "این بار به شکلی انتقام گونه دوباره ظاهر شده اند".

در سپتامبر 2020، تیم ناتیلوس شرکت آکوآ سکیوریتی کمپینی را کشف کرد که گیت هاب (GitHub) و داکر هاب (Docker Hub) را در راستای ایجاد فرایند استخراج رمزارز هدف قرار داده بودند. در آن زمان این شرکت، سازمان خدمات دهنده را مطلع کرده و حمله خنثی گردید.

طبق آخرین گزارش آکوآ سکیوریتی، همین کمپین دوباره و با شدت بیشتری ظاهر شده است. تنها در طی چهار روز، مهاجمان حدود 92 عامل مخرب و آلوده را در بیت باکت (Bitbucket) و 92 رجیستری آلوده را در داکر هاب با استفاده از تست نفوذ دینامیک آکوآ یا DTA قرار داده و بارگذاری کرده اند. هدف آنها از این کار، انجام استخراج رمزارز با استفاده از این منابع است.

فرآیند یکپارچه سازی منحصر بفرد

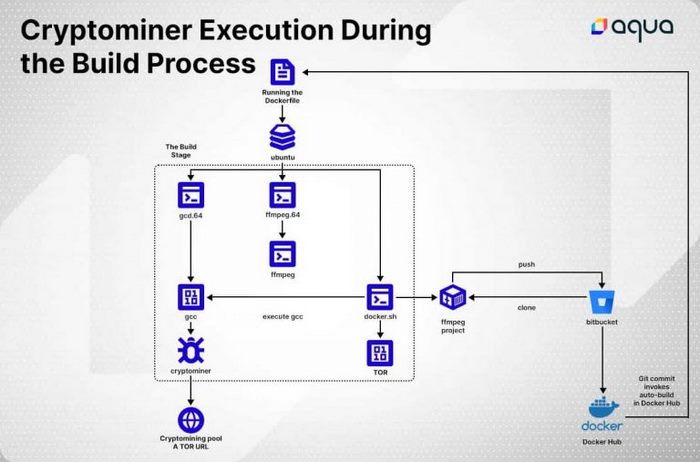

طبق گفته آساف موراگ، تحلیلگر ارشد داده شرکت آکوآ سکیوریتی، عاملین حمله یک روند یکپارچه مداوم و پیوسته را ایجاد کرده اند. این یک فرایند منحصر به فرد است، چرا که هر ساعت چندین فرایند ساخت فرایند اتوماتیک و خودکار را از نو آغاز میکند. در هر فرایند ساخت، آنها یک استخراج کننده رمزارز مونروی متفاوت را به اجرا در می آورند.

زنجیره حذف مستقیم

در این کمپین استخراج رمزارز، مهاجمان از یک زنجیره حذف مستقیم استفاده کرده اند. در مرحله اول مهاجمان چندین شناسه و اکانت ایمیل جعلی را از طریق یک سایت روسی ثبت میکنند و سپس برای قانونی جلوه دادن آنها، یک حساب بیت باکت با فضای نگهداری متعدد با استفاده از اسناد مستند و رسمی، ایجاد میکنند.

روش مشابهی نیز برای داکر هاب استفاده شده است، زیرا عوامل تهدیدکننده در حال ایجاد حساب هایی با ثبت نام های مختلف پیوسته و مرتبط به یکدیگر هستند. آنها پشتیبانی در محیط بیت باکت و داکر هاب ایجاد کرده و منابع آنها را برای استخراج غیرقانونی مونرو به سرقت میبرند.

چگونه ایمن بمانیم؟

این کمپین ثابت میکند که محیط های ابری، هدف مورد علاقه فعلی مجرمان سایبری است.

موراگ در وبلاگ خود شرح میدهد که: "مهاجمین دائما در حال تکامل تکنیک های خود جهت سرقت و بهره برداری از منابع محاسبات ابری برای استخراج رمزارزها هستند".

آکوآ سکیوریتی توصیه میکند که کنترل دقیق دسترسی، تخصیص حداقل امتیازات و ایجاد فرایند شناسایی و احراز هویت در این محیط ها ضروری است.

محققان خاطر نشان کردند: " نظارت مداوم و محدود کردن ارتباطات با خارج از شبکه برای جلوگیری از سرقت داده ها و سوءاستفاده از منابع بسیار ضروری و مهم است".

برچسب ها: Aqua Security, cyber crimes, Cloud, Docker Hub, Git hub, Bitbucket, رمزارز, Monero, گیت هاب, cryptocurrency, hidden mining, مهاجمان سایبری, استخراج, امنیت سایبری