شناسایی هکرهای ایرانی، در حال انجام حملات مخرب و تحت پوشش عملیات باجافزاری

اخبار داغ فناوری اطلاعات و امنیت شبکه

بنا بر ادعاها، گروه هکر تحت حمایت دولت ایران، موسوم به MuddyWater تحت عنوان عملیات باجافزاری به محیطهای هیبرید، حملات مخرب انجام میدهد.

این ادعاها بر اساس یافتههای جدید تیم مایکروسافت Threat Intelligence است که عامل تهدیدی را که هم زیرساختهای درون سازمانی و هم زیرساختهای ابری را هدف قرار میدهد و با همکاری یک کلاستر در حال ظهور دیگر به نام DEV-1084 همکاری میکند، کشف کردند.

غول فناوری روز گذشته فاش کرد : «در حالی که عاملان تهدید تلاش کردند این فعالیت را بهعنوان یک کمپین باجافزار استاندارد پنهان کنند، اقدامات غیرقابل بازیابی نشان میدهد که تخریب و اختلال هدف نهایی این عملیات بوده است."

گروه MuddyWater نامی است که به یک عامل سایبری مقیم ایران اختصاص داده شده است که دولت ایالات متحده آنرا به طور عمومی به وزارت اطلاعات و امنیت این کشور (MOIS) مرتبط دانسته و ادعا نموده که حداقل از سال ٢٠١٧ شناخته شده و فعال است.

همچنین توسط جامعه امنیت سایبری تحت نامهای مختلفی ازجمله Boggy Serpens، Cobalt Ulster، Earth Vetala، ITG17، Mercury، Seedworm، Static Kitten، TEMP.Zagros و Yellow Nix نیز ردیابی میشود.

شرکت امنیت سایبری Secureworks، در پروفایل خود در مورد Cobalt Ulster، خاطرنشان میکند که: "در حوزه عامل تهدید 'تزریق فالس فلگ به کد مرتبط با عملیات آنها' بهعنوان یک عامل حواسپرتی در راستای تلاش برای از بین بردن اقدامات جهت شناسایی، اصلا غیرمعمول نیست. "

بنابر ادعاهای مطرحشده، حملات انجام شده توسط این گروه در درجه اول کشورهای خاورمیانه را نشانه رفته و با توجه به نفوذهایی که در سال گذشته مشاهده شده است، از نقص Log4Shell برای نفوذ به نهادهای اسرائیلی استفاده مینماید.

آخرین یافتههای مایکروسافت نشان میدهد که عامل تهدید احتمالا با DEV-1084 برای انجام حملات جاسوسی همکاری میکرده است، که عامل دوم پس از اینکه MuddyWater با موفقیت در محیط هدف قرار گرفت، اقدامات مخرب را انجام داد.

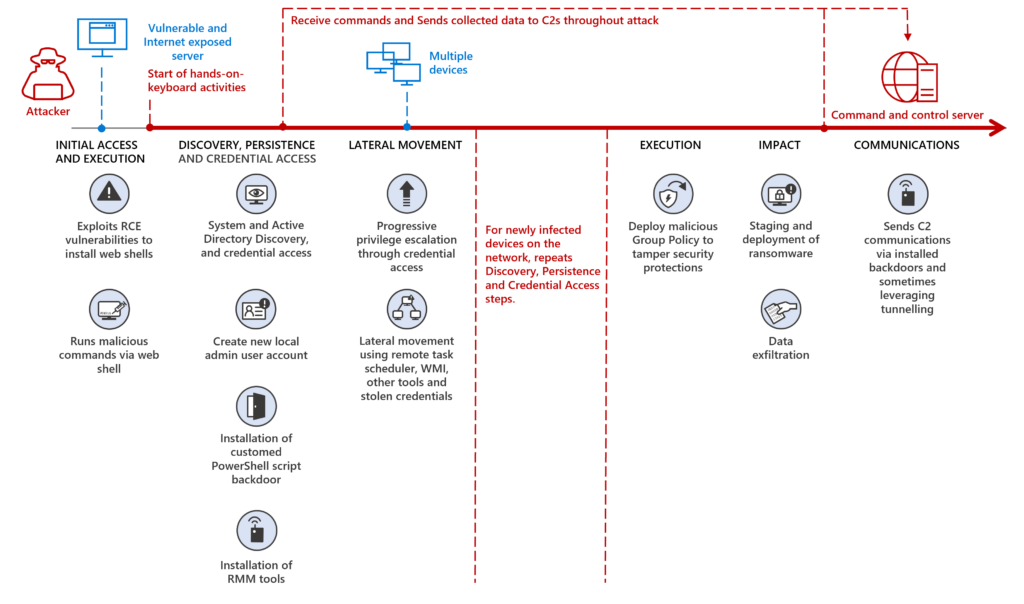

مایکروسافت گفت : "Mercury احتمالا از آسیبپذیریهای شناختهشده در برنامههای پچنشده برای دسترسی اولیه، قبل از اینکه دسترسی به DEV-1084 را برای انجام شناسایی و کشف گسترده، ایجاد پایداری و حرکت جانبی در سراسر شبکه، اغلب هفتهها و گاهی ماهها قبل از پیشرفت به مرحله بعدی منتظر بماند، سواستفاده کرده است. "

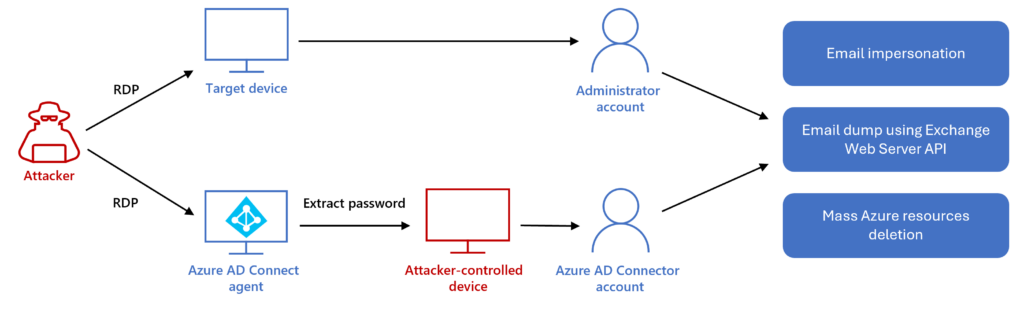

در فعالیتی که توسط Redmond شناسایی شد، DEV-1084 متعاقبا از اعتبارنامههای در معرض خطر و آسیبپذیر با سطح دسترسی بسیار بالا برای انجام رمزگذاری دستگاههای داخلی و حذف گسترده منابع ابری، ازجمله فارم سرورها، ماشینهای مجازی، حسابهای ذخیرهسازی و شبکههای مجازی سواستفاده کرده است.

علاوه بر این، عوامل تهدید از طریق سرویسهای وب Exchange به صندوقهای ایمیل دسترسی کامل پیدا کردند و از آن برای انجام «هزاران فعالیت جستجو» و جعل هویت یک کارمند بلندپایه ناشناس برای ارسال پیام به گیرندگان داخلی و خارجی استفاده کردند.

تخمینزده میشود که اقدامات مذکور در یک بازه زمانی تقریبا سه ساعته از ساعت ١٢:٣٨ صبح (زمانی که مهاجم از طریق اعتبارنامههای به خطر افتاده وارد محیط Microsoft Azure شده است) آغاز و در ساعت ٣:٢١ بامداد (زمانی که مهاجم ایمیلهایی به طرفهای دیگر، پس از اختلال ابری موفقیتآمیز ارسال میکند) پایان یافته است.

در اینجا لازم به ذکر است که DEV-1084 به همان عامل تهدید کنندهای اشاره دارد که "DarkBit" را بهعنوان بخشی از یک حمله باجافزار و اخاذی با هدفگیری موسسه Technion که یک دانشگاه تحقیقاتی پیشرو در اسرائیل است، در ماه فوریه سالجاری میلادی معرفی کرد. از دیگر سو، اداره ملی سایبری اسرائیل ماه گذشته با مطرح کردن ادعاهایی، این حمله را به شرکت مادیواتر نسبت داد.

مایکروسافت افزود : «گروه DEV-1084 خود را بهعنوان یک عامل جنایتکار و علاقهمند به اخاذی معرفی کرد که احتمالا بهعنوان تلاشی برای مبهم کردن و پنهانسازی ارتباط جمهوری اسلامی با این حمله و انگیزه استراتژیک در پس این حمله است».

ارتباطهای بین Mercury و DEV-1084 از زیرساختها، آدرس IP و همپوشانی ابزارها سرچشمه میگیرد، که DEV-1084 با استفاده از یک ابزار تونلینگ معکوس به نام Ligolo، که یک آرتیفکت اصلی MuddyWater است، مشاهده شد.

با این اوصاف، شواهد کافی برای تعیین اینکه آیا DEV-1084 مستقل از MuddyWater عمل میکند و با دیگر عاملان سایبری جمهوری اسلامی همکاری میکند، یا اینکه یک تیم فرعی است که فقط در صورت نیاز به انجام یک حمله مخرب حضور پیدا میکند، وجود ندارد.

سیسکو تالوس، اوایل سال گذشته، MuddyWater را بهعنوان یک "کنگلومرا یا Conglomerate" توصیف کرد که شامل چندین کلاستر کوچکتر بهجای یک گروه واحد و منسجم است. ظهور DEV-1084 نشاندهنده حرکت این گروه در همین راستا است.

تالوس در ماه مارچ سال ٢٠٢٢ خاطرنشان کرد : «در حالی که به نظر میرسد این تیمها مستقل عمل میکنند، اما همه آنها با عوامل مشابهی با اهداف امنیت ملی جمهوری اسلامی، ازجمله جاسوسی، سرقت معنوی و عملیات مخرب یا تخربی بر اساس قربانیانی که هدف قرار میدهند، انگیزههای مشترکی دارند».

برچسب ها: کنگلومرا, Conglomerate, مادیواتر, virtual network, Vitual Machine, Cloud Server, Yellow Nix, Boggy Serpens, DEV-1084, جمهوری اسلامی, DarkBit, مرکوری, Ligolo, Cobalt Ulster, Technion, فالس فلگ, وزارت اطلاعات و امنیت, MOIS, TEMP.Zagros, Earth Vetala, ITG17, MERCURY, Seedworm, Static Kitten, MuddyWater, Log4Shell, Microsoft Azure, false flag, باجافزار, Iran, Microsoft, ایران, ransomware , دفاع سایبری, تهدیدات سایبری, Cyber Security, مایکروسافت, امنیت سایبری, Cyber Attacks, حمله سایبری, news