سواستفاده چندین مهاجم سایبری از Builder لو رفته باجافزار LockBit 3.0

اخبار داغ فناوری اطلاعات و امنیت شبکه

فاش شدن کد منبع Builder باج افزار LockBit 3.0 در سال ٢٠٢٢ به عوامل تهدید اجازه داد تا انواع جدیدی از تهدید را برای قربانیان ایجاد کنند.

بدافزار Lockbit v3، با نام مستعار Lockbit Black، در ژوئن ٢٠٢٢ شناسایی شد، اما در سپتامبر ٢٠٢٢ بیلدری (سازندهای) برای این نوع بهصورت آنلاین برای مخاطبانش منتشر کرد. در دسترس بودن نسخه سازنده، این امکان را به هر کسی میداد تا نسخه سفارشی شده خود را از این باج افزار ایجاد کند. محققان کسپرسکی مشاهده کردند که حداقل دو کاربر مختلف توییتر (@protonleaks و @ali_qushji) فایلهای مورد نیاز برای ایجاد نوعهای مختلف این باجافزار را منتشر کردند.

تجزیهوتحلیل شرایط زمانی نشان داد که باینری، builder.exe، در هر دو نشت کمی متفاوت بود. آنالیز Kaspersky میگوید: "نسخه از protonleaks تاریخ گردآوری ٢٠٢٢/٠٩/٠٩ را ثبت کرده است. همچنین نسخهای که توسط ali_qushji درز پیدا کرده، در تاریخ ٢٠٢٢/٠٩/١٣ گردآوری شده است. تفاوتهای مشابهی در زمان کامپایل در باینریهای قالب بدافزار (نسخههای تعبیهشده و ناقص بدافزار مورد استفاده برای ساخت نسخه نهایی آماده برای توزیع) شناسایی شده است".

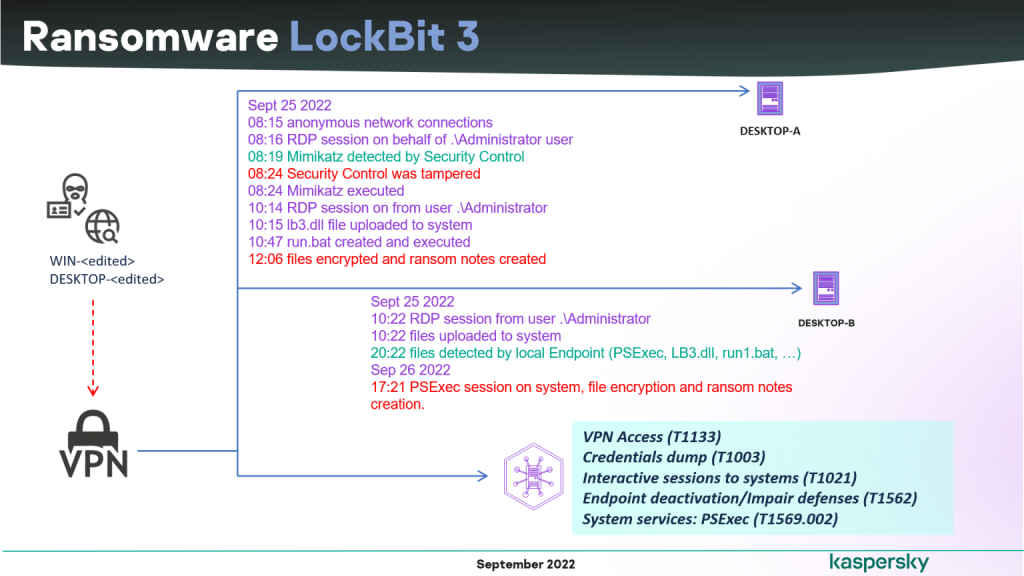

مدت کوتاهی پس از افشای این سازنده، محققان کسپرسکی نوعی از باجافزار Lockbit 3 را در طی یک عملیات پاسخ حادثه، کشف و پیدا کردند.

این نوع باجافزار با استفاده از یادداشت باجگیری متفاوت، با عناوینی مربوط به گروهی که قبلا ناشناخته بود، به نام NATIONAL Hazard AGENCY، استفاده و بهکار گرفته شده است.

بر خلاف گروه Lockbit که به پلتفرم مذاکره خود متکی است، یادداشت باج شامل مبلغی بود که باید برای دریافت کلیدهای رمزگشایی پرداخت شود و ارتباطات را به سرویس و ایمیل Tox هدایت میکرد.

سایر عاملان تهدید نیز از این نوع بدافزار در حملات خود استفاده کردند، که از آن جمله میتوان به Bl00dy و Buhti اشاره نمود.

کسپرسکی ٣٩٦ نمونه مجزا را تجزیهوتحلیل کرد که بیشتر آنها (٣١٢) توسط بلیدرهای فاش و شناسایی شده، ایجاد شده بودند، اما محققان همچنین نمونههایی را مشاهده کردند که توسط سازندگان ناشناس دیگر در ژوئن و جولای ٢٠٢٢ ایجاد شده بودند.

کارشناسان متوجه شدند که بسیاری از پارامترهای شناسایی شده با پیکربندی پیشفرض سازنده مطابقت دارند، اما فقط برخی از آنها دارای تغییرات جزئی هستند. این شرایط نشان میدهد که این نمونهها احتمالا برای نیازهای فوری یا احتمالا توسط مهاجمان نهچندان خبره، ساخته شدهاند.

اکثر نمونهها دیسکهای محلی و اشتراکهای شبکه را رمزگذاری میکنند، از پوشههای مخفی اجتناب میکنند و گزینه خاموش کردن سیستم را فعال نمیکنند.

کارشناسان متوجه شدند که استقرار شبکه توسط PSEXEC در ٩٠٪ نمونهها پیکربندی شده است، درحالیکه استقرار توسط GPO در ٧٢٪ پیکربندی شده است. تعداد محدودی از نمونهها ارتباط با C2 را امکانپذیر میکنند.

گزارش اینگونه بهپایان میرسد که: "در نهایت، برخی از آمارها مربوط به استفاده از بیلدرهای لو رفته توسط مهاجمانی غیر از Lockbit "اصلی" است. ما دریافتیم که ٧٧ نمونه، هیچ اشارهای به استرینگ «Lockbit» (حساس به حروف کوچک یا بزرگ) در یادداشت باج نمیکنند، که طبق LB TTP کاملا غیرمنتظره است. یادداشت باجگیری اصلاحشده بدون ارجاع به Lockbit یا با آدرس تماس متفاوت (ایمیل/URL) سواستفاده احتمالی سازنده را توسط مهاجمانی غیر از Lockbit «اصلی» نشان میدهد".

برچسب ها: GPO, Buhti, Bl00dy, NATIONAL Hazard AGENCY, protonleaks, Lockbit Black, بیلدر, Builder, کد منبع, LockBit 3.0, Source Code, PsExec, باجافزار, LockBit, Kaspersky, malware, ransomware , Cyber Security, جاسوسی سایبری, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news