سواستفاده هکرها از درایورهای ویندوز مخرب ساینشده توسط مایکروسافت در حملات باج افزار

اخبار داغ فناوری اطلاعات و امنیت شبکه

در پی یک سری حملات سایبری، ازجمله حملات باج افزار، مایکروسافت اخیرا چندین حساب توسعهدهنده سختافزار مایکروسافت را لغو و غیرفعال کرد.

در یک افشای هماهنگ، این خبر از سوی نهادهای زیر تایید شده است :

Microsoft

Mandiant

Sophos

SentinelOne

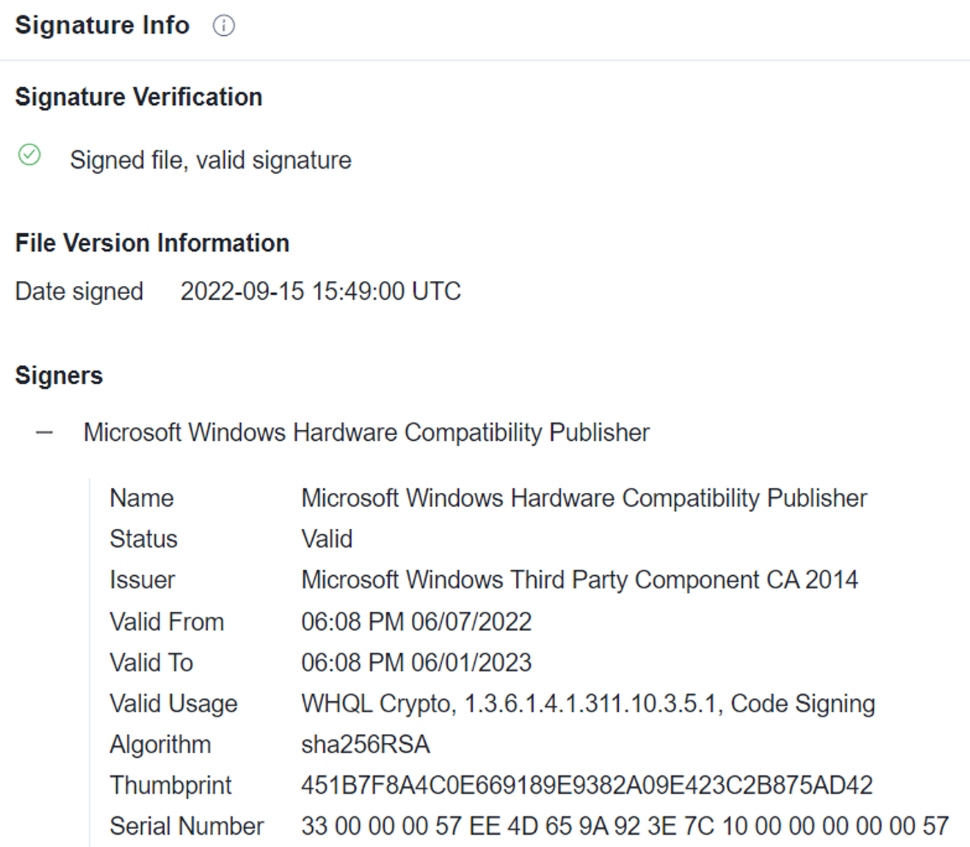

سیگنچرهای Authenticode از برنامه توسعه سختافزار ویندوز مایکروسافت بهمنظور تایید قابل اعتماد بودن درایورهای سختافزاری مخرب حالت کرنل که توسط عوامل تهدید استفاده میشود، استفاده شده است.

سواستفاده از درایورهای مخرب ویندوز ساینشده توسط مایکروسافت

در ویندوز، درایورهای سختافزاری در حالت کرنل، از زمانی که در حالت کرنل بارگیری میشوند، بالاترین سطح اختیار را بهدست میآورند. این امکان وجود دارد که این اختیارات به درایور امکان انجام انواع فعالیتهای مخرب را بدهد که در حالتی غیر از این صورت، مجاز نیستند.

برای انجام این اقدامات، تسکهای زیر انجام میشود :

غیر فعال کردن نرمافزارهای امنیتی

حذف فایلهای محافظت شده

عمل بهعنوان روت کیت برای پنهان کردن فرآیندهای مخرب

لازم به ذکر است، Windows Hardware Developer Program برنامهای است که توسط مایکروسافت توسعهیافته که مستلزم ساینکردن درایورهای سختافزاری است که در سطح کرنل کار میکنند. درایورهای سختافزاری حالت کرنل جز نیازمندیهای اساسی ویندوز 10 هستند.

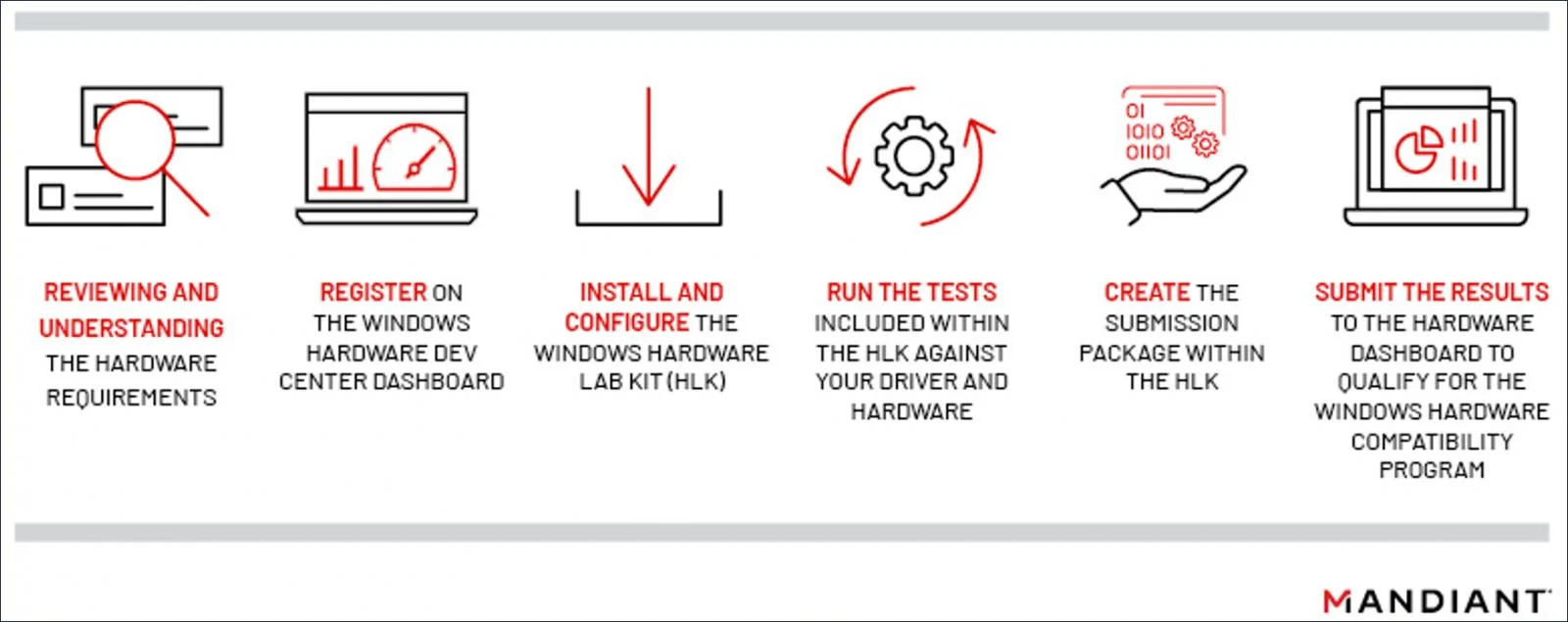

از آنجایی که توسعهدهندگان باید چندین مرحله تایید را طی کنند تا کد آنها قانونی به نظر برسد، در زیر به آن مراحل اشاره شده است :

رجیستر برای برنامه توسعهدهنده سختافزار

تایید و خریداری سرتیفیکیت اعتبارسنجی تمدید شده (EV)

دانلود و نصب کیت درایور ویندوز (WDK)

ایجاد فایل CAB را که برای تایید ارسال میشود. فایل CAB شامل خود درایور، درایور INF، فایل سیمبل و فایلهای کاتالوگ است.

ساینکردن فایل CAB را با سرتیفیکیت EV

ارسال CAB با امضای EV را از طریق داشبورد سختافزار

مایکروسافت درایور را ساین خواهد کرد

دانلود درایور ساینشده از داشبورد سختافزار

اعتبارسنجی و تست درایور شده

علاوه بر این، از طریق این برنامه، کدهای امضا شده توسط مایکروسافت به طور خودکار مورد اعتماد بسیاری از پلتفرمهای امنیتی قرار میگیرد. بنابراین، امکان ساینکردن یک درایور حالت کرنل توسط مایکروسافت به طوری که توسط یک کمپین مخرب قابل استفاده باشد، ارزش بالایی دارد.

تا به امروز، Mandiant به طور مداوم عوامل تهدیدی را مشاهده کرده است که نقش سرتیفیکیتهای code-signing را از طریق استفاده از گواهیهای در معرض خطر یا دزدیده شده، به عهده میگیرند.

بسته ابزار خاتمه نرمافزار امنیتی

گروه UNC3944 که توسط Mandiant شناسایی شده است، از بدافزاری استفاده میکند که از طریق فرآیند امضای مجوز، امضا شده است. حداقل از ماه می٢٠٢٢، UNC3944 یکی از گروههای فعال از عاملان تهدید بوده است که انگیزه آنها سود مالی بوده است.

در اوایل آگوست ٢٠٢٢، UNC3944 قبلا مشاهده شده است که هر دوی این عناصر را مستقر کرده است :

STONESTOP

POORTRY

ارتباط باج افزار و تعویض سیم کارت

چندین عامل تهدید مختلف از ابزاری که این سه شرکت دیدهاند، استفاده کردهاند. در یک واکنش به حادثه تعاملی، تیم واکنش سریع Sophos قبل از اینکه هکرها بتوانند payload نهایی را در سیستمهای کامپیوتری توزیع کنند، به حمله پایان دادند.

به گفته سوفوس، یک نوع از این بدافزار قبلا در عملیات باجافزار Cuba استفاده شده بود. کارشناسان امنیتی SentinelOne همچنین با استفاده از این toolkit ساینشده توسط مایکروسافت، متوجه حملاتی علیه نهادهای زیر شدهاند :

مخابرات

BPO

MSSP

مشاغل خدمات مالی

عملیات باجافزار Hive نیز از آن در یک مورد خاص استفاده کرد که در آن علیه یک شرکت پزشکی بهعنوان بخشی از حمله آن استفاده شد. علاوه بر این، باینریهای قانونی زیادی وجود دارند که از این سرتیفیکیت مایکروسافت بهعنوان بخشی از برنامه تصدیق استفاده میکنند.

اخیرا یک بروزرسانی امنیتی جدید توسط مایکروسافت برای لغو سرتیفیکیتهای استفاده شده توسط فایلهای مخرب منتشر شده است. علاوه بر این، حسابهایی را که برای ارائه درایورهای امضا شده استفاده شدهاند، به حالت تعلیق در میآورد.

این شرکت هنوز فاش نکرده است که چگونه درایورهای مخرب توانستند در وهله اول فرآیند بررسی را دور بزنند.

برچسب ها: BPO, POORTRY, STONESTOP, UNC3944, سرتیفیکیت, Windows Driver Kit, WDK, Windows Hardware Developer Program, Signed, Sign, code-signing, toolkit, Driver, درایور, کرنل, Authenticode, CAB, Hardware, kernel, Signature, Sophos, Hive, certificate, Microsoft, Windows 10, MSSP, windows, ویندوز, malware, ransomware , دفاع سایبری, Cyber Security, مایکروسافت, باج افزار, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news