سواستفاده هکرهای Lazarus از باگ دوساله Log4j، با بدافزارهای جدید RAT

اخبار داغ فناوری اطلاعات و امنیت شبکه

گروه هکر کره شمالی Lazarus، همچنان به سواستفاده از آسیبپذیری CVE-2021-44228، که با نام "Log4Shell" شناخته میشود، ادامه میدهد تا این بار سه خانواده بدافزاری که به زبان DLang نوشته شده و قبلا شناسایی نشده بودند را اجرایی کند.

بدافزار جدید دو تروجان دسترسی از راه دور (RAT) به نامهای NineRAT و DLRAT و یک دانلودکننده بدافزار به نام BottomLoader هستند.

زبان برنامهنویسی D به ندرت در عملیات جرایم سایبری دیده میشود، بنابراین لازاروس احتمالا آن را برای توسعه بدافزار جدید برای فرار از شناسایی انتخاب کرده است.

این کمپین که محققان سیسکو تالوس آن را «عملیات آهنگر یا Operation Blacksmith» نامگذاری کردند، از مارس ٢٠٢٣ آغاز شده و شرکتهای تولیدی، کشاورزی و امنیت فیزیکی را در سراسر جهان هدف قرار میدهد.

عملیات Blacksmith نشاندهنده یک تغییر قابل توجه در تاکتیکها و ابزارهای مورد استفاده لازاروس است که نمایش دیگری از تاکتیکهای همیشه در حال تغییر این گروه مهاجم است.

ابزارهای بدافزار جدید

اولین بدافزار، NineRAT، اولین مورد از دو RAT جدید لازاروس است. این برنامه از API تلگرام برای ارتباطات Command-and-Control (C2) ازجمله دریافت دستورات و استخراج فایلها از رایانهای که به آن نفوذ کردهاند، استفاده میکند.

بدافزار NineRAT دارای یک دراپر است که همچنین مسئول ایجاد پایداری و راهاندازی باینریهای اصلی است.

این بدافزار از دستورات زیر پشتیبانی میکند که از طریق تلگرام پذیرفته میشوند:

دستور info - جمعآوری اطلاعات اولیه در مورد سیستم آلوده

دستور setmtoken - تنظیم یک مقدار توکن

دستور setbtoken – تنظیم یک بات توکن جدید

دستور setinterval – فاصله زمانی بین نظرسنجیهای بدافزار را در کانال تلگرام تنظیم میکند.

دستور setsleep - یک دوره زمانی را تعیین میکند که بدافزار باید در آن اسلیپ یا غیرفعال باشد.

دستور upgrade - ارتقا به نسخه جدیدی از ایمپلنت

دستور exit – خروج از اجرای بدافزار

دستور uninstall - حذف نصب از اندپوینت

دستور sendfile - ارسال فایل ازاند پوینت آلوده به سرور C2

بدافزار دوم، DLRAT، یک تروجان و دانلود کننده است که Lazarus میتواند از آن برای استقرار payloadهای اضافی بر روی یک سیستم آلوده استفاده کند.

اولین فعالیت DLRAT بر روی یک دستگاه اجرای دستورات سخت کد شده برای جمعآوری اطلاعات اولیه سیستم مانند جزئیات سیستم عامل، آدرس MAC شبکه و غیره و ارسال آن به سرور C2 است.

سرور مهاجم با آدرس IP خارجی قربانی و یکی از دستورات زیر برای اجرای محلی توسط بدافزار پاسخ میدهد:

دستور deleteme - حذف بدافزار را از سیستم با استفاده از یک فایل BAT

دستور download – دانلود فایلها را از یک مکان راه دور مشخص

دستور rename - تغییر نام فایلها در سیستم آلوده

دستور iamsleep – دستور به بدافزار برای ورود به حالت غیرفعال تا مدت معین

دستور upload – آپلود فایلها به سرور C2

دستور showurls - هنوز اجرا نشده است!

سرانجام، تحلیلگران سیسکو BottomLoader را کشف کردند، که یک دانلودکننده بدافزار جهت دریافت و اجرای payloadهای اجرایی از یک URL کدگذاری شده با استفاده از PowerShell است و درعینحال با تغییر دایرکتوری Startup، پایداری آنها را نیز ثابت میکند.

علاوه بر این، BottomLoader این ظرفیت را به Lazarus ارائه میدهد که فایلها را از سیستم آلوده به سرور C2 استخراج کند و برخی قابلیتهای عملیاتی را فراهم کند.

حملات Log4Shell

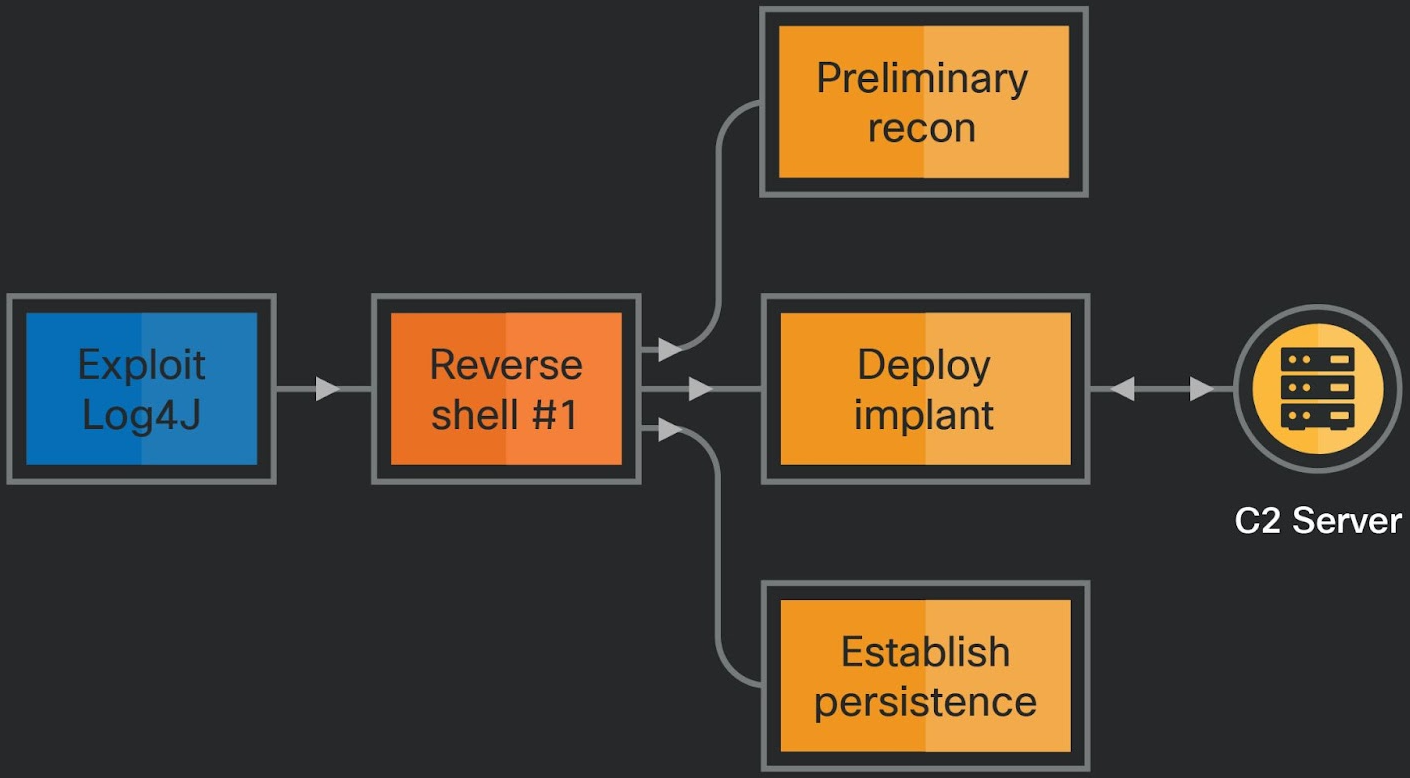

حملات مشاهده شده توسط Cisco Talos شامل استفاده از Log4Shell، یک نقص حیاتی اجرای کد از راه دور در Log4j است که تقریبا دو سال پیش کشف و برطرف شد، اما همچنان یک مشکل امنیتی است.

اهداف به طور عمومی شامل سرورهای VMWare Horizon هستند که از نسخه آسیبپذیر لایبرری Log4j استفاده میکنند و به مهاجمان امکان اجرای کد از راه دور را میدهند.

پس از به خطر افتادن اهداف، لازاروس یک ابزار پراکسی برای دسترسی دائمی به سرور نفوذ کرده راهاندازی میکند، دستورات شناسایی را اجرا میکند، حسابهای ادمین جدید ایجاد میکند و ابزارهای سرقت اعتبارنامه مانند ProcDump و MimiKatz را بهکار میگیرد.

در مرحله دوم حمله، Lazarus بدافزار NineRAT را بر روی سیستم مستقر میکند که همانطور که گفته شد، از طیف وسیعی از دستورات پشتیبانی میکند.

سیسکو اینگونه نتیجه میگیرد که ممکن است Lazarus با دادههای جمعآوریشده توسط NineRAT، سایر گروهها یا کلاسترهای APT (تهدید پایدار پیشرفته یا Advanced Persistent Threat) را تحت پوشش خود قرار دهد.

این فرض مبتنی بر این واقعیت است که NineRAT در برخی موارد «re-fingerprinting» سیستم را انجام میدهد. این مسئله، به این معنیست که میتواند شناسایی سیستم و جمعآوری دادهها را برای چندین مهاجم انجام دهد.

برچسب ها: dlang, D programming language, Operation Blacksmith, BottomLoader, DLRAT, NineRAT, ProcDump, CVE-2021-44228, VMware Horizon, Log4j, Log4Shell, Blacksmith, advanced persistent threat, لازاروس, Lazarus, fingerprinting, Mimikatz, Payload, North Korea, Remote Access Trojan, PowerShell, RAT, malware, کره شمالی, Cyber Security, جاسوسی سایبری, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news