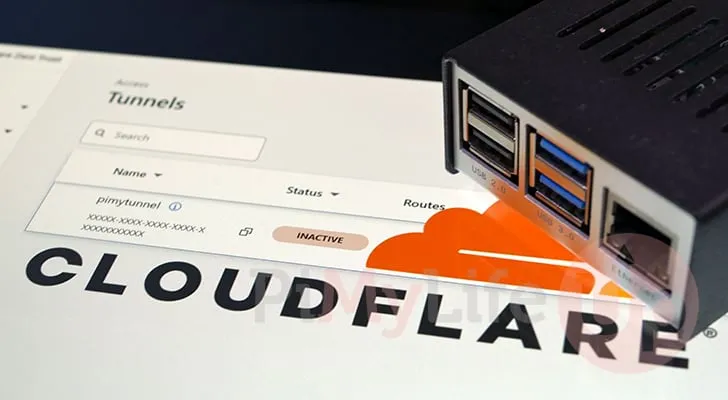

سواستفاده مهاجمان از تونل Cloudflare برای دسترسی مداوم و سرقت داده

اخبار داغ فناوری اطلاعات و امنیت شبکه

عوامل تهدید از ابزار متن باز Cloudflare Tunnel با نام Cloudflared برای حفظ دسترسی مخفیانه و دائمی به سیستمهای در معرض خطر سواستفاده میکنند.

شرکت امنیت سایبری GuidePoint Security گزارش داده است که عوامل تهدید از یک ابزار متن باز به نام Cloudflared برای حفظ دسترسی مداوم به سیستمهای در معرض خطر و سرقت اطلاعات و بدون شناسایی شدن، سواستفاده میکنند.

سرویس Cloudflared، یک سرویس کلاینت کامند لاین برای Cloudflare Tunnel است، که یک تانلینگ دمون برای پراکسی کردن ترافیک بین شبکه Cloudflare و مبدا کاربر میباشد. این ابزار یک اتصال خروجی از طریق HTTPS ایجاد میکند و تنظیمات اتصال از طریق داشبورد Cloudflare Zero Trust قابل مدیریت است.

از طریق Cloudflared، سرویسهایی مانند SSH، RDP، SMB و سایرین به طور مستقیم از خارج، بدون نیاز به تغییر قوانین فایروال، قابل دسترسی هستند.

برای عوامل تهدید، این یک فرصت عالی جهت حفظ دسترسی به محیط قربانی بدون افشای شدنشان است. بااینحال، مهاجم برای اجرای Cloudflared و برقراری ارتباط نیاز بهدسترسی به سیستم هدف دارد.

مجموعه GuidePoint توضیح میدهد: «از آنجایی که اجرای Cloudflared فقط به توکن مرتبط با تونلی که ایجاد کردهاند نیاز دارد، مهاجم میتواند این دستورات را بدون افشای هیچیک از پیکربندیهای آنها در دستگاه قربانی، قبل از اتصال موفق تونل آغاز کند».

هنگامی که تونل ایجاد شد، Cloudflared پیکربندی را در فرآیند در حال اجرا نگه میدارد، که به مهاجم اجازه میدهد تا پس از برقراری ارتباط، تغییرات را به شکل فعال انجام دهد. تمام چیزی که مهاجم نیاز دارد این است که RDP و SMB روی ماشین قربانی فعال شوند.

این گزارش اشاره میکند: "از منظر ماشین قربانی، پیکربندیها در شروع اتصال کشیده میشوند و هر زمان که تغییری در پیکربندی Cloudflare Tunnel ایجاد شود؛ تونل بهمحض ایجاد تغییر پیکربندی در داشبورد Cloudflare بروزرسانی میشود".

این امر، به مهاجمان امکان میدهد که عملکرد مورد نیاز را تنها زمانی فعال کنند که میخواهند عملیاتی را بر روی ماشین قربانی انجام دهند، و سپس آن را جهت جلوگیری از شناسایی شدن، غیرفعال کنند.

با توجه به اینکه Cloudflared یک ابزار قانونی است که در سیستم عاملهای اصلی پشتیبانی میشود و اتصالات خروجی را به زیرساخت Cloudflare برقرار میکند، اکثر ساختارهای دفاعی شبکه، به این ترافیک اجازه لازم را میدهند.

همچنین به مهاجمان اجازه میدهد تا بدون افشای زیرساختهای خود، به جز توکن اختصاص داده شده به تونل، دسترسی به شبکه قربانی را حفظ کنند.

مجموعه GuidePoint توضیح میدهد که برای استفاده موفقیتآمیز از Cloudflared، مهاجم باید یک تونل ایجاد کند تا توکن مورد نیاز را تولید کند، برای اجرای ابزار نیاز بهدسترسی به سیستم قربانی دارد، و باید «به عنوان یک کلاینت برای دسترسی به ماشین قربانی به تونل Cloudflared متصل شود».

این شرکت امنیت سایبری همچنین اشاره میکند که مهاجمان میتوانند از یک ویژگی پیکربندی تونل به نام شبکههای خصوصی یا Private Networks برای دسترسی به شبکه محلی استفاده کنند که ظاهرا «از نظر فیزیکی با ماشین قربانی میزبان تونل» ارتباط برقرار کرده و با هر دستگاهی در شبکه تعامل دارند.

گزارش GuidePoint میگوید که مشکل اصلی استفاده مخرب از Cloudflared این است که این ابزار لاگها را ذخیره نمیکند و فعالیت در صورتی که یک ادمین به فرآیند در کامند لاین یا ترمینال دسترسی داشته باشد، فقط در لحظه قابل مشاهده است.

اگر کامندی که برای ایجاد یک تونل استفاده میشود، رعایت شده باشد، تیمهای امنیتی میتوانند آن را دوباره اجرا کنند تا پیکربندیهای نام پابلیک هاستنیم موجود را شناسایی کنند، اما به طور موقت هاستی که فرمان را اجرا میکند در معرض نفوذ مهاجمان قرار میدهد، که ممکن است اقداماتی را برای محافظت از خود انجام دهند.

بااینحال، از آنجا که Cloudflared کوئریهای خاصی را ایجاد میکند، مدافعان شبکه ممکن است بهدنبال شناسایی کسانی باشند که در حال استفاده غیرمنتظره یا غیرمجاز از این ابزار باشند.

این گزارش در پایان میافزاید: "سازمانهایی که به طور قانونی از خدمات Cloudflare استفاده میکنند میتوانند خدمات خود را به مراکز داده خاص محدود کنند و شناساییهایی را برای ترافیکی مانند تونلهای Cloudflare ایجاد کنند که به هر نقطهای به جز مراکز داده مشخصشده خود میروند. اینروش ممکن است به شناسایی تونلهای غیرمجاز کمک کند".

برچسب ها: Cloudflare Zero Trust, تانلینگ, کلودفلر, Hostname, Cloudflared, Cloudflare Tunnel, Command Line, کامند لاین, SSH, SMB, Cloudflare, RDP, Cyber Security, جاسوسی سایبری, فایروال, firewall, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news