حمله بلوتوث جدید BLUFFS و دسترسی به دستگاههای قربانیان

اخبار داغ فناوری اطلاعات و امنیت شبکه

تحقیقات جدید چندین حمله جدید را کشف کرده است که ایده محرمانه بودن بلوتوث کلاسیک و ضمانتهای محرمانه آینده را نقض کرده و منجر به سناریوهای دشمن میانی یا Adversary-in-the-middle (AitM) بین دو طرف میشود.

این مشکلات که در مجموع BLUFFS (Bluetooth Forward and Future Secrecy) نامیده میشوند، بر مشخصات هسته بلوتوث 4.2 تا 5.4 تاثیر میگذارند. آنها تحت شناسه CVE-2023-24023 (امتیاز CVSS: 6.8) ردیابی شده و در اکتبر ٢٠٢٢ به طور عمومی فاش شدند.

دانیله آنتونولی، محقق EURECOM در مطالعهای که اواخر ماه گذشته منتشر شد، گفت: "این حملات، جعل هویت دستگاه و machine-in-the-middle را در شسنها، تنها با به خطر انداختن یک کلید سشن (session) فعال میکنند".

این امر با استفاده از دو نقص جدید در مکانیزم استخراج کلید سشن استاندارد بلوتوث امکانپذیر میشود که امکان استخراج کلید یکسان را در هر سشن فراهم میکند.

درحالیکه forward secrecy در پروتکلهای رمزنگاری key-agreement تضمین میکند که حتی اگر کلیدهای خصوصی یک اکسچنج خاص توسط یک مهاجم منفعل فاش شود، ارتباطات گذشته فاش نمیشود، future secrecy (معروف به مخفیکاری عقبنشینی) محرمانه بودن پیامهای آینده را در صورت داشتن کلیدهای گذشته تضمین میکند.

بهعبارتدیگر، محرمانه بودن پیشرونده، از سشنهای گذشته در برابر خطرات کلیدی در آینده از کاربر محافظت میکند.

این حمله با بهرهگیری از چهار آسیبپذیری معماری، ازجمله دو نقصی که در بالا ذکر شدهاند، در ویژگیهای فرآیند ایجاد سشن بلوتوث برای استخراج یک کلید سشن ضعیف و متعاقبا به تحمیل آن برای جعل قربانیان عمل میکند.

مهاجم AitM که دستگاه جفت شده را جعل میکند، میتواند برای برقراری یک روش رمزگذاری بعدی با استفاده از رمزگذاری قدیمی، برای برقراری یک اتصال با طرف دیگر ارتباط بگیرد.

گروه Bluetooth Special Interest (SIG) گفت: "در انجام این کار، یک مهاجم در نزدیکی ممکن است اطمینان حاصل کند که کلید رمزگذاری یکسان برای هر سشن درحالیکه در نزدیکی وی است استفاده میشود و کمترین طول کلید رمزگذاری پشتیبانی شده را تحمیل میکند".

آنها افزودند: "انتظار میرود هر پیادهسازی منطبق بر BR/EDR در برابر این حمله در ایجاد کلید سشن آسیبپذیر باشد، بااینحال، تاثیر آن ممکن است با امتناع از دسترسی به منابع میزبان از یک سشن کاهشیافته یا با اطمینان از آنتروپی کلید کافی برای استفاده مجدد از کلید سشن در راستای کاربرد محدود برای یک مهاجم، محدود شود".

علاوه بر این، یک مهاجم میتواند از کاستیها برای اعمال فوری کلید رمزگذاری در لحظه استفاده کند، در نتیجه حملات تزریق لحظهای در ترافیک بین همتایان آسیبپذیر را ممکن میسازد.

بااینحال، موفقیت حمله پیشفرض میگیرد که یک دستگاه مهاجم در محدوده بیسیم دو دستگاه بلوتوث آسیبپذیر باشد که فرآیند جفتسازی را آغاز میکنند و دشمن میتواند پکتهای بلوتوث را بهصورت متن ساده و متن رمزی، که بهعنوان آدرس بلوتوث قربانی شناخته میشود، ضبط کرده و پکتهای بلوتوث را ایجاد کند.

در راستای کاهش خطر، SIG توصیه میکند که پیادهسازیهای بلوتوث اتصالات سطح سرویس را در یک لینک باند پایه رمزگذاریشده با نقاط قوت کلیدی زیر 7 اکتت رد کنند؛ همچنین دستگاهها در «حالت فقط اتصالات ایمن» کار کنند تا از قدرت کافی کلید اطمینان حاصل کنند، و جفتسازی از طریق «اتصالات ایمن» انجام شود.

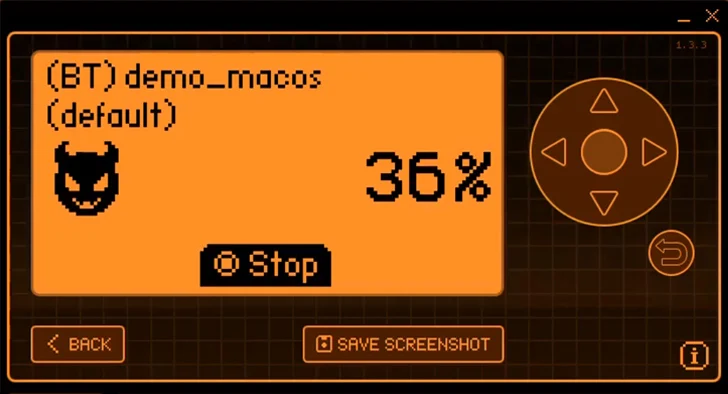

این افشاگری در حالی صورت میگیرد که ThreatLocker یک حمله جعل هویت بلوتوث را افشا کرده است که میتواند از مکانیسم جفتسازی برای دسترسی بیسیم به سیستمهای macOS اپل از طریق اتصال بلوتوث و راهاندازی Reverse Shell سواستفاده کند.

برچسب ها: Session Key, BR/EDR, Future Secrecy, forward secrecy, Bluetooth Forward and Future Secrecy, BLUFFS, machine-in-the-middle, AiTM, Adversary-in-the-middle, Bluetooth, بلوتوث, reverse shell, Session, macOS, کلیدامنیتی بلوتوث, رمزنگاری, Cyber Security, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news