حملات DDoS به سرورهای بازی با کمپین جدید RapperBot

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان آزمایشگاه Fortinet FortiGuard نمونههای جدیدی از بدافزار RapperBot را کشف کردهاند که برای ساخت یک باتنت DDoS برای هدف قرار دادن سرورهای بازی استفاده میشود.

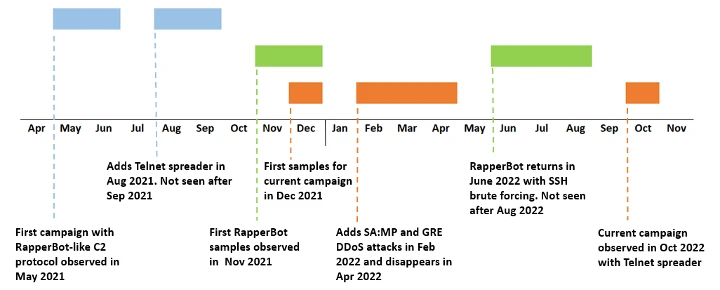

محققان آزمایشگاه فورتیگارد، باتنت IoT RapperBot را که قبلا شناسایی نشده بود، در ماه آگوست کشف کردند و گزارش دادند که این بدافزار از اواسط ژوئن ٢٠٢٢ فعال است. این بات بخش بزرگی از کد خود را از باتنت اصلی Mirai قرض گرفته است، اما برخلاف سایر خانوادههای بدافزار اینترنت اشیا، آن را پیادهسازی میکند. این بدافزار از یک قابلیت داخلی برای brute force اعتبارنامهها و دسترسی به سرورهای SSH بهجای Telnet همانطور که در Mirai پیادهسازی شده، استفاده میکند.

کارشناسان همچنین متوجه شدند که جدیدترین نمونهها شامل کدی برای حفظ ماندگاری است که به ندرت در سایر انواع Mirai پیادهسازی میشود.

نمونههای قبلی این بدافزار دارای فهرست اعتبارنامه brute-forcing بودند که در باینری کدگذاری شده بودند، اما از ماه جولای، نمونهها شروع به بازیابی لیست از سرور C2 کردند.

از اواسط ژوئیه، RapperBot شروع به استفاده از self-propagation برای حفظ دسترسی از راه دور به سرورهای brute-forced SSH کرد. بات یک فرمان shell را اجرا میکند تا کلیدهای ~/.ssh/authorized_keys قربانیان راه دور را با کلیدی حاوی کلید عمومی SSH عاملان تهدید با کامنت "helloworld" جایگزین کند.

هنگامی که کلیدهای عمومی ذخیره شده در ~/. ssh/authorized_keys ذخیره میشوند، هر کسی که کلید خصوصی مربوطه را داشته باشد میتواند بدون ارائه رمز عبور، سرور SSH را احراز هویت کند.

بدافزار RapperBot همچنین میتواند جای پای خود را روی هر دستگاهی که روی آن اجرا میشود، با الحاق همان کلید SSH فوقالذکر به «~/.ssh/authorized_keys» محلی روی دستگاه آلوده پس از اجرا، حفظ کند. این امکان، به بدافزار اجازه میدهد حتی پس از راهاندازی مجدد دستگاه یا حذف RapperBot از دستگاه، دسترسی خود را به این دستگاههای آلوده از طریق SSH حفظ کند.

در اوایل اکتبر ٢٠٢٢، محققان نمونههای جدیدی را مشاهده کردند که معتقدند بخشی از یک کمپین جداگانه برای راهاندازی حملات Distributed Denial of Service (DDoS) علیه سرورهای بازی است.

گزارش منتشر شده توسط فروتیگیت میگوید : "اما هنگامی که این نمونههای جدید را تجزیهوتحلیل کردند، تفاوت قابل توجهی بین آنها و کمپین قبلی مشاهده نمودند. درواقع، معلوم شد که این کمپین کمتر شبیه RapperBot است تا یک کمپین قدیمی که در ماه فوریه ظاهر شد و سپس به طور مرموزی در اواسط آوریل ناپدید شد. سایر کمپینهای مرتبط که در طول این تحقیق کشف شدند، در ادامه این مقاله بهتفصیل آمدهاند. "

محققان متوجه شدند که آخرین نوع از پروتکل شبکه C2 مشابه نمونههای قبلی استفاده میکند و از کامندهای اضافی برای پشتیبانی از نیروی Telnet brute پشتیبانی میکند. در زیر لیستی از دستورات و شناسهها آمده است :

0x00 : رجیستر (استفاده شده توسط مشتری)

0x01 : Keep-Alive/Keep-Alive

0x02 : تمام حملات DoS را متوقف کرده و کلاینت را خاتمه دهد

0x03 : انجام یک حمله DoS

0x04 : تمام حملات DoS را متوقف کند

0x06 : راه انداری مجدد Telnet brute forcecing

0x07 : متوقف کردن Telnet Brute Forcing

آخرین نمونهها همچنین حملات DoS را علیه پروتکل GRE (احتمالا با استفاده مجدد از سورس کد Mirai) و پروتکل UDP مورد استفاده در حالت Grand Theft Auto : San Andreas Multi Player (SA : MP) اجرا میکنند.

مهمترین تفاوت در آخرین کمپین، جایگزینی کامل کد برای انجام حملات brute force SSH با معادل معمولتر Telnet بود.

کد Telnet brute forcing اساسا برای خود انتشاری طراحی شده است و شبیه باتنت قدیمی Mirai Satori است. برخلاف کمپین brute-forcing قبلی SSH، پلینتکست اعتبارنامه بهجای دانلود از C2، در بدافزار تعبیه شده است.

لیست اعتبارنامههای هاردکد شده از اعتبارنامههای پیشفرض مرتبط با دستگاههای اینترنت اشیا تشکیل شده است. تجزیهوتحلیل پیامهای سریع کدگذاری شده در بدافزار نشان داد که بات عمدتا روترها و DVR را هدف قرار میدهد. هدف جدیدترین کمپین دستگاههای قدیمیتر با چیپست Qualcomm MDM9625، مانند مودمهای LTE است.

هنگامی که بهدستگاه دسترسی پیدا کرد، اعتبارنامه استفاده شده، آدرس IP دستگاه در معرض خطر و معماری آن را به سرور C2 در یک پورت جداگانه 5123، ارسال میکند. سپس بدافزار تلاش میکند تا باینری RapperBot payload را روی درگاه دستگاه در معرض خطر نصب کند.

محققان نتیجهگیری کردند که بر اساس شباهتهای غیرقابل انکار بین این کمپین جدید و کمپین RapperBot که قبلا گزارش شده بود، به احتمال زیاد این کمپین توسط یک عامل تهدید واحد یا توسط عاملان مختلف تهدید با دسترسی به کد منبع اصلی مشترک اداره میشود.

برخلاف کمپین قبلی RapperBot، این کمپین جدید انگیزه روشنی برای به خطر انداختن هر چه بیشتر دستگاههای IoT برای ساخت یک باتنت DDoS دارد.

برچسب ها: Qualcomm MDM9625, Mirai Satori, Telnet Brute Forcing, brute-forced, RapperBot, Telnet, باتنت, Distributed Denial of Service, SSH, Mirai, malware, DDoS, دفاع سایبری, Cyber Security, IOT, Botnet, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news