تکنیک جدید BitLockMove رمزگذاری BitLocker را در حین آپگرید ویندوز دور میزند

اخبار داغ فناوری اطلاعات و امنیت شبکهتکنیک جدید BitLockMove رمزگذاری BitLocker را در حین آپگرید ویندوز دور میزند

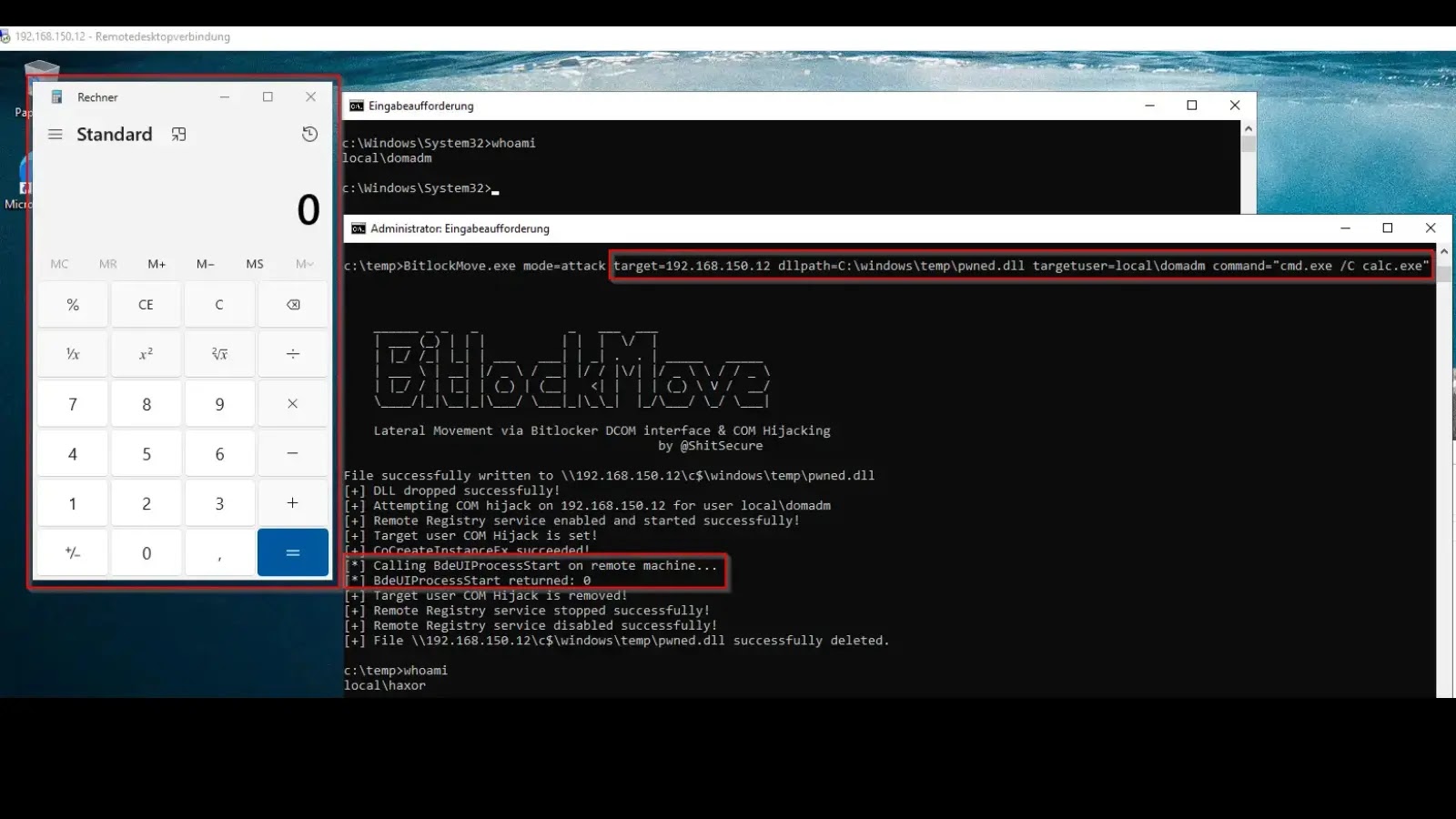

یک محقق امنیتی از کشف یک تکنیک جدید و هوشمندانه به نام "BitLockMove" پردهبرداری کرده است که به مهاجمان با دسترسی فیزیکی اجازه میدهد تا کلید رمزگذاری BitLocker را در حین فرآیند بهروزرسانی ویندوز استخراج کنند. این روش با ایجاد اختلال در یک لحظه حساس از فرآیند آپگرید، سیستم را وادار میکند تا کلید بازیابی را به صورت متن ساده (Plaintext) افشا کند و به این ترتیب، حفاظت ارائه شده توسط این ابزار قدرتمند رمزگذاری دیسک را بیاثر میسازد.

جزئیات تهدید چیست؟

-

نام تکنیک: BitLockMove

-

نوع تهدید: دور زدن مکانیزم امنیتی و استخراج کلید رمزگذاری (Security Mechanism Bypass and Key Extraction).

-

سیستم هدف: فرآیند بهروزرسانی نسخههای اصلی ویندوز (Feature Update) در سیستمهای محافظتشده با BitLocker.

-

تأثیر: دسترسی به کلید بازیابی (Recovery Key) BitLocker به صورت رمزگشاییشده و امکان دسترسی کامل به تمام دادههای موجود بر روی درایو.

-

پیشنیاز حمله: دسترسی فیزیکی به دستگاه در یک بازه زمانی خاص (دقیقاً در حین فرآیند آپگرید).

-

وضعیت: این یک ضعف در طراحی فرآیند آپگرید است که توسط محققان به مایکروسافت گزارش شده و راهکارهای پیشگیرانه برای مقابله با آن توصیه شده است.

تکنیک چگونه عمل میکند؟

این حمله از یک پنجره آسیبپذیری موقت که توسط خود ویندوز ایجاد میشود، سوءاستفاده میکند:

-

آغاز فرآیند آپگرید: مهاجم یک فرآیند بهروزرسانی بزرگ ویندوز را بر روی دستگاهی که با BitLocker محافظت میشود، آغاز میکند.

-

تعلیق موقت BitLocker: در یکی از مراحل اولیه آپگرید، ویندوز برای اعمال تغییرات در فایلهای سیستمی، به طور خودکار و موقت حفاظت BitLocker را معلق (Suspend) میکند. در این حالت، کلید رمزگشایی به صورت متن ساده در حافظه و در محیط آمادهسازی آپگرید ذخیره میشود.

-

ایجاد اختلال و ورود به حالت بازیابی: مهاجم در همین لحظه حساس، با قطع ناگهانی برق یا ریست کردن سختافزاری دستگاه، فرآیند آپگرید را مختل میکند. این کار باعث میشود سیستم در بوت بعدی، وارد محیط بازیابی ویندوز (Windows Recovery Environment - WinRE) شود.

-

استخراج کلید از WinRE: از آنجایی که BitLocker هنوز در حالت معلق قرار دارد، درایو سیستم رمزگشایی شده است. مهاجم با دسترسی به خط فرمان (Command Prompt) در محیط WinRE، میتواند به سادگی کلید بازیابی را که در این محیط به صورت متن ساده قابل دسترس است، پیدا کرده و کپی کند.

-

رمزگشایی کامل درایو: پس از به دست آوردن کلید بازیابی، مهاجم میتواند در هر زمان دیگری، هارد دیسک را به طور کامل رمزگشایی و به تمام محتویات آن دسترسی پیدا کند.

وضعیت فعلی تهدید

این تکنیک به عنوان یک اثبات مفهوم (PoC) توسط محققان منتشر شده تا آگاهیرسانی در مورد این ضعف خاص در فرآیند آپگرید صورت گیرد. این یک حمله عملی برای سناریوهای "خدمتکار شیطان" (Evil Maid Attack) است، یعنی زمانی که مهاجم برای مدت کوتاهی به دستگاه شما دسترسی فیزیکی دارد (مانند اتاق هتل، فرودگاه یا حتی در حین تعمیر). مایکروسافت ضمن تأیید این گزارش، بر اهمیت استفاده از لایههای امنیتی بیشتر تأکید کرده است.

چگونه از خود محافظت کنیم؟

-

فعالسازی احراز هویت پیش از بوت با پین (مهمترین راهکار): مؤثرترین راه برای مقابله با این حمله، فعال کردن یک پین (PIN) برای BitLocker است. در این حالت، حتی برای ورود به محیط بازیابی ویندوز (WinRE) نیز به وارد کردن پین نیاز خواهد بود که مهاجم آن را در اختیار ندارد.

-

نظارت کامل بر فرآیند آپگرید: هرگز دستگاه خود را در حین انجام یک بهروزرسانی بزرگ ویندوز، به خصوص در مکانهای عمومی یا ناامن، بدون نظارت رها نکنید.

-

پیکربندی سیاستهای گروهی (برای سازمانها): مدیران شبکه میتوانند با استفاده از Group Policy، دسترسی به خط فرمان در محیط WinRE را برای کاربران غیرمجاز محدود یا مسدود کنند.

-

حفاظت فیزیکی از دستگاه: در نهایت، حفاظت فیزیکی از لپتاپ و کامپیوترها همچنان یکی از مهمترین اصول امنیتی برای جلوگیری از این دسته از حملات است.

چرا این تهدید مهم است؟

اهمیت این تکنیک در این است که یک نقطه ضعف غیرمنتظره را در یک فرآیند کاملاً ضروری و قانونی (بهروزرسانی ویندوز) آشکار میکند. این حمله نشان میدهد که چگونه حتی قویترین ابزارهای رمزگذاری نیز میتوانند در شرایط خاص و گذرا، آسیبپذیر باشند. BitLockMove به طور مؤثری حفاظت ارائه شده توسط تراشه امنیتی TPM را دور میزند، زیرا در لحظه حمله، خود ویندوز به طور موقت BitLocker را برای انجام عملیاتش غیرفعال کرده است. این موضوع یک یادآوری مهم برای تمام متخصصان امنیت است که باید امنیت را در تمام مراحل چرخه عمر یک سیستم، از جمله در حین تعمیر و نگهداری، در نظر بگیرند.

برچسب ها: شبکه, Network, Cyberattack, cybersecurity, Vulnerability, WhatsApp, بدافزار, حریم خصوصی, حمله سایبری, news