تنها سه لودر بدافزار، عامل ۸۰ درصد بحرانهای سایبری

اخبار داغ فناوری اطلاعات و امنیت شبکه

لودرهای بدافزار برای تیمهای SOC، امری دشوار هستند. اعمال کاهش سطح مخاطرات برای یک لودر بخصوص، ممکن است برای دیگری کار نکند، حتی اگر همان بدافزار را لود کند. و آنها یکی از رایجترین ابزارها برای یک عامل تهدید سایبری جهت ایمن کردن دسترسی اولیه مهاجمان به شبکه و سپس کمک به استقرار payload هستند (نرمافزارهای دسترسی از راه دور و ابزارهای پس از بهرهبرداری، انتخابهای محبوبی هستند).

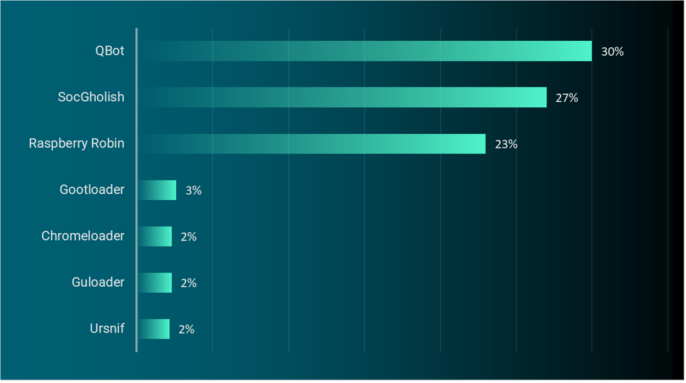

مجموعه ReliaQuest مواردی از لودرها را کشف کرده است که باعث ناموفق بودن عملکرد ساختار محافظت سایبری شده است. هفت موردی که در سالجاری تا کنون در محیط کاربران، بیشتر از همه مشاهده شده است، در زیر نشان داده شده است.

با تجزیهوتحلیل این نمودار، به نتایج زیر خواهیم رسید:

بدافزار "QakBot" (با نام مستعار QBot، QuackBot، Pinkslipbot) و "SocGholish" و "Raspberry Robin" به طور عمده محبوبترین جز محبوبترین لودرها بوده است. این گروه ٨٠ درصد از حوادث مشاهده شده توسط ReliaQuest را تشکیل میدهد. دیگر رقبای قدرتمند آن نیز، «Gootloader»، «Guloader»، «Chromeloader» و «Ursnif» هستند.

میبایست به خاطر داشت که فقط به این دلیل که یک لودر بدافزار شناسایی شده است، این بدان معنی نیست که شبکه مورد نظر در معرض خطر قرارگرفته است. در اکثر مواردی که مشاهده شده است، لودر بدافزار در اوایل زنجیره حمله، شناسایی و متوقف شده است. اما بسیار مهم است که از خطر حمله هر لودر، بهویژه سه لودر که محبوبترین آنها هستند، آگاه بود.

بدافزار QakBot: سریعترین

مانند سایر بدافزارهای همه کاره و رایج، QakBot بهعنوان یک تروجان بانکی طراحی شد و سپس با قابلیتهای جدید ارتقا یافت. به غیر از اجازه دسترسی اولیه به شبکههای هدف، QakBot سایر payloadهای دسترسی از راه دور را مستقر میکند، دادههای حساس را میدزدد و به حرکت جانبی و اجرای کد از راه دور کمک میکند.

بدافزار QakBot بیشتر با گروه باجافزار «Black Basta» مرتبط است که از مجموعه باجافزار «Conti» جدا شد.

بدافزار QakBot چگونه مستقر میشود؟ همان داستان همیشگی: یک ایمیل فیشینگ، موارد فریبنده سفارشیسازی شده را به گیرنده ارائه میدهد (فریبهای کاری، درخواستهای فوری، فاکتورها، پیوستهای فایل، یا لینکها). اینها منجر به دانلود payloadها، معمولا بهصورت فایلهای PDF، HTML یا OneNote میشوند. سپس QakBot از فایلهای WSF، JavaScript، Batch، HTA یا LNK استفاده میکند که هنگام اجرا، معمولا از طریق تسکهای برنامهریزیشده یا کلیدهای رجیستری، برای خود پایداری ایجاد میکنند.

اکنون زمان آن رسیده است که QakBot دستورات کشف را انجام دهد و ارتباطات Command-and-Control (C2) را شروع کند، اطلاعات سیستم/دامنه را انتقال دهد و payloadهای اضافی را برای اهداف پس از بهرهبرداری مستقر کند (معمولا ابزارهای دسترسی از راه دور "Atera" یا "NetSupport"، به همراه "Cobalt Strike").

تهدید QakBot

بدافزار QakBot یک تهدید در حال تکامل و مداوم فعال است که برای هدف قرار دادن فرصتطلبانه هر صنعت یا گروهی استفاده میشود. اپراتورهای آنها در سازگاری با تغییرات، توانا هستند و فعالیت آینده آنها قابل پیشبینی نخواهد بود.

چابکی QakBot در پاسخ اپراتورها به Mark of the Web مایکروسافت (MOTW) مشهود بود: آنها تاکتیکهای تحویل را تغییر دادند و از قاچاق HTML استفاده کردند. در موارد دیگر، اپراتورهای QakBot برای فرار از اقدامات کاهش مخاطرات، انواع فایلها را برای payloadهای خود آزمایش کردهاند. این موارد، شامل فایلهای OneNote در کمپین تهاجمی فوریه ٢٠٢٣ بود که سازمانهای مستقر در ایالات متحده را هدف قرار داد.

بدافزار SocGholish: یک تله ساده

بدافزار بدنام SocGholish (با نام مستعار FakeUpdates) یک لودر مبتنی بر جاوا اسکریپت است که محیطهای مبتنی بر ویندوز مایکروسافت را هدف قرار میدهد. بدافزار از طریق درایو به خطر افتاده (دانلود بدون تعامل کاربر) مستقر میشود. بازدیدکنندگان، بهواسطه شبکه وسیعی از وبسایتهای در معرض خطر فریب خوردهاند تا «بروزرسانیها» را دانلود کنند، که معمولا از طریق درخواستهای مرورگر قدیمی یا سایر فریبهای بروزرسانی برای تیمهای مایکروسافت و ادوبی فلش، ارسال میگردند.

بدافزار SocGholish حداقل از سال ٢٠٠٧ به گروه بدنام "Evil Corp" مرتبط بوده است که گمان میرود یک گروه مستقر در روسیه است و با انگیزه مالی دست به جرایم سایبری میزند. اهداف مشترک SocGholish عبارتند از سازمانهای خدمات اقامتی و غذایی، تجارت خرده فروشی و خدمات حقوقی، عمدتا در ایالات متحده.

گروه SocGholish همچنین با "Exotic Lily"، یک بروکر دسترسی اولیه (IAB) که حداقل از سپتامبر ٢٠٢١ فعال میباشد، مرتبط است. IAB کمپینهای فیشینگ بسیار پیچیدهای را برای دستیابی بهدسترسی اولیه به سازمانها و فروش آن به دیگر عوامل تهدید، مانند گروههای باج افزار، انجام میدهد.

تهدید SocGholish

گروه SocGholish از سال ٢٠١٨ تهدیدات خود را ایجاد کرده، اما نهایتا در سال ٢٠٢٢، این تهدیدات به ثمر نشست. تنها چهار کلیک کاربر میتواند کل دامنه یا شبکهای از سیستمهای کامپیوتری را در عرض چند روز تحت تاثیر قرار دهد.

در نیمهاول سال ٢٠٢٣، اپراتورهای SocGholish حملات تهاجمی را انجام دادند. آنها وبسایتهای سازمانهای بزرگی را که درگیر عملیات تجاری مشترک با سودآوری بالا بودند، به خطر انداختند و آنها را آلوده کردند. بازدیدکنندگان ناآگاه به ناچار payload بدافزار SocGholish را دانلود کردند که منجر به آلودگیهای بدافزاری گسترده شد.

مهندسی اجتماعی SocGholish قانع کننده است و میتواند تاثیر قابل توجهی بر مخاطب داشته باشد، حتی اگر فقط یک کاربر فریب بخورد. آگاهی کاربر و دفاع عمیق، رمز موفقیت برای به حداقل رساندن این تهدید است.

بدافزار Raspberry Robin: همهکاره

آخرین، اما نه کماهمیتترین، Raspberry Robin است، یک کرم تبدیل شده بسیار موفق در فرار از شناسایی است که محیطهای مایکروسافت ویندوز را هدف قرار میدهد. قابلیتهای انتشار استثنایی آن پس از آلودگی اولیه از طریق دستگاههای USB مخرب، زمانی که cmd.exe یک فایل LNK را روی USB آلوده فعال و اجرا میکند، شروع میشود.

فایل LNK حاوی دستوراتی است که فرآیندهای بومی ویندوز مانند msiexec.exe را برای آغاز یک اتصال خروجی برای دانلود Raspberry Robin DLL راه اندازی میکند. هنگامی که payload بدافزار Raspberry Robin اجرا میشود، فرآیندهای اضافی با استفاده از باینریهای سیستم مانند rundll32.exe، odbcconf.exe و control.exe برای اجرای کدهای مخرب ایجاد میشوند. این کد خود را به فرآیندهای سیستم (به عنوان مثال regsvr32.exe، rundll32.exe، dllhost.exe) تزریق میکند تا وظایف برنامهریزی شده را برای پایداری لازم ایجاد کند، ارتباطات C2 را آغاز کند و payloadهای دیگر را مستقر کند.

بدافزار Raspberry Robin با گروههای بسیار توانا و مخرب مختلفی مرتبط است. این شامل Evil Corp مذکور، به علاوه "Silence" (با نام مستعار Whisper Spider) که یک عامل تهدید با انگیزه مالی است که موسسات مالی در اوکراین، روسیه، آذربایجان، لهستان و قزاقستان را هدف قرار میدهد.

کرم Raspberry Robin علاوه بر ابزار Cobalt Strike، برای ارائه چندین باجافزار و سایر بدافزارها، مانند "Clop"، "LockBit"، "TrueBot" و "Flawed Grace" نیز استفاده شده است. در سال ٢٠٢٣، اپراتورهای Raspberry Robin موسسات مالی، مخابرات، دولت و سازمانهای تولیدی را عمدتا در اروپا هدف قرار دادهاند، اگرچه ایالات متحده نیز سهمی بهعنوان قربانی، در حملات داشته است.

اپراتورهای SocGholish در سه ماهه اول سال ٢٠٢٣ از Raspberry Robin زمانی که بهشدت سازمانهای خدمات حقوقی و مالی را هدف قرار دادند، استفاده کردند این امر، نشاندهنده افزایش همکاری بین گروههای جرایم سایبری و اپراتورهای انواع مختلف بدافزار است.

تهدیدهای Raspberry Robin

• بدافزار Raspberry Robin یک افزودنی بسیار مفید برای ابزار حملات سایبری یک عامل تهدید است که به ایجاد جایگاه اولیه در شبکه و ارائه انواع مختلف payload کمک میکند.

• اپراتورهای لودر از آن جهت لود کردن بدافزارهای مختلف برای سایر گروههای جرایم سایبری استفاده کردهاند، که احتمالا توسعه و فرصتهای Raspberry Robin را در کمپینهای آینده تقویت میکند.

دفاع در برابر لودرها

بر اساس روندهای اخیر، این احتمال وجود دارد که این لودرها در آینده میان مدت (٣ تا ٦ ماه) و پسازآن، تهدیدی برای سازمانها باشند. در باقیمانده سال ٢٠٢٣، میتوانیم پیشرفتهای دیگری را در این لودرها، چه در پاسخ به کاهش خطرات سازمانی یا از طریق همکاری بین عاملان تهدید، پیشبینی کنیم.

در حال حاضر، چندین مرحله وجود دارد که میتوانید برای به حداقل رساندن تهدید لودرهای بدافزار انجام دهید:

• یک GPO (Group Policy Object) را برای تغییر موتور اجرای پیشفرض فایلهای JS از Wscript به Notepad و هر فایل اسکریپت اضافی که مناسب میدانید، پیکربندی کنید. این کار از اجرا شدن این فایلها در هاست جلوگیری میکند.

• ایمیلهای ورودی را که دارای پسوند فایلی هستند که معمولا برای ارسال بدافزار استفاده میشود، مسدود کنید.

• داراییهای شرکت را از ایجاد اتصالات دلخواه به اینترنت، از طریق فایروال یا تنظیمات پراکسی، محدود کنید تا بدافزار و فعالیت C2 را به حداقل برسانید.

• استفاده از نرمافزار دسترسی از راه دور را محدود کنید مگر اینکه برای کار یک فرد کاملا ضروری باشد. به طور متناوب، نظارت را برای تشخیص هرگونه سواستفاده افزایش دهید. مجرمان سایبری (به ویژه IABها و اپراتورهای باج افزار) علاقهمند به استفاده از این نرمافزار برای بهدست آوردن و حفظ دسترسی به شبکهها هستند.

• نصب ISO را غیرفعال کنید، زیرا به طور فزایندهای، روشی پایدار برای دور زدن آنتی ویروس یا ابزارهای تشخیص اندپوینت است.

• برای جلوگیری از اجرای دستورات اتوران، کنترل دسترسی USB و GPOها را پیادهسازی کنید. اگر شرایط کاری اجازه میدهد، دسترسی به محتوای قابل جابجایی را غیرفعال کنید.

• کارکنان را آموزش دهید تا تاکتیکهای مهندسی اجتماعی بهکار رفته در وب را شناسایی کنند و مسیر مناسبی را برای گزارش ایمیلهای مشکوک یا فعالیتهای دیگر برای آنها فراهم کنید.

برچسب ها: Group Policy Object, Flawed Grace, Evil Corp, Silence, Whisper Spider, FakeUpdates, QuackBot, Pinkslipbot, SocGholish, Malware Loader, TrueBot, Clop, Ursnif, ChromeLoader, Raspberry Robin, Qbot, Atera, Gootloader, Qakbot, Loader, لودر, باجافزار, USB, Cobalt Strike, Conti, Payload, Social Engineering, مهندسی اجتماعی, آسیبپذیری, phishing, malware, ransomware , Cyber Security, جاسوسی سایبری, فیشینگ, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news