بدافزار ChamelDoH و سواستفاده از Backdoor جدید لینوکس با تونلینگ DNS-over-HTTPS

اخبار داغ فناوری اطلاعات و امنیت شبکه

عامل تهدید معروف به ChamelGang در حال استفاده از ایمپلنت یک Backdoor در سیستمهای لینوکس که قبلا شناسایی نشده بود، مشاهده شده است، که نشاندهنده توسعههای جدیدی از قابلیتهای عوامل تهدید است.

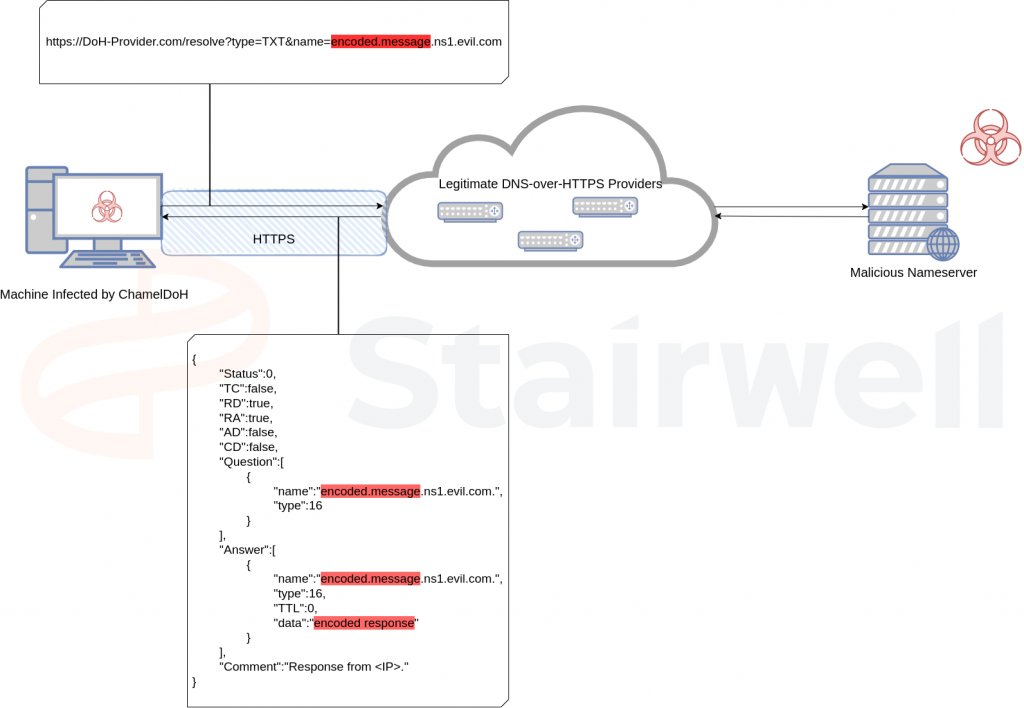

این بدافزار که توسط Stairwell تحت ChamelDoH نامگذاری شده است، ابزاری مبتنی بر C++ برای برقراری ارتباط از طریق تونلینگ DNS-over-HTTPS (DoH) است.

گروه ChamelGang اولینبار توسط شرکت امنیت سایبری روسی Positive Technologies در سپتامبر ٢٠٢١ فاش شد و جزئیات حملات آنها به صنایع تولید سوخت، انرژی و هوانوردی در روسیه، ایالات متحده، هند، نپال، تایوان و ژاپن را افشا کرد.

زنجیرههای حمله بهکار گرفته شده توسط این عامل تهدید، از آسیبپذیریها در سرورهای Microsoft Exchange و Red Hat JBoss Enterprise Application استفاده کردهاند تا بهدسترسی اولیه و انجام حملات سرقت دادهها با استفاده از backdoor غیرفعال به نام DoorMe دست یابند.

مجموعه Positive Technologies در آن زمان گفت: "این یک ماژول بومی IIS است که بهعنوان فیلتری ثبت میشود که از طریق آن درخواستها و پاسخهای HTTP پردازش میشوند. اصل عملکرد آن غیرعادی است: backdoor تنها درخواستهایی را پردازش میکند که در آنها پارامتر کوکی صحیح تنظیم شده باشد. "

این backdoor لینوکس که توسط Stairwell کشف شده، به نوبه خود برای گرفتن اطلاعات سیستم طراحی شده است و قادر به عملیات دسترسی از راه دور مانند آپلود فایل، دانلود، حذف و اجرای دستورات شِل است.

چیزی که ChamelDoH را منحصربهفرد میکند، روش ارتباطی جدید آن برای استفاده از DoH است که برای اجرای رزولوشن Domain Name System (DNS) از طریق پروتکل HTTPS، برای ارسال درخواستهای DNS TXT به یک nameserver مخرب استفاده میشود.

دانیل مایر، محقق Stairwell گفت: "با توجه به اینکه این ارائهدهندگان DoH معمولا از سرورهای DNS (یعنی Cloudflare و Google) برای ترافیک قانونی استفاده میکنند، نمیتوان آنها را بهراحتی در سراسر مجموعهها مسدود کرد. "

استفاده از DoH برای command-and-control (C2) همچنین مزایای بیشتری را برای عامل تهدید ارائه میکند، زیرا به دلیل استفاده از پروتکل HTTPS، نمیتوان درخواستها را با استفاده از adversary-in-the-middle (AitM) رهگیری کرد.

این نکته، همچنین بدین معنی است که راهحلهای امنیتی نمیتوانند درخواستهای مخرب DoH را شناسایی و محدود نموده و ارتباطات را قطع کنند، در نتیجه آن را به یک کانال رمزگذاری شده بین میزبان آسیبدیده و سرور C2 تبدیل میکنند.

مایر توضیح داد: "نتیجه این تاکتیک شبیه به C2 از طریق fronting دامنه است؛ جایی که ترافیک به یک سرویس قانونی میزبانی شده در CDN ارسال میشود، اما از طریق هدر Host درخواست به سرور C2 هدایت میشود، که بهواسطه آن، هم تشخیص و هم پیشگیری را مشکل میکند."

این شرکت امنیت سایبری مستقر در کالیفرنیا گفت که در مجموع ١٠ نمونه ChamelDoH را در VirusTotal شناسایی کرده است که یکی از آنها در ١٤ دسامبر ٢٠٢٢ بارگذاری شده است.

مایر در انتها گفت: "جدیدترین یافتهها نشان میدهد که این گروه همچنین زمان و تلاش قابلتوجهی را به تحقیق و توسعه یک مجموعه ابزار به همان اندازه قوی برای نفوذهای لینوکس اختصاص داده است".

برچسب ها: Domain Name System, DoorMe, Red Hat JBoss, ChamelDoH, AiTM, Adversary-in-the-middle, DoH, DNS-Over-HTTPS, تونلینگ, Tunneling, Linux, لینوکس, CDN, HTTPS, Cloudflare, Microsoft Exchange, DNS, malware, تهدیدات سایبری, Cyber Security, backdoor, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news