بدافزار BlackLotus، اولین بوت کیتی که بوت امن UEFI را در ویندوز ١١ دور میزند

اخبار داغ فناوری اطلاعات و امنیت شبکه

مجموعه ESET یک بوتکیت پنهانی Unified Extensible Firmware Interface (UEFI) با نام BlackLotus را کشف کرد که میتواند Secure Boot ویندوز 11 را دور بزند.

بوت امن یا Secure Boot یکی از ویژگیهای امنیتی آخرین اینترفیس فریمور توسعهپذیر یکپارچه (UEFI) 2.3.1 است که برای تشخیص دستکاری در بوتلودرها، فایلهای کلیدی سیستم عامل و رامهای آپشن غیرمجاز با اعتبارسنجی امضای دیجیتال آنها طراحی شده است. «موارد شناسایی شده، قبل از اینکه بتوانند مشخصات سیستم را مورد حمله یا آلوده کردن قرار دهند، از اجرای آن جلوگیری میشود.»

بدافزار BlackLotus اولین بوتکیت UEFI است که میتواند ویژگی امنیتی را در سیستمهای کاملا به روز ویندوز 11 دور بزند.

بدافزار BlackLotus یک بوت کیت UEFI است که حداقل از اکتبر ٢٠٢٢ برای فروش در انجمنهای هک در دسترس است. این بدافزار قدرتمند با قیمت ۵٠٠٠ دلار برای فروش ارائه میشود و برای هر بروزرسانی جدید ٢٠٠ دلار میبایست پرداخت شود.

بدافزار Black Lotus بهصورت اسمبلی و C نوشته شده است و تنها ٨٠ کیلوبایت حجم دارد، همچنین کد مخرب را میتوان برای جلوگیری از آلوده شدن سیستمها در کشورهای منطقه CIS پیکربندی کرد.

این بدافزار از ضد مجازیسازی (Anti-Virtualization)، ضد اشکالزدایی (Anti-Debugging) و مبهمسازی کد پشتیبانی میکند. Black Lotus قادر است راهحلهای امنیتی ازجمله Hipervisor-protected Code Integrity (HVCI)، BitLocker و Windows Defender را غیرفعال کند. اینروتکیت قادر است دفاعهای امنیتی مانند UAC و Secure Boot دور بزند، میتواند درایورهای بدون تایید را که برای انجام طیف وسیعی از فعالیتهای مخرب استفاده میشوند، بارگیری کند.

این تهدید بسیار مخفیانه است و میتواند در سطح UEFI با حفاظت عامل Ring 0 پایداری خود را حفظ کند.

بدافزار Black Lotus از مجموعه کاملی از قابلیتهای Backdoor پشتیبانی میکند، همچنین میتوان از آن برای هدف قرار دادن محیطهای IT و OT استفاده کرد.

بدافزاز Black Lotus قابلیتهای APT را برای عوامل مخرب در چشمانداز تهدید به ارمغان میآورد.

اسکات شفرمن از شرکت امنیتی سیستم عامل Eclypsium نوشت : "با توجه به اینکه قبلا این تجارت به APTهایی مانند GRU روسیه و APT41 (Nexus چین) منتقل میشد، و با توجه به اکتشافات جنایی قبلی که انجام شده است (به عنوان مثال ماژول #Trickboot)، این نشاندهنده کمی "جهش" رو به جلو است. از نظر سهولت استفاده، مقیاسپذیری، دسترسی و مهمتر از همه، پتانسیل تاثیر بسیار بیشتر در شکل پایداری، فرار و یا تخریب. "

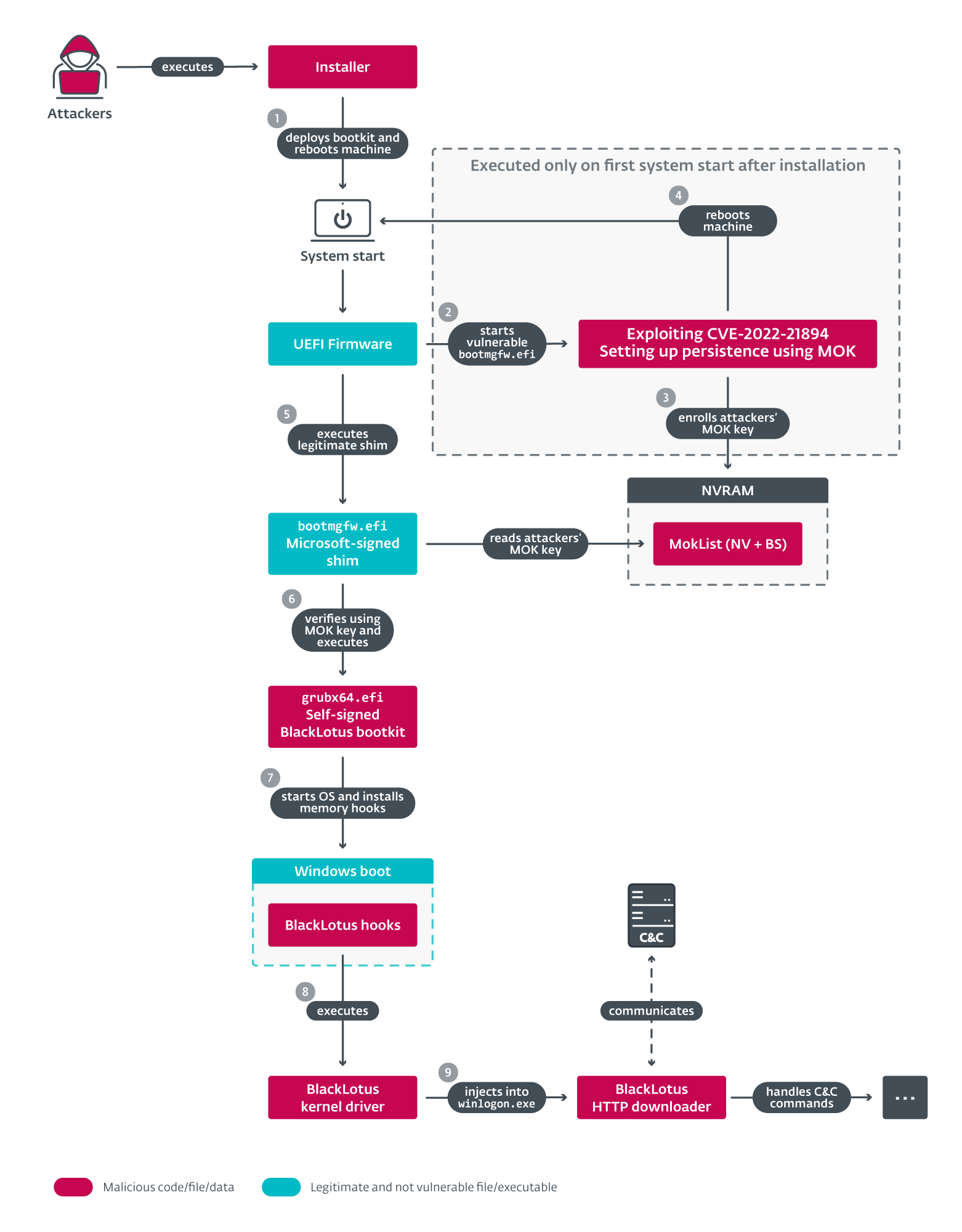

محققان ESET گزارش دادند که بوتکیت از آسیبپذیری CVE-2022-21894 برای دور زدن UEFI Secure Boot و حفظ پایداری استفاده میکند. این اولین بوتکیت شناخته شده عمومی است که از این آسیبپذیری در فضای سایبری سواستفاده میکند.

از CVE-2022-21894 برای دور زدن ویژگی Secure Boot و نصب بوت کیت استفاده میشودد. این مسئله، امکان اجرای کد دلخواه را در مراحل اولیه راهاندازی فراهم میکند، جایی که پلتفرم هنوز در اختیار فریمور است و فانکشنهای سرویس بوت UEFI هنوز در دسترس هستند. تحلیل منتشر شده توسط کارشناسان میگوید : "این به مهاجمان اجازه میدهد تا بسیاری از کارهایی را انجام دهند که نباید قادر به انجام آنها در دستگاهی با فعال بودن UEFI Secure Boot بدون دسترسی فیزیکی به آن باشند، مانند تغییر متغیرهای Boot-service-only NVRAM. و این همان چیزی است که مهاجمان از آن برای تنظیم پایداری برای بوتکیت در مرحله بعدی استفاده میکنند. "

کارشناسان خاطرنشان کردند که علیرغم اینکه مایکروسافت در ژانویه ٢٠٢٢ به این مشکل رسیدگی کرد، اما بهرهبرداری از آن همچنان امکانپذیر است زیرا باینریهای آسیب دیده و ساینشده معتبر هنوز به لیست ابطال UEFI اضافه نشدهاند.

پس از نصب موفقیتآمیز بوتکیت، کد مخرب یک درایور کرنل و یک دانلود کننده HTTP را که برای ارتباط C2 استفاده میشود، مستقر میکند که می. تواند payloadهای اضافی حالت کاربر یا حالت کرنل را بارگیری کند.

در چند سال اخیر آسیبپذیریهای مهمی که بر امنیت سیستمهای UEFI تاثیر میگذارند، کشف شدهاند. متاسفانه، به دلیل پیچیدگی کل اکوسیستم UEFI و مشکلات مربوط به زنجیره تامین، بسیاری از این آسیبپذیریها، بسیاری از سیستمها را حتی مدتها پس از رفع آسیبپذیریها یا حداقل پس از اینکه اذعان شد که رفع شدهاند، آسیبپذیر کردهاند. »

اسمولار درنهایت گفت : "مدت زیادی از زمانی که کسی از این ایرادات استفاده کرده، میگذرد و یک بوتکیت UEFI ایجاد کند که بتواند روی سیستمهایی با فعال بودن UEFI Secure Boot، کار کند. همانطور که سال گذشته در ارائه RSA خود پیشنهاد کردیم، همه اینها حرکت به ESP را برای مهاجمان امکانپذیرتر میکند و راهی احتمالی برای تهدیدات UEFI را فراهم مینماید و وجود BlackLotus این را تایید میکند. "

برچسب ها: Boot-service-only NVRAM, CVE-2022-21894, Nexus, Trickboot, Ring 0, HVCI, Hipervisor-protected Code Integrity, ضد مجازیسازی, Anti-Virtualization, بوت امن, بوتکیت, bootkit, BlackLotus, ضد اشکالزدایی, APT41, CIS, اینترفیس فریمور توسعهپذیر یکپارچه, Unified Extensible Firmware Interface, UEFI Secure Boot, UAC, GRU, کرنل, kernel, ESET, Windows 11, ویندوز 11, Secure Boot, UEFI, APT, Bitlocker, HTTP, Windows Defender, windows, ویندوز, malware, دفاع سایبری, تهدیدات سایبری, Cyber Security, backdoor, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news