بدافزار BellaCiao ابزار جدید گروه ایرانی Charming Kitten برای حمله به چندین کشور

اخبار داغ فناوری اطلاعات و امنیت شبکه

گروه ملت-دولت ایرانی پرکار و معروف Charming Kitten، به طور فعال چندین قربانی را در ایالات متحده، اروپا، خاورمیانه و هند با بدافزار جدیدی به نام BellaCiao هدف قرار میدهد و آنرا به لیست ابزارهای سفارشی در حال گسترش خود اضافه کرده است.

بنابر ادعاهای بیتدیفندر، بدافزار BellaCiao که توسط آنها کشف شده است، یک "دراپر شخصیسازی شده" است که میتواند payloadهای بدافزار دیگر را بر اساس دستورات دریافتشده از یک سرور تحت کنترل مهاجم، به در دستگاه قربانی مستقر کند.

شرکت امنیت سایبری رومانیایی بیتدیفندر در گزارشی گفت : «هر نمونه جمعآوریشده به یک قربانی خاص مرتبط بوده است و شامل اطلاعات رمزگذاریشده مانند نام شرکت، زیر دامنههای ساختهشده خاص یا آدرس IP عمومی مرتبط بود».

طبق ادعاهای بیتدیفندر، گروه Charming Kitten که با نامهای APT35، Cobalt Illusion، Educated Manticore، ITG18، Mint Sandstorm (با نام قبلی Phosphorous)، TA453، و Yellow Garuda نیز شناخته میشود، یک گروه APT تحت حمایت دولت جمهوری اسلامی است که با سپاه پاسداران انقلاب اسلامی (IRGC) مرتبط است.

در طول سالها، این گروه از ابزارهای مختلفی برای استقرار Backdoorهای مختلف در سیستمهای متعلق به طیف گستردهای از صنایع سایبری استفاده کرده است.

این ادعاها در حالی مطرح میشود که مایکروسافت عامل تهدید را به حملات تلافیجویانه با هدف قرار دادن نهادهای زیرساختی حیاتی در ایالات متحده از اواخر سال ٢٠٢١ تا اواسط سال ٢٠٢٢ با استفاده از بدافزارهای سفارشی مانند harmPower، Drokbk و Soldier نسبت داده است.

سپس روز گذشته، Check Point در ادعاهایی استفاده Mint Sandstorm از نسخه به روز شده ایمپلنت PowerLess را برای حمله به سازمانهای مستقر در اسرائیل با استفاده از فریبهای فیشینگ با محوریت موضوع عراق، افشا کرد.

مارتین زوگک، محقق Bitdefender، خاطرنشان کرد : "بدافزار توسعهیافته سفارشی، که بهعنوان بدافزار «تخصصی» نیز شناخته میشود، معمولا تشخیص آن سختتر است، زیرا بهطور خاص برای فرار از شناسایی ساخته شدهاند و حاوی کدهای منحصربهفرد هستند. "

روش دقیقی که برای دستیابی به نفوذ اولیه استفاده میشود در حال حاضر مشخص نیست، اگرچه گمان میرود که مستلزم بهرهبرداری از آسیبپذیریهای شناخته شده در برنامههای متصل به اینترنت مانند Microsoft Exchange Server یا Zoho ManageEngine باشد.

یک نقض موفقیتآمیز با تلاش عامل تهدید برای غیرفعال کردن Microsoft Defender با استفاده از یک فرمان PowerShell و ایجاد پایداری در هاست از طریق یک نمونه سرویس دنبال شده است.

بیتدیفندر گفت همچنین Charming Kitten را در حال دانلود دو ماژول سرویس اطلاعات اینترنتی (IIS) مشاهده کرده است که قادر به پردازش دستورالعملهای دریافتی و استخراج اعتبارنامهها هستند.

بدافزار BellaCiao، به نوبه خود، همچنین به دلیل انجام یک درخواست DNS هر ٢٤ ساعت برای ریزالو یک زیر دامنه به یک آدرس IP که متعاقبا برای استخراج دستورات اجرا شده در سیستم در معرض خطر تجزیه میشود، موردتوجه قرارگرفته است.

زوگک توضیح داد : "آدرس IP ریزالو شده مانند آدرس IP عمومی واقعی است، اما با تغییرات جزئی، به بدافزار BellaCiao اجازه میدهد دستورالعملهای بیشتری را دریافت کند. "

وی افزود : "با یک سرور DNS کنترل شده توسط مهاجم ارتباط برقرار میکند که دستورالعملهای سخت کدگذاری شده مخرب را از طریق یک آدرس IP ریزالو شده ارسال نماید که آدرس IP واقعی هدف را تقلید میکند. در نتیجه، بدافزار اضافی از طریق دستورالعملهای کدگذاری سخت بهجای روش دانلود سنتی، مستقر میشود. "

بسته به آدرس IP ریزالو شده، زنجیره حمله منجر به استقرار یک وب شِل میشود که از قابلیت آپلود و دانلود فایلهای دلخواه و همچنین اجرای دستورات پشتیبانی میکند.

همچنین نوع دومی از BellaCiao وجود دارد که وب شِل را جایگزین ابزار Plink (یک ابزار کامندلاین برای PuTTY) میکند که برای ایجاد یک اتصال پراکسی معکوس (reverse proxy) به یک سرور راه دور و پیادهسازی ویژگیهای backdoor مشابه طراحی شده است.

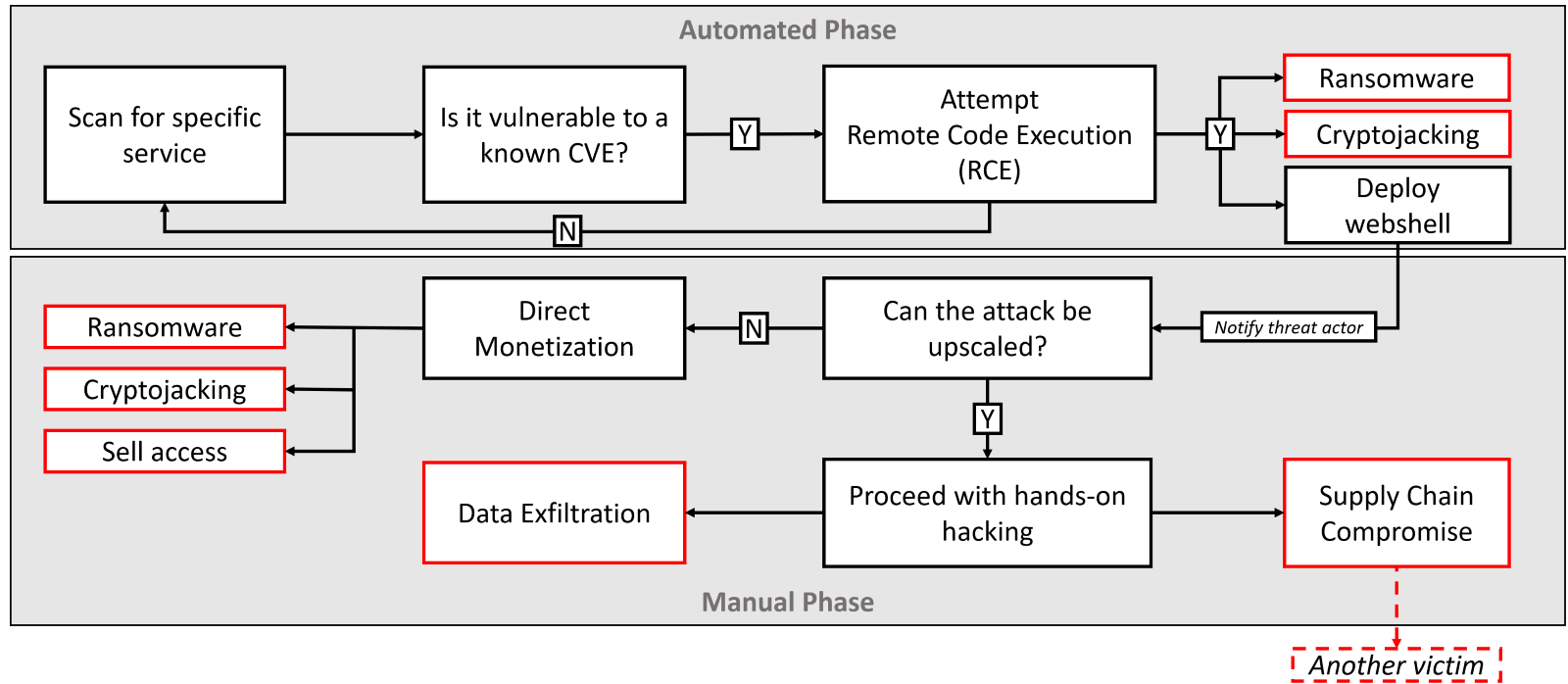

در ادامه ادعاهای مطروحه، طبق ارزیابیها این حملات در مرحله دوم پس از حملات فرصتطلبانه قرار دارند، که در آن BellaCiao سفارشی شده و در دستگاه قربانیان مورد علاقهاش که با دقت انتخاب شدهاند، بهدنبال بهرهبرداری پیدرپی از سیستمهای آسیبپذیر مستقر میشود.

زوگک در پایان گفت : "بهترین محافظت در برابر حملات مدرن شامل پیادهسازی یک معماری دفاعی عمیق است. اولین گام در این فرآیند کاهش سطح حمله است، که شامل محدود کردن تعداد نقاط ورودی است که مهاجمان میتوانند برای دسترسی به سیستمهای هدف استفاده کنند و گام دوم اصلاح سریع آسیبپذیریهای تازه کشف شده است. "

برچسب ها: بیتدیفندر, harmPower, BellaCiao, دولت-ملت, PowerLess Backdoor, PowerLess, Cobalt Illusion, Educated Manticore, Soldier, Mint Sandstorm, Yellow Garuda, Drokbk, Zoho ManageEngine, Nation-State, Iranian Cyber Group, Reverse Proxy, دراپر, Phosphorus, IRGC, N-day, Phishing attack, Microsoft Exchange Server, Bitdefender, Iran, Dropper, APT, PowerShell, Cyberattack, ITG18 , حملات فیشینگ, ایران, phishing, malware, ransomware , Charming Kitten, APT35, گروههای APT ایرانی, تهدیدات سایبری, Cyber Security, backdoor, فیشینگ, باج افزار, بدافزار, امنیت سایبری, جنگ سایبری, تلگرام, Cyber Attacks, حمله سایبری, news