باج افزار جدید Dark Power و ١٠ قربانی بزرگ تنها در اولین ماه فعالیت آن

اخبار داغ فناوری اطلاعات و امنیت شبکه

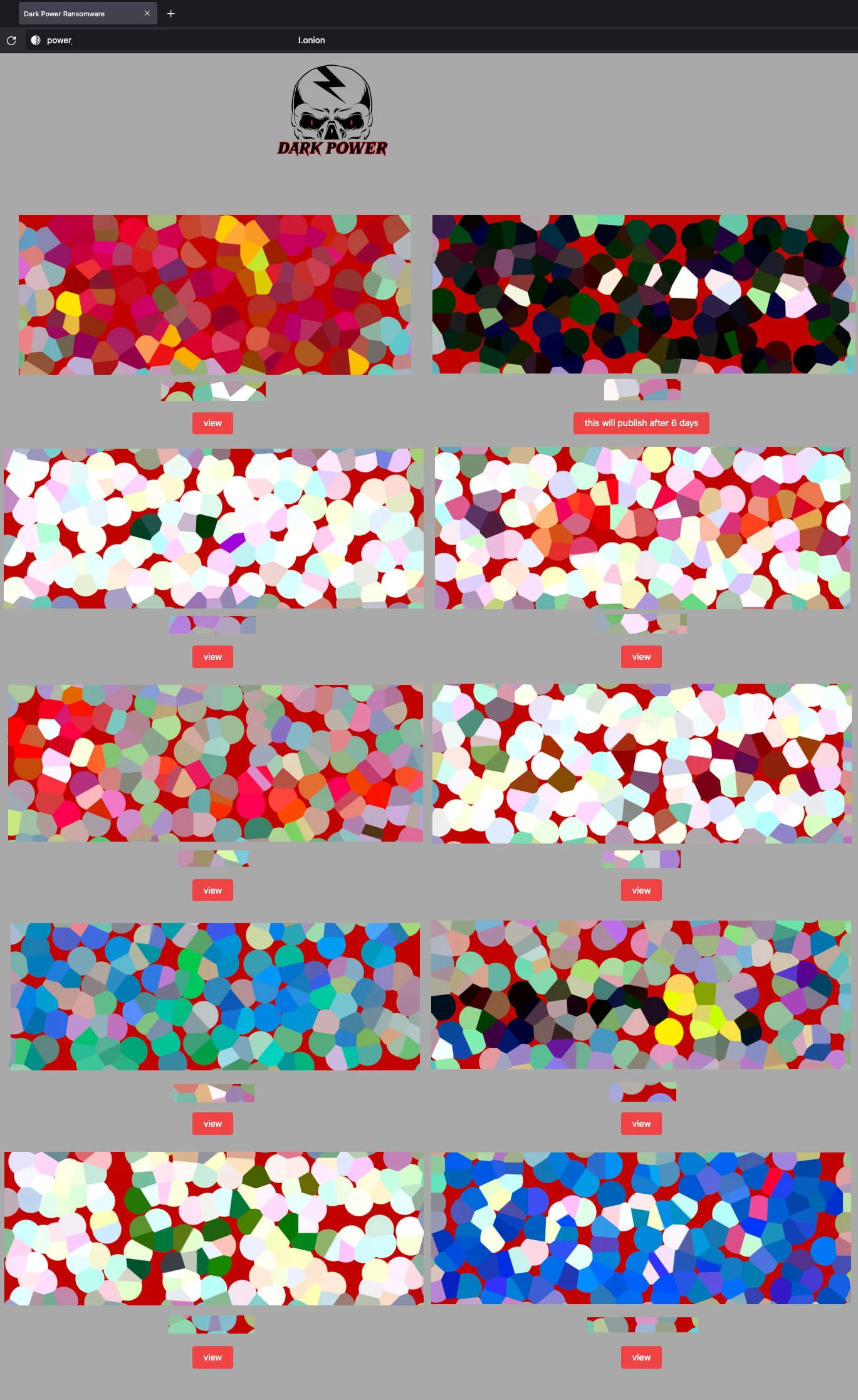

یک عملیات باجافزار جدید به نام Dark Power ظاهر شده است و اولین قربانیان خود را تا این لحظه در یک سایت نشت دادههای دارکوب منتشر کرده و تهدید میکند که در صورت عدم پرداخت باج، دادهها را افشا خواهد کرد.

رمزگذار این گروه باجافزار محتوی یک تاریخ کامپایل کردن به تاریخ ٢٩ ژانویه ٢٠٢٣ است که حملات شروع شده است.

علاوه بر این، این عملیات هنوز در هیچ انجمن هکر یا فضای دارکوب تبلیغ نشده است. از اینرو احتمالا یک پروژه خصوصی است.

به گفته ترلیکس، که Dark Power را تجزیهوتحلیل کرد، این یک عملیات باجافزار فرصتطلبانه است که سازمانها را در سرتاسر جهان هدف قرار میدهد و از آنها درخواست پرداخت باج نسبتا ناچیز ١٠٠٠٠ دلاری میکند.

جزئیات حمله Dark Power

طبق بررسیها، payload متعلق به Dark Power به زبان Nim نوشته شده، که یک زبان برنامهنویسی چند پلتفرمی با چندین مزیت مرتبط با سرعت است، که آن را برای برنامههای کاربردی حیاتی مانند باج افزار، تبدیل به گزینه مناسبی میکند.

همچنین، از آنجایی که Nim در حال حاضر در میان مجرمان سایبری محبوبیت بیشتری پیدا کرده است، بهطورکلی بهعنوان یک انتخاب خاص در نظر گرفته میشود که بعید است توسط ابزارهای دفاعی شناسایی شود.

ترلیکس جزئیاتی در مورد نقطه آغازین آلودگی Dark Power ارائه نمیدهد، اما میتواند یک اکسپلویت، ایمیلهای فیشینگ یا ابزارهای دیگر باشد.

پس از اجرا، باج افزار یک استرینگ ASCII تصادفی ٦٤ کاراکتری برای مقداردهی اولیه الگوریتم رمزگذاری با یک کلید منحصربهفرد در هر اجرا ایجاد میکند.

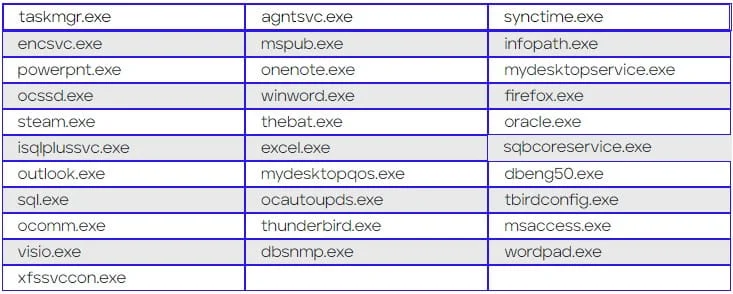

در مرحله بعد، باجافزار سرویسها و فرآیندهای خاصی را در دستگاه قربانی متوقف میکند تا فایلها را برای رمزگذاری آزاد کند و احتمال مسدود کردن فرآیند قفل کردن فایل را به حداقل برساند.

در طی آن مرحله، باجافزار Volume Shadow Copy Service (VSS)، سرویسهای پشتیبانگیری از دادهها و محصولات ضد بدافزار را در فهرست کدگذاریشده خود، متوقف میکند.

پس از از بین رفتن تمامی سرویسهای فوق، باج افزار به مدت ٣٠ ثانیه به حالت غیرفعال فرو میرود و لاگهای کنسول و سیستم ویندوز را پاک میکند تا از تجزیهوتحلیل متخصصان بازیابی اطلاعات جلوگیری شود.

رمزگذاری از AES (حالت CRT) و استرینگ ASCII تولید شده در هنگام راه اندازی استفاده میکند. فایلهای بهدست آمده با پسوند ".dark_power" تغییر نام داده میشوند.

جالب اینجاست که دو نسخه از باجافزار در فضای سایبری منتشر شدهاند که هرکدام دارای یک طرح کلید رمزگذاری متفاوت هستند.

نوع اول استرینگ ASCII را با الگوریتم SHA-256 هش میکند و سپس نتیجه را به دو نیمهتقسیم میکند، اولی بهعنوان کلید AES و دومی بهعنوان مسیر اولیه (nonce).

نوع دوم از دایجست SHA-256 بهعنوان کلید AES و یک مقدار ثابت ١٢٨ بیتی بهعنوان nonce رمزگذاری استفاده میکند.

فایلهای حیاتی سیستم مانند DLL، LIB، INI، CDM، LNK، BIN، و MSI، و همچنین فایلهای برنامه و پوشههای مرورگر وب، از رمزگذاری حذف میشوند تا کامپیوتر آلوده را عملیاتی نگه دارد، بنابراین به قربانی اجازه میدهد متن درخواست باج را مشاهده کند و با مهاجمان تماس بگیرید.

یادداشت باج، که آخرینبار در ٩ فوریه ٢٠٢٣ اصلاح شد، به قربانیان ٧٢ ساعت فرصت میدهد تا ١٠٠٠٠ دلار در XMR (Monero) به آدرس والت ارائهشده ارسال کنند تا رمزگشای مربوطه را دریافت کنند.

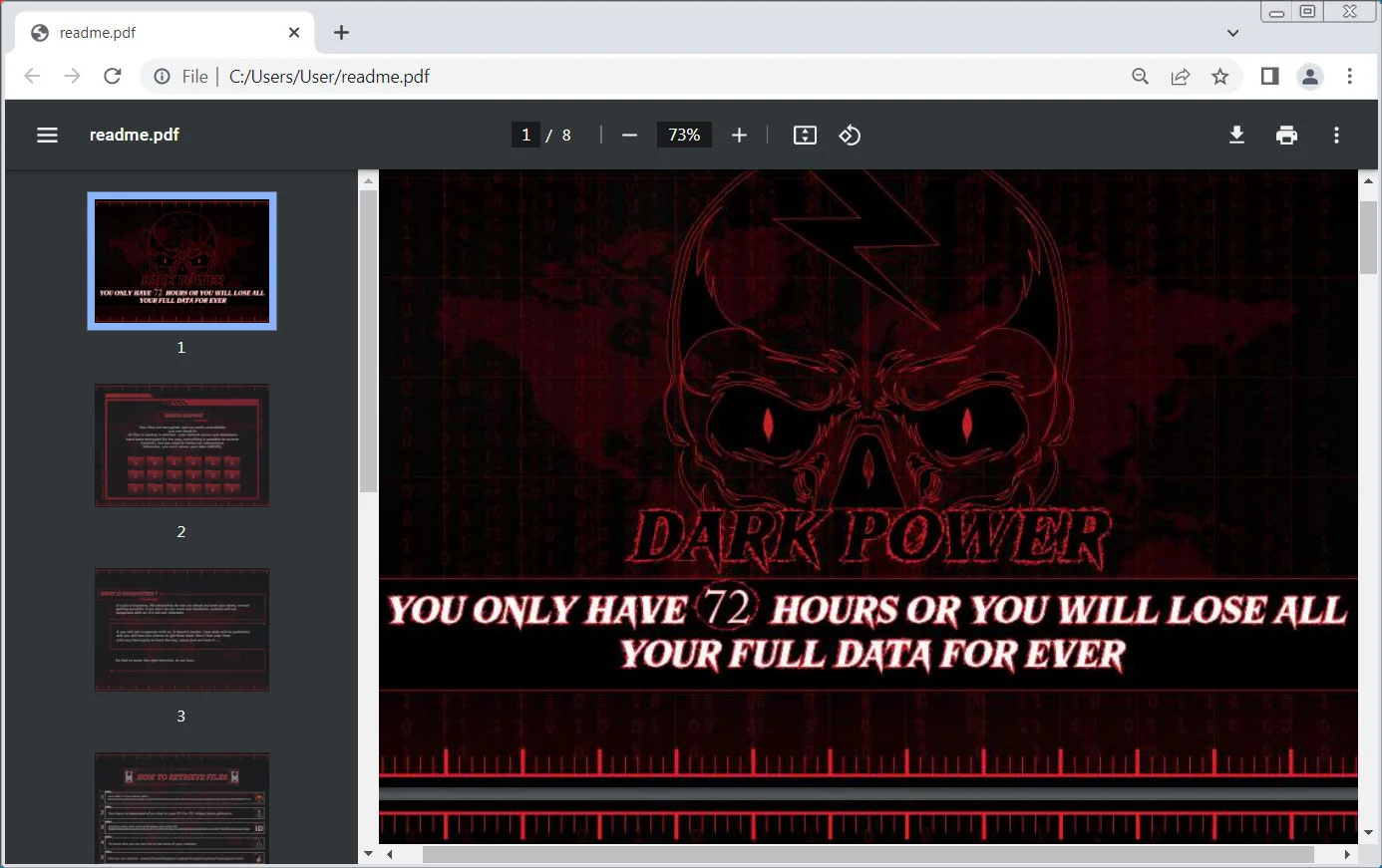

یادداشت باجگیری Dark Power در مقایسه با سایر عملیاتهای باجافزار متمایز است، زیرا یک فایل پیدیاف ٨ صفحهای است که حاوی اطلاعاتی درباره آنچه اتفاق افتاده و نحوه تماس با آنها از طریق پیامرسان qTox است.

قربانیان و فعالیتها

هنگام نوشتن این گزارش، سایت Tor گروه Dark Power آفلاین بود. بااینحال، غیرمعمول نیست که پورتالهای باج افزار بهصورت دورهای آفلاین شوند، زیرا مذاکرات با قربانیان در حال توسعه است.

ترلیکس گزارش میدهد که ده قربانی از ایالات متحده آمریکا، فرانسه، اسرائیل، ترکیه، جمهوری چک، الجزایر، مصر و پرو را دیر لیست قربانیان دیده است که نشان از دامنه هدفگیری جهانی این باجافزار دارد.

گروه Dark Power ادعا میکند که دادههای شبکههای این سازمانها را به سرقت برده است و تهدید میکند در صورت عدم پرداخت باج، آنها را منتشر میکند.

برچسب ها: qTox, SHA-256, VSS, Volume Shadow Copy Service, Nim, Dark Power, String, استرینگ, ASCII, Exploit, دارکوب, AES, باجافزار, DarkWeb, Encryption, اکسپلویت, Monero, phishing, malware, ransomware , دفاع سایبری, تهدیدات سایبری, Cyber Security, فیشینگ, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news