ادعای کشف بدافزار اندروید BouldSpy ایران برای عملیاتهای نظارت بر شهروندان

اخبار داغ فناوری اطلاعات و امنیت شبکه

طبق ادعاها، مقامات جمهوری اسلامی از بدافزار اندروید BouldSpy برای جاسوسی از اقلیتها و مجرمان خود، استفاده میکنند.

محققان آزمایشگاه Lookout Threat در ادعایی گفتند که یک نرمافزار جاسوسی نظارتی اندروید جدید با نام BouldSpy را کشف کردند که توسط فرماندهی انتظامی جمهوری اسلامی ایران (فراجا) استفاده میگردد.

محققان از مارس ٢٠٢٠ این جاسوسافزار را ردیابی میکردند، و از سال ٢٠٢٣، چندین متخصص امنیتی نظارت بر فعالیت آن را آغاز کردند.

علیرغم اینکه جاسوسافزار BouldSpy از قابلیتهای باجافزار پشتیبانی میکند، محققان Lookout هنوز کد مخربی را که از آنها استفاده میکند، یا شرایطی که نشان میدهد این بدافزار در حال توسعه است یا این یک فالسفلگ است که توسط اپراتورهای آن استفاده میشود را، مشاهده نکردهاند.

گزارش Lookout میگوید : "تجزیه و تحلیل دادههای استخراج شده از سرورهای C2 (Command-and-Control) مورد استفاده توسط این نرمافزار جاسوسی نشان داد که BouldSpy برای جاسوسی از بیش از ٣٠٠ نفر ازجمله گروههای اقلیت مانند کردهای ایرانی، بلوچها، آذریها و احتمالا گروههای مسیحی ارمنی استفاده شده است. این بدافزار احتمالا برای مقابله و نظارت بر فعالیتهای قاچاق غیرقانونی مرتبط با اسلحه، مواد مخدر و الکل نیز استفاده شده است. "

این گزارش میافزاید: "ما معتقدیم که فراجا از دسترسی فیزیکی بهدستگاههایی که احتمالا در حین بازداشت بهدست آمدهاند، برای نصب BouldSpy برای نظارت بیشتر بر اهداف در هنگام آزادی آنها، استفاده میکند. در تحقیقات خود، مقدار زیادی از دادههای استخراجشده را که شامل عکسها و ارتباطات دستگاه، مانند اسکرین شات از مکالمات، ضبط تماسهای ویدیویی و همچنین لاگهای پیامک بود، بهدست آورده و بررسی کردیم. تحلیل ما همچنین عکسهایی از مواد مخدر، سلاحهای گرم و اسناد رسمی فراجا را نشان داد که نشاندهنده استفاده احتمالی مجریان قانون از بدافزار است. بااینحال، بسیاری از دادههای قربانیان به استفاده گستردهتر از آن اشاره میکند که نشاندهنده تلاشهای نظارتی هدفمند بر اقلیتها در داخل ایران است."

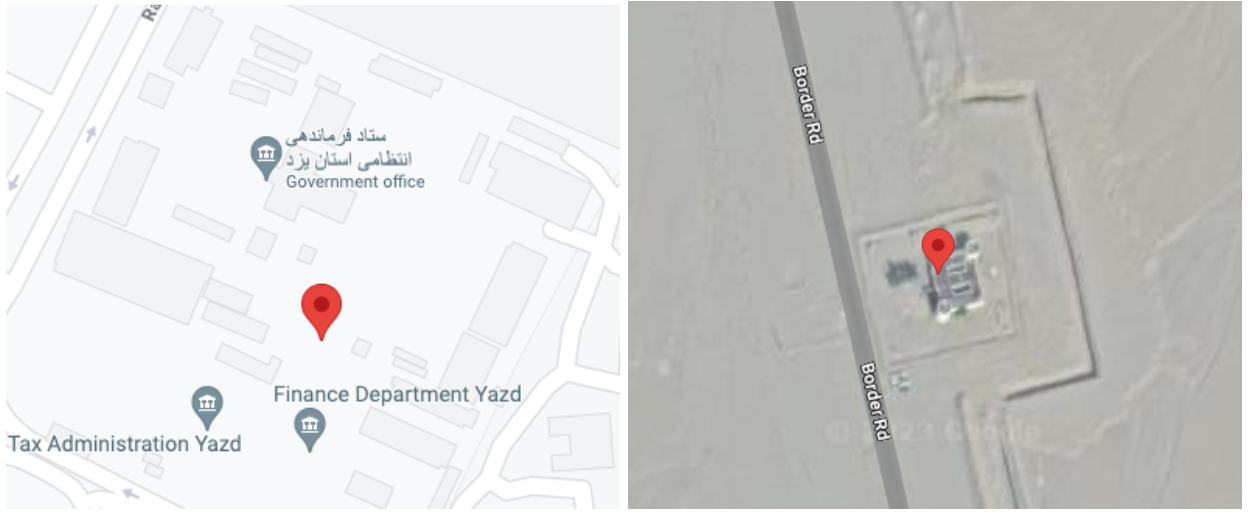

دادههای خروجی بازیابی شده از سرور C2 متعلق بهBouldSpy نشان میدهد که آلودگی اولیه برای برخی قربانیان در نزدیکی ایستگاههای پلیس ایران یا پاسگاههای گشت مرزی رخ میدهد، که در آنها امکان بازداشت و دسترسی فیزیکی به دستگاههای تلفن همراه وجود دارد.

به دلیل تعداد نسبتا کمنمونههایی که بدست آمده است، محققان بر این باورند که BouldSpy یک خانواده بدافزار جدید است. کارشناسان همچنین به عدم بلوغ امنیت عملیاتی بهکار گرفته شده توسط اپراتورها، مانند ترافیک رمزگذاری نشده C2، جزئیات زیرساخت متن ساده C2، فقدان مبهمسازی استرینگ و عدم پنهان کردن یا حذف آرتیفکتهای نفوذ اشاره کردند.

پنل C2 به اپراتورها اجازه میدهد دستگاههای آلوده را کنترل کنند و برنامههای BouldSpy سفارشی بسازند که جعل سرویسهای قانونی سیستم اندروید هستند یا میتوانند با قرار دادن پکیج «com.android.callservice»، برنامههای مختلف قانونی را تروجانیزه کنند.

در ادامه این گزارش آمده است: "برخی از برنامههایی که BouldSpy جعل میکند عبارتند از CPU-Z، ابزار بنچمارکینگ CPU تلفن همراه، Currency Convertor Pro، ماشینحساب محاسبه سود به زبان فارسی، و اپلیکیشنی به نام Fake Call که یک برنامه برای ایجاد تماسهای تلفنی یا پیامهای متنی جعلی است. در آوریل ٢٠٢٣، ما همچنین نمونهای را بهدست آوردیم که سایفون، یک برنامه محبوب VPN را که بیش از ۵٠ میلیون دانلود دارد، تروجانسازی کرد."

با توجه به احتمال نصب نسخه فیزیکی بهعنوان مسیر اولیه نفوذ برای BouldSpy، این امکان وجود دارد که قربانیان BouldSpy نسخههای قانونی این برنامهها را هنگام مصادره دستگاههایشان نصب کرده باشند، و این برنامهها برای جلوگیری از شناسایی توسط قربانی تروجانیزه شده باشند.

در زیر لیستی از قابلیتهای نظارتی پشتیبانی شده توسط نرمافزار جاسوسی BouldSpy آورده شده است :

دسترسی به همه نامهای کاربری حساب در دستگاه و انواع مرتبط با آنها (شامل Google، Telegram، WhatsApp و غیره)

• لیست برنامههای نصب شده

• تاریخچه مرورگر و بوکمارکها

• ضبط تماس لحظهای

• گزارش تماس

• عکس گرفتن از دوربینهای دستگاه

• لیستهای تماس

• اطلاعات دستگاه (آدرس IP، اطلاعات سیم کارت، اطلاعات Wi-Fi، نسخه اندروید و شناسه دستگاه)

• لیست تمام فایلها و پوشههای موجود در دستگاه

• دسترسی به محتوای کلیپ بورد

• دکمههای ورودی صفحه کلید

• موقعیت مکانی از طریق GPS، شبکه، یا ارائهدهنده تلفن همراه

• پیامکها شامل موارد ارسالی، دریافتی و پیشنویس

• ضبط صدا از میکروفون

• گرفتن اسکرین شات

یکی از قابلیتهای قابل توجه BouldSpy این است که میتواند تماسهای صوتی را از طریق چندین برنامه Voice over IP (VoIP) و همچنین برنامه استاندارد تلفن اندروید ضبط کند. این موارد شامل :

WhatsApp - واتساپ

Blackberry BBM

Turkcell

BOTIM

Kakao

Line - لاین

mail.ru VoIP cals

Telegram VoIP - تلگرام

Microsoft Office 365 VoIP - مایکروسافت آفیس ۳۶۵

Skype - اسکایپ

Slack VoIP

Tango - تانگو

TextNow

Viber - وایبر

Vonage

WeChat - ویچت

بیشتر فعالیتهای انجام شده توسط بدافزار BouldSpy در پسزمینه و با سواستفاده از سرویسهای دسترسی اندروید انجام میشود.

کارشناسان متوجه شدند که این نرمافزار جاسوسی به wake lock CPU نیز متکی است و مدیریت باتری را غیرفعال میکند تا از بسته شدن سیستم عامل فرآیند مرتبط با بدافزار جلوگیری کند.

بدافزار BouldSpy همچنین میتواند کد دلخواه را اجرا کند و payloadهای مخرب اضافی را دانلود و اجرا کند. این نرمافزار جاسوسی میتواند دستورات را از طریق ترافیک وب C2 و از طریق پیامک دریافت کند.

گزارش منتشر شده توسط Lookout همچنین شاخصهای خطرات (IoC) را برای این تهدید ارائه میدهد.

برچسب ها: Blackberry BBM, mail.ru, wake lock CPU, تانگو, Tango, Voice over IP, Fake Call, Currency Convertor Pro, CPU-Z, BouldSpy, نرمافزار جاسوسی, Spyware, VoIP, وایبر, جاسوسافزار, Microsoft Office 365, سایفون, Iran, Psiphon, ویچت, WeChat, واتساپ, ایران, malware, ransomware , Line, Viber, Skype, VPN, تهدیدات سایبری, Cyber Security, Telegram, اسکایپ, WhatsApp, جاسوسی, اندروید, باج افزار, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news