کشف باج افزار جدید CACTUS با تکنیک پیچیده Self-Encryption برای فرار از شناسایی

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک عملیات باجافزار جدید به نام کاکتوس (Cactus) از آسیبپذیریهای موجود در دستگاهها و تجهیزات VPN برای دسترسی اولیه به شبکههای «موسسات تجاری بزرگ» سواستفاده میکند.

عملیات باج افزار کاکتوس حداقل از ماه مارس ٢٠٢٣ فعال بوده و بهدنبال پرداخت باجهای کلان از سوی قربانیان خود است.

درحالیکه عامل تهدید جدید تاکتیکهای معمولی را که در حملات باجافزار دیده میشود (مانند رمزگذاری فایل و سرقت داده)، بهکار میگیرد، برای جلوگیری از شناسایی، ویژگی خاص خود را نیز به لیست تواناییهای خود اضافه کرده است.

تکنیک پیکربندی رمزگذاری شده

محققان در شرکت تحقیقاتی و مشاوره ریسک سازمان Kroll معتقدند که بدافزار کاکتوس با بهرهبرداری از آسیبپذیریهای شناخته شده در دستگاههای VPN شرکت Fortinet، دسترسی اولیه به شبکه قربانی را بهدست میآورد.

این ارزیابی بر اساس مشاهداتیست که در تمام حوادث مورد بررسی، هکر از یک سرور VPN با یک حساب سرویس VPN به داخل نفوذ کرده است.

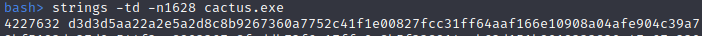

چیزی که کاکتوس را از سایر عملیاتها متمایز میکند، استفاده از رمزگذاری برای محافظت از باینری باج افزار است. مهاجم از یک اسکریپت بَچ برای بهدست آوردن رمزگذار باینری با استفاده از 7-Zip استفاده میکند.

فایل آرشیو ZIP اصلی حذف میشود و باینری با یک فلگ خاص مستقر میشود که به آن اجازه اجرا میدهد. کل فرآیند غیرعادی است و محققان معتقدند که این کار را برای جلوگیری از شناسایی رمزگذار باجافزار انجام میدهند.

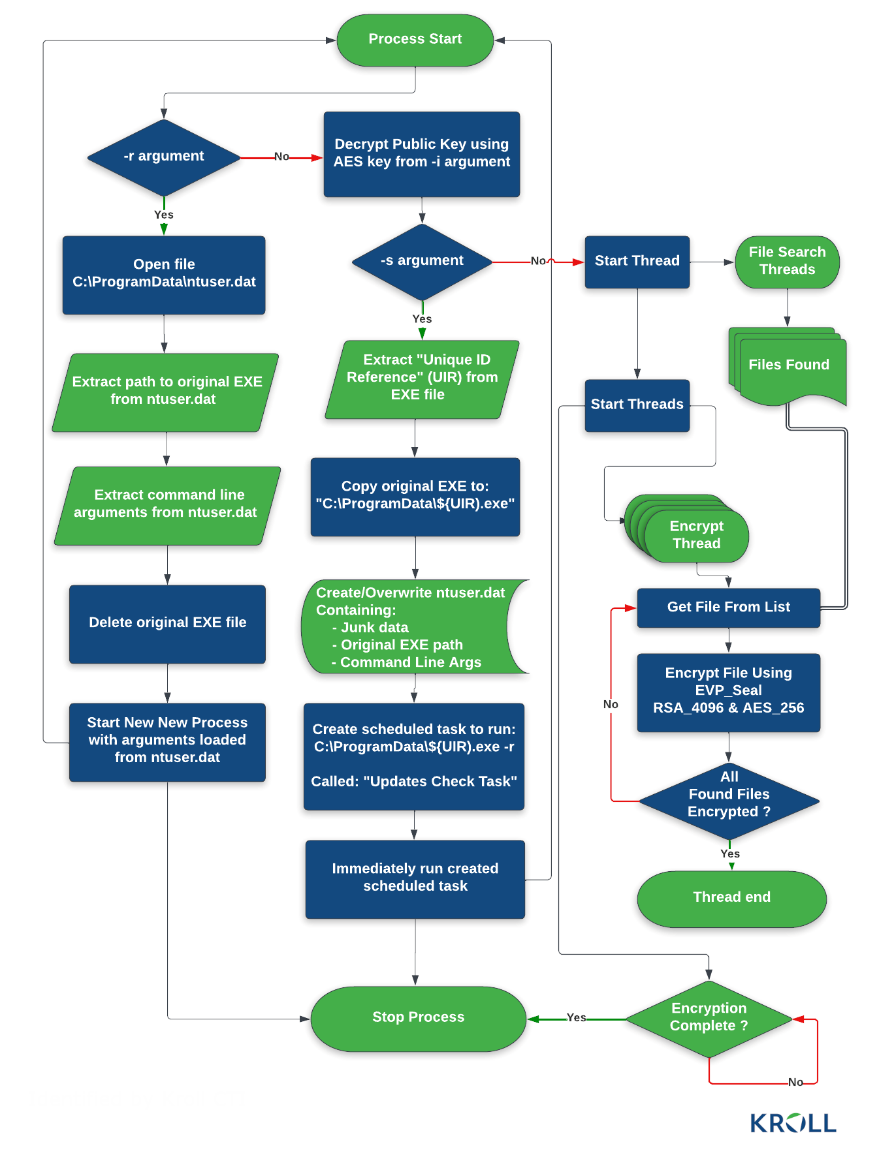

در یک گزارش فنی، محققان کرول توضیح دادهاند که سه حالت اصلی اجرا وجود دارد که هرکدام با استفاده از یک سوئیچ کامندلاین خاص انتخاب شدهاند : راهاندازی (-s)، پیکربندی خواندن (-r)، و رمزگذاری (-i).

آرگومانهای -s و -r به عاملان تهدید اجازه میدهند که پایداری را تنظیم کنند و دادهها را در یک فایل C:\ProgramData\ntuser.dat ذخیره کنند که بعدا هنگام اجرا با آرگومان کامندلاین -r توسط رمزگذار خوانده میشود.

برای اینکه رمزگذاری فایل ممکن باشد، یک کلید AES منحصربهفرد که فقط برای مهاجمان شناخته شده است باید با استفاده از آرگومان کامندلاین -i ارائه شود.

این کلید برای رمزگشایی فایل پیکربندی باج افزار و کلید عمومی RSA مورد نیاز برای رمزگذاری فایلها ضروری است. این بهعنوان یک استرینگ HEX که بهشدت کدگذاری شده، در باینری رمزگذار موجود است.

رمزگشایی استرینگ HEX قسمتی از دادههای رمزگذاری شده را فراهم میکند که با کلید AES باز میشود.

لوری یاکونو، معاون مدیر عامل ریسک سایبری در Kroll، گفت: «CACTUS اساسا خودش را رمزگذاری میکند و این امر، تشخیص آن را سختتر میکند و به آن کمک میکند تا از سد آنتیویروسها و ابزارهای نظارت شبکه فرار کند».

اجرای باینری با کلید صحیح برای پارامتر -i (رمزگذاری) قفل اطلاعات را باز میکند و به بدافزار اجازه میدهد تا فایلها را جستجو کند و یک فرآیند رمزگذاری چند رشتهای را شروع کند.

محققان کرول نمودار زیر را برای توضیح بهتر فرآیند اجرای باینری کاکتوس مطابق با پارامتر انتخاب شده ارائه کردهاند.

مایکل گیلسپی، کارشناس باجافزار، همچنین نحوه رمزگذاری دادههای کاکتوس را تجزیهوتحلیل کرد و گفت که این بدافزار از پسوندهای متعددی برای فایلهایی که هدف قرار میدهد و بسته به وضعیت پردازش، استفاده میکند.

هنگام آمادهسازی فایل برای رمزگذاری، کاکتوس پسوند آن را به .CTS0 تغییر میدهد. پس از رمزگذاری، پسوند CTS1. میشود.

بااینحال، گیلسپی توضیح داد که کاکتوس همچنین میتواند یک "حالت سریع" داشته باشد که شبیه به یک رمزگذاری سبک است. اجرای بدافزار در حالت سریع و عادی به طور متوالی منجر به رمزگذاری دو مرتبهای یک فایل و افزودن پسوند جدید پس از هر فرآیند میشود (به عنوان مثال.CTS1. CTS8).

کرول مشاهده کرد که تعداد در انتهای پسوند. CTS در چندین رویداد منتسب به باج افزار کاکتوس متفاوت است.

باج افزار کاکتوس و TTPهای آن

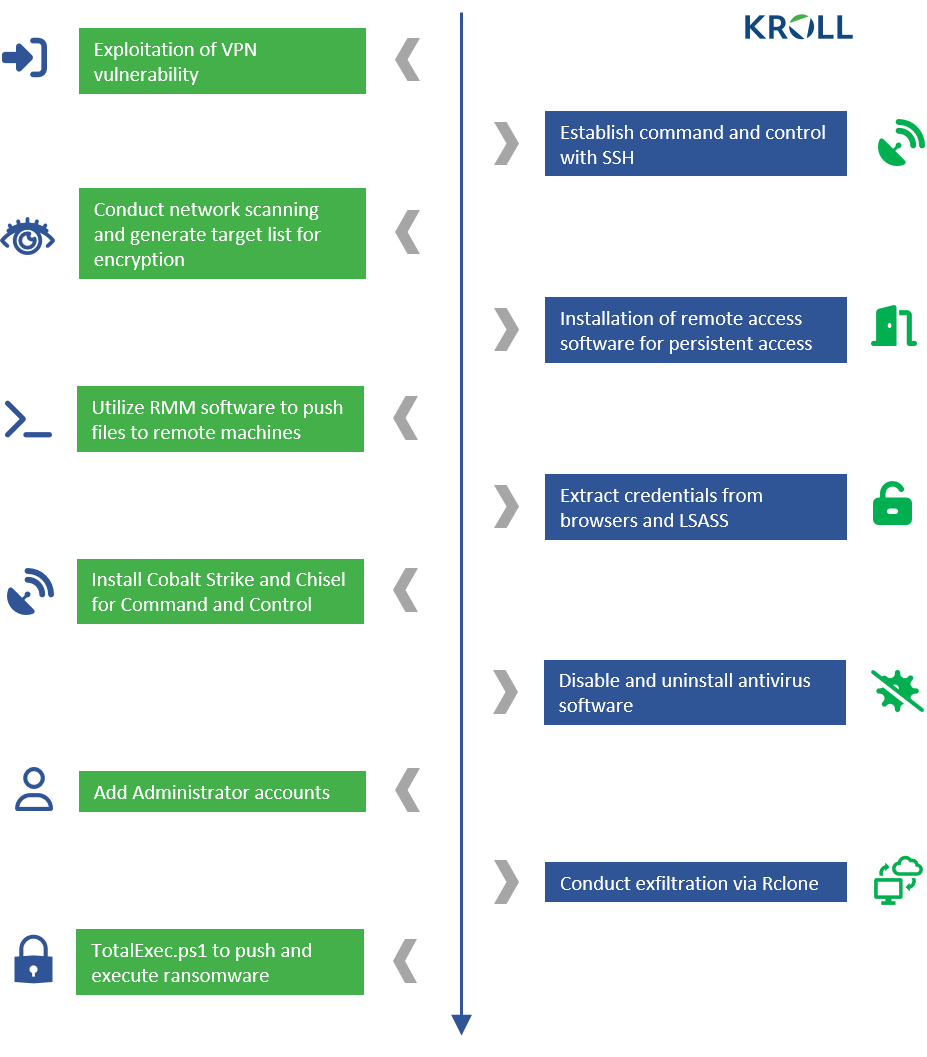

هنگامی که عامل تهدید وارد شبکه شد، از یک task برنامهریزی شده برای دسترسی مداوم با استفاده از SSH Backdoor قابل دسترسی از سرور command-and-control (C2) استفاده کرد.

به گفته محققان Kroll، باج افزار کاکتوس برای جستجوی اهداف جالب در شبکه به SoftPerfect Network Scanner (netscan) اتکا کرده است.

برای شناسایی عمیقتر و دقیقتر، مهاجم از دستورات PowerShell برای شمارش اندپوینت، شناسایی حسابهای کاربری با مشاهده لاگینهای موفق در Windows Event Viewer و پینگ کردن هاستهای راه دور استفاده کرد.

محققان همچنین دریافتند که باجافزار کاکتوس از یک نوع تغییر یافته از ابزار متن باز PSnmap استفاده میکند که معادل PowerShell اسکنر شبکه nmap است.

برای راه اندازی ابزارهای مختلف مورد نیاز برای حمله، محققان میگویند که باج افزار Cactus چندین روش دسترسی از راه دور را از طریق ابزارهای قانونی (مانند Splashtop، AnyDesk، SuperOps RMM) همراه با Cobalt Strike و ابزار پروکسی مبتنی بر Go (Chisel) امتحان میکند.

محققان کرول میگویند که پس از افزایش اختیارات روی یک دستگاه، اپراتورهای کاکتوس یک اسکریپت بَچ را اجرا میکنند که رایجترین محصولات آنتی ویروس مورد استفاده را حذف نصب میکند.

مانند اکثر عملیاتهای باج افزار، کاکتوس نیز دادهها را از قربانی سرقت میکند. برای این فرآیند، عامل تهدید از ابزار Rclone برای انتقال مستقیم فایلها به فضای ذخیرهسازی ابری استفاده میکند.

پس از استخراج دادهها، هکرها از یک اسکریپت PowerShell به نام TotalExec که اغلب در حملات باجافزار BlackBasta دیده میشود، برای خودکارسازی فرآیند رمزگذاری استفاده کردند.

گیلسپی افزود که روال رمزگذاری در حملات باجافزار کاکتوس منحصربهفرد است. با وجود این، به نظر نمیرسد که اینروش مختص Cactus باشد، زیرا اخیرا گروه باجافزار BlackBasta نیز فرآیند رمزگذاری مشابهی را اتخاذ کرده است.

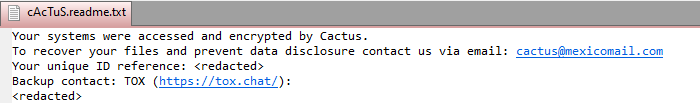

در حال حاضر هیچ اطلاعات عمومی در مورد باجهایی که کاکتوس از قربانیان خود میخواهد وجود ندارد، اما برخی منابع گفتهاند که آنها میلیونها دلار درخواست باج نمودهاند.

حتی اگر هکرها دادههای قربانیان را سرقت کنند، به نظر میرسد که آنها هنوز سایتی را مانند سایر عملیات باجافزاری که در اخاذی مضاعف دخیل هستند، راهاندازی نکردهاند.

بااینحال، عامل تهدید قربانیان را به انتشار فایلهای دزدیده شده تهدید میکند مگر اینکه پولی بهعنوان باج دریافت کنند. این مسئله به صراحت در یادداشت درخواست باج آمده است :

جزئیات گستردهای در مورد عملیات کاکتوس، و اینکه قربانیانی که آنها را هدف قرار میدهند و اگر هکرها به قول خود عمل کنند و در صورت پرداخت، یک رمزگشای مطمئن ارائه کنند، در حال حاضر در دسترس نیست.

آنچه واضح است این است که حملات هکرها تا کنون احتمالا آسیبپذیریهای دستگاه VPN Fortinet را تحت تاثیر قرار داده و با سرقت دادهها قبل از رمزگذاری، از رویکرد استاندارد اخاذی مضاعف پیروی میکند.

استفاده از آخرین بروزرسانیهای نرمافزاری از سوی تامینکنندگان تجهیزات، نظارت بر شبکه برای مواردی چون استخراج دادههای بزرگ و پاسخ سریع به حملات، میتواند از آخرین و مخربترین مراحل حملات باجافزاری، محافظت کند.

برچسب ها: باجافزار کاکتوس, nmap, Chisel, SuperOps RMM, Splashtop, کاکتوس, BlackBasta, TotalExec, Rclone, Windows Event Viewer, netscan, SoftPerfect Network Scanner, SSH Backdoor, HEX, Self-Encryption, CACTUS, کامندلاین, Command Line, Batch Script, AES, Cobalt Strike, AnyDesk, TTP, Fortinet VPN, Fortinet, PowerShell, VPN, تهدیدات سایبری, Layer7 Encryption, Cyber Security, رمزگذاری, باج افزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news