کشف اولین رمزگذار باجافزار LockBit که دستگاههای macOS را هدف قرار میدهد

اخبار داغ فناوری اطلاعات و امنیت شبکه

باند باجافزار LockBit برای اولینبار رمزگذارهایی را ایجاد کرده است که سیستمهای مک (Mac) را هدف قرار میدهد، که احتمالا اولین عملیات باجافزار بزرگی است که به طور خاص macOS را هدف قرار میدهد.

رمزگذارهای باجافزار جدید توسط محقق امنیت سایبری MalwareHunterTeam کشف شد که یک بایگانی ZIP را در VirusTotal پیدا کرد و به نظر میرسد بیشتر رمزگذارهای LockBit در آن موجود است.

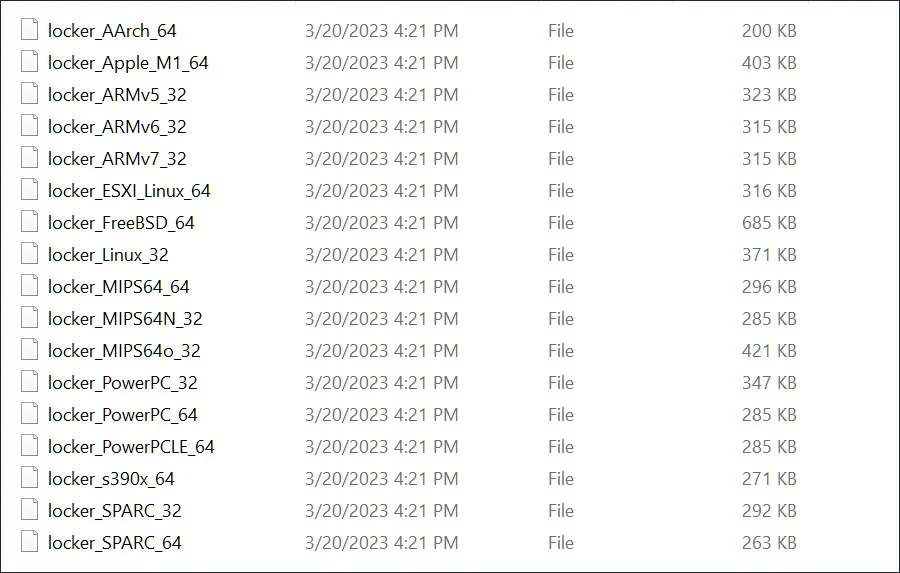

از لحاظ تاریخی، عملیات LockBit از رمزگذارهایی استفاده میکند که برای حمله به سرورهای Windows، Linux و VMware ESXi طراحی شدهاند. بااینحال، همانطور که در زیر نشان داده شده است، این آرشیو همچنین حاوی رمزگذارهای ناشناخته قبلی برای macOS، ARM، FreeBSD، MIPS و CPUهای SPARC میباشد.

این رمزگذارها همچنین شامل موردی به نام 'locker_Apple_M1_64' هستند که مکهای جدیدتری که روی Apple Silicon اجرا میشوند را هدف قرار میدهد. این آرشیو همچنین حاوی قفلهایی برای پردازندههای PowerPC است که مکهای قدیمیتر، از آنها استفاده میکنند.

در پی تحقیقات بیشتر، فلوریان راث، محقق امنیت سایبری، یک رمزگذار Apple M1 را پیدا کرد که در دسامبر ٢٠٢٢ در VirusTotal آپلود شد، که نشان میدهد این نمونهها برای مدتی حضور داشتهاند.

موارد ساختهشده آزمایشی احتمالی

مجموعه بلیپینگ کامپیوتر، استرینگهای رمزگذار LockBit را برای Apple M1 تجزیهوتحلیل کرد و استرینگهایی را پیدا کرد که در یک رمزگذار macOS در جای خود قرار ندارند، که نشان میدهد اینها احتمالا به طور تصادفی در یک آزمایش کنار هم قرارگرفتهاند.

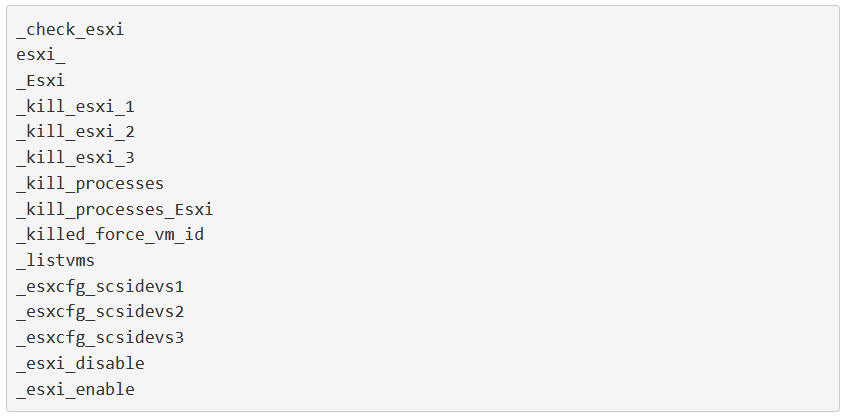

بهعنوان مثال، ارجاعات و رفرنسهای زیادی به VMware ESXi وجود دارد که در رمزگذار Apple M1 جای خود را ندارد، زیرا VMware اعلام کرد که از معماری CPU پشتیبانی نمیکنند.

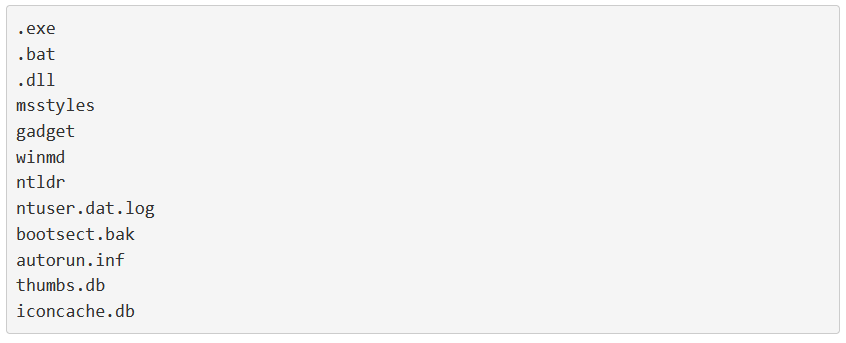

علاوه بر این، رمزگذار حاوی فهرستی از شصت و پنج پسوند فایل و نام فایل است که از رمزگذاری مستثنی میشوند، که همه آنها پسوند فایل و پوشه ویندوز هستند.

قطعه کوچکی از فایلهای ویندوزی که رمزگذار Apple M1 آنها را رمزگذاری نمیکند، در زیر فهرست شده است، که همگی در یک دستگاه macOS هیچجایی ندارند.

تقریبا تمام استرینگهای ESXi و Windows در MIPها و رمزگذارهای FreeBSD نیز وجود دارند که نشان میدهد آنها از یک پایگاه کد مشترک استفاده میکنند.

خبر خوب این است که این رمزگذارها احتمالا برای استقرار در حملات واقعی علیه دستگاههای macOS آماده نیستند.

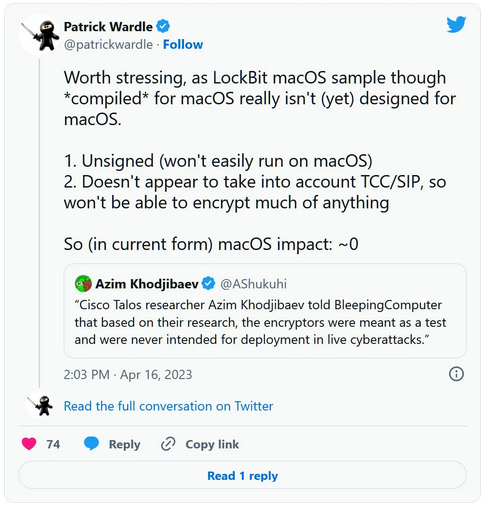

عظیم خوجیبائف، محقق سیسکو تالوس، به خبرگزاریها گفت که بر اساس تحقیقات آنها، رمزگذارها بهعنوان یک آزمایش در نظر گرفته شدهاند و هرگز برای استقرار در حملات سایبری واقعا در نظر گرفته نشدهاند.

پاتریک واردل، کارشناس امنیت سایبری macOS، تئوری بلیپینگکامپیوتر و Cisco مبنی بر اینکه اینها ساختهای در حال توسعه و آزمایش هستند را تایید کرد و اظهار داشت که رمزگذار تماما کامل نیست زیرا عملکرد مورد نیاز برای رمزگذاری صحیح Mac را ندارد.

در عوض، واردل به خبرگزاریها گفت که معتقد است رمزگذار macOS مبتنی بر نسخه لینوکس است و برای macOS با برخی تنظیمات پیکربندی اولیه کامپایل شده است.

علاوه بر این، واردل گفت که وقتی رمزگذار macOS راه اندازی میشود، به دلیل یک باگ سرریز بافر در کد آن، از کار میافتد.

واردل افزود: "به نظر میرسد که macOS اکنون در رادار آنها است، اما به غیر از کامپایل کردن آن برای macOS، و افزودن یک پیکربندی اولیه (که فقط فلگهای اولیه هستند، بهخودیخود مختص macOS نیستند)، هنوز برای استقرار آماده نیست. "

واردل همچنین در ادامه گفت که توسعهدهنده LockBit ابتدا باید قبل از تبدیل شدن به یک رمزگذار عملکردی، «نحوه دور زدن TCC را بیابد و مجوز لازم را دریافت کند».

تجزیهوتحلیل فنی دقیق انجام شده توسط واردل در رمزگذار جدید مک را میتوان در Objective See پیدا کرد.

درحالیکه ویندوز هدفمندترین سیستم عامل و عمدهترین مخاطب در حملات باج افزار بوده است، هیچچیز مانع توسعهدهندگان از ایجاد باج افزاری نمیشود که Mac را هدف قرار میدهد.

بااینحال، از آنجایی که عملیات LockBit برای اتخاذ سیساتهای جدید در توسعه باجافزار و تست کردن محدودیتهای جدید شناخته میشود، دیدن رمزگذارهای پیشرفتهتر و بهینهشدهتر برای این معماریهای CPU در آینده، تعجبآور نخواهد بود.

بنابراین، همه کاربران رایانه، ازجمله دارندگان مک، باید اقدامات ایمنی آنلاین مناسبی را انجام دهند، ازجمله به روز نگهداشتن سیستم عامل، اجتناب از باز کردن پیوستها و فایلهای اجرایی ناشناخته، و استفاده از رمزهای عبور قوی و منحصربهفرد در هر سایتی که بازدید میکنند.

برچسب ها: Objective See, PowerPC, Apple Silicon, SPARC, لاک بیت, Encryptor, رمزگذار, String, ARM, MIPS, VMware ESXi, باجافزار, LockBit, Cisco, Virustotal, Linux, مک, Apple M1, Mac, Encryption, macOS, Apple, اپل, اکسپلویت, windows, malware, Chrome, ransomware , FreeBSD , تهدیدات سایبری, Cyber Security, رمزگذاری, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news