حملات پیچیده هکرهای ایرانی Educated Manticore با PowerLess Backdoor

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک عامل تهدید کننده دولت-ملت ایرانی با موج جدیدی از حملات فیشینگ که اسرائیل را هدف قرار میدهد، مرتبط است و برای استقرار نسخه به روز شده یک backdoor به نام PowerLess طراحی شده است.

شرکت امنیت سایبری Check Point ادعا نموده که در حال ردیابی کلاستر فعالیت یک عامل تحت نام موجود افسانهای Educated Manticore است که «همپوشانی قوی» با گروه هکری به نامهای APT35، Charming Kitten، Cobalt Illusion، ITG18، Mint Sandstorm (قبلا با نام Phosphorus) و Yellow Garuda را نشان میدهد.

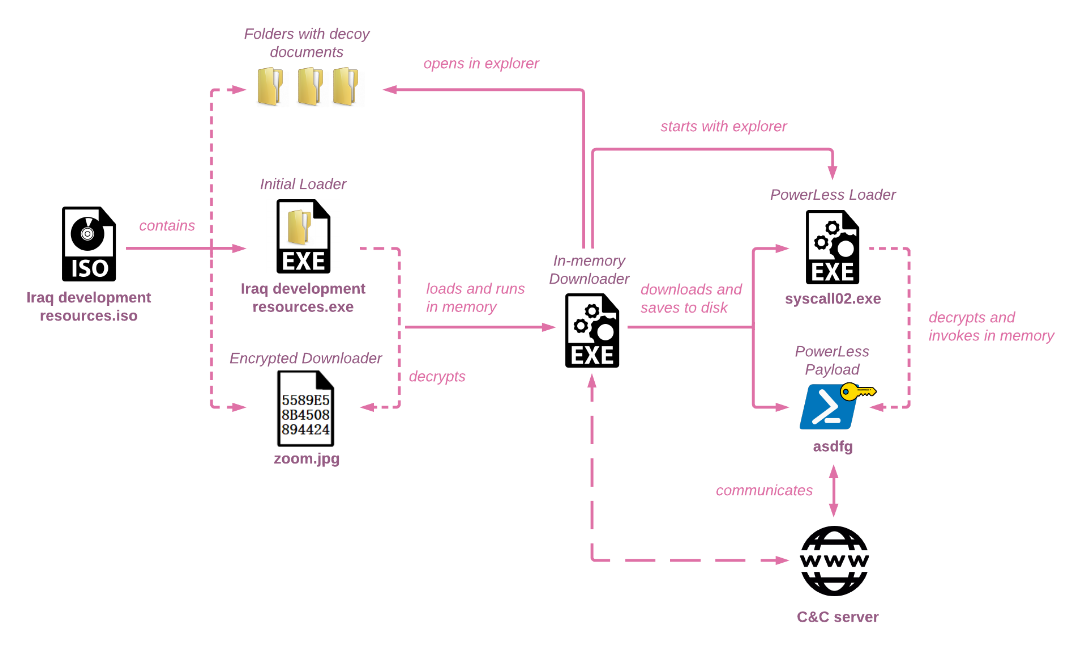

این شرکت اسرائیلی در گزارشی فنی که امروز منتشر شد ادعا کرد : «مانند بسیاری دیگر از مهاجمان، Educated Manticore روشها و متدهای اخیر را اتخاذ کرده و شروع به استفاده از ایمیج ISO و احتمالا فایلهای آرشیو دیگر برای شروع زنجیرههای آلودگی کرده است».

طبق ادعاهای مطرحشده، این توسعه نشاندهنده این است که مهاجمان به طور مداوم تسلیحات سایبری بدافزار خود را پالایش و بازسازی میکند تا عملکرد خود را بهبود و گسترش دهد و در برابر تلاشها در راستای تجزیهوتحلیل مقاومت کند، درحالیکه روشهای پیشرفتهای را برای فرار از شناسایی اتخاذ میکند.

زنجیره حمله شناسایی و مستند شده توسط Check Point با یک فایل ایمیج دیسک ISO شروع میشود که از حقهها و فریبهایی با مضمون عراق برای استقرار یک دانلودر سفارشی در حافظه استفاده میکند که درنهایت ایمپلنت PowerLess را راه اندازی میکند.

فایل ISO بهعنوان مجرایی برای نمایش یک فایل مستند جعلی که به زبانهای عربی، انگلیسی و عبری نوشته شده است، عمل میکند و به نظر میرسد حاوی محتوای آکادمیک در مورد عراق از یک نهاد غیرانتفاعی قانونی به نام بنیاد علم و فناوری عربی (ASTF) است، که نشان میدهد این جامعه پژوهشی نیز ممکن است هدف کمپین بوده باشد.

این backdoor که PowerLess نام دارد، قبلا توسط Cybereason در فوریه ٢٠٢٢ موردتوجه قرارگرفته بود، با قابلیتهایی برای سرقت اطلاعات از مرورگرهای وب و برنامههایی مانند تلگرام، گرفتن اسکرین شات، ضبط صدا و لاگ کلیدهای ورودی، ارائه میشود.

چک پوینت گفت : "در حالی که payload جدید PowerLess به همین شکل باقی میماند، مکانیسمهای بارگذاری آن به طور قابل توجهی بهبود یافته است و تکنیکهایی را که به ندرت در فضای سایبری دیده میشود، مانند استفاده از فایلهای باینری دات نت ایجاد شده در حالت ترکیبی با کد اسمبلی، بهکار میگیرد."

چک پوینت در ادامه ادعاهای خود، افزود : "ارتباطات PowerLess [command-and-control] به سرور با Base64 رمزگذاری شده و پس از دریافت کلید از سرور رمزگذاری میشود. برای گمراه کردن محققان، عامل تهدید به طور فعال سه حرف تصادفی را در ابتدای قسمت رمزگذاری شده اضافه میکند."

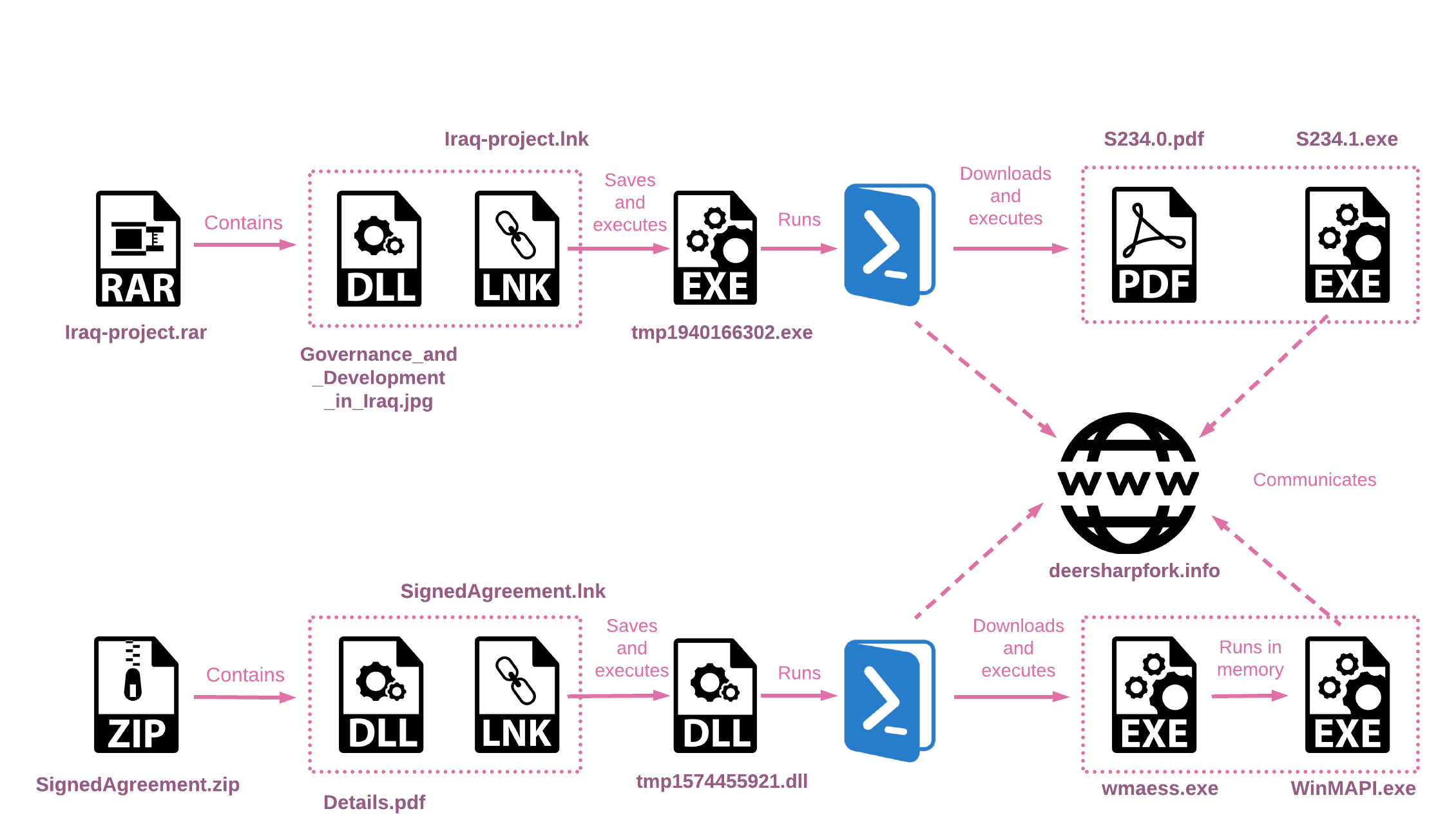

این شرکت امنیت سایبری گفت که دو فایل آرشیو دیگر را نیز کشف کرده است که بهعنوان بخشی از مجموعهای از نفوذهای مختلف استفاده میشوند که به دلیل استفاده از همان فایل PDF با مضمون عراق، با توالی و روند حمله فوق الذکر همپوشانی دارند.

تجزیهوتحلیل بیشتر نشان داده است که زنجیرههای آلودگی ناشی از این دو فایل آرشیو در اجرای یک اسکریپت PowerShell که برای دانلود دو فایل از یک سرور راه دور و اجرای آنها مهندسی شده است، به اوج خود میرسد.

چک پوینت گفت : "Educated Manticore به سمت تکامل بیشتر خود پیش رفته، مجموعه ابزارهایی که قبلا شناسایی شدهاند را اصلاح میکند و مکانیسمهایی را ارائه میدهد. این مهاجم از روندهای محبوب و پر مخاطب برای جلوگیری از شناسایی استفاده میکند و به توسعه مجموعه ابزارهای سفارشی با استفاده از تکنیکهای پیشرفته ادامه میدهد. "

"از آنجایی که این یک نسخه به روز شده از بدافزار گزارش شده قبلی است، مهم است مخاطب توجه داشته باشد که ممکن است فقط مراحل اولیه آلودگی را نشان دهد، و بخش قابل توجهی از فعالیتهای پس از آلودگی هنوز در فضای سایبری دیده نشده و موردمطالعه و بررسی قرار نگرفته است. "

برچسب ها: دولت-ملت, ISO disk image, Iraq, PowerLess Backdoor, ASTF, PowerLess, Cobalt Illusion, Educated Manticore, Mint Sandstorm, Yellow Garuda, Nation-State, Iranian Cyber Group, ISO Image, Base64, Phosphorus, N-day, Phishing attack, Iran, .NET, Cyberattack, ITG18 , حملات فیشینگ, ایران, israel, phishing, malware, ransomware , Charming Kitten, APT35, اسرائیل, تهدیدات سایبری, Cyber Security, Telegram, backdoor, فیشینگ, باج افزار, بدافزار, امنیت سایبری, جنگ سایبری, تلگرام, Cyber Attacks, حمله سایبری, news