جدیدترین حمله تلافیجویانه سایبری هکرهای ایرانی به سازمانهای آمریکایی

اخبار داغ فناوری اطلاعات و امنیت شبکه

مایکروسافت ادعا کرده است که یک گروه هکر ایرانی موسوم به «Mint Sandstorm» در حال انجام حملات سایبری به زیرساختهای حیاتی ایالات متحده است که گمان میرود انتقام حملات اخیر به زیرساختهای ایران باشد.

گروه Mint Sandstorm نام جدید گروه هک Phosphorous است که بنا بر ادعاها، گمان میرود برای دولت ایران کار میکند و با سپاه پاسداران انقلاب اسلامی (IRGC) مرتبط است.

در گزارش جدید مایکروسافت، محققان تیم اطلاعات تهدید آن شرکت اینطور توضیح میدهند که زیر گروهی از Mint Sandstorm از مدل نظارتی در سال ٢٠٢٢ به انجام حملات مستقیم به زیرساختهای حیاتی ایالات متحده تغییر رویکرد داد.

تئوری مورد ادعا این است که این نفوذها در تلافی حملات به زیرساختهای جمهوری اسلامی است که این کشور به آمریکا و اسرائیل نسبت داده است. این موارد شامل حملات مخرب به سیستم راهآهن ایران در ژوئن ٢٠٢١ و یک حمله سایبری که باعث قطعی پمپبنزینهای ایران در اکتبر ٢٠٢١ شد، میشود.

مایکروسافت بر این باور است که جمهوری اسلامی اکنون به عوامل تهدید کننده تحت حمایت دولت، آزادی بیشتری در هنگام انجام حملات میدهد که منجر به افزایش کلی حملات سایبری میشود.

مایکروسافت در گزارش امروز خود درباره Mint Sandstorm به ادعاهای خود ادامه داده و هشدار میدهد : «این هدفگیری همچنین با افزایش گستردهتر سرعت و دامنه حملات سایبری منتسب به عاملان تهدیدکننده ایرانی، ازجمله یکی دیگر از زیرگروههای Mint Sandstorm، که مایکروسافت در سپتامبر ۲۰۲۱ مشاهده کرد، همزمان بوده است».

"به نظر میرسد که افزایش تجاوزگری عاملان تهدیدگر ایران با سایر اقدامات رژیم جمهوری اسلامی تحت لوای یک دستگاه جدید امنیت ملی مرتبط است و نشان میدهد که چنین گروههایی در عملیاتهای خود کمتر محدود شدهاند."

سال گذشته، دفتر کنترل داراییهای خارجی وزارت خزانه داری (OFAC) ده فرد و دو نهاد وابسته به سپاه پاسداران انقلاب اسلامی را که فعالیتهای آنها با فعالیتهای منتسب به فسفر همپوشانی دارد، تحریم کرد.

استقرار بدافزار سفارشی

مایکروسافت میگوید که این زیرگروه جدید Mint Sandstorm معمولا از اکسپلویتهای proof-of-concept در هنگام عمومی شدنشان استفاده میکند، زیرا مایکروسافت در همان روز انتشار اکسپلویت، حملهای را با استفاده از Zoho ManageEngine PoC مشاهده کرد.

علاوه بر اکسپلویتهای N-day، که کدی برای استفاده از آسیبپذیریهای شناختهشده است، عوامل تهدید از آسیبپذیریهای قدیمیتر مانند Log4Shell نیز برای نفوذ بهدستگاههای پچنشده استفاده کردند.

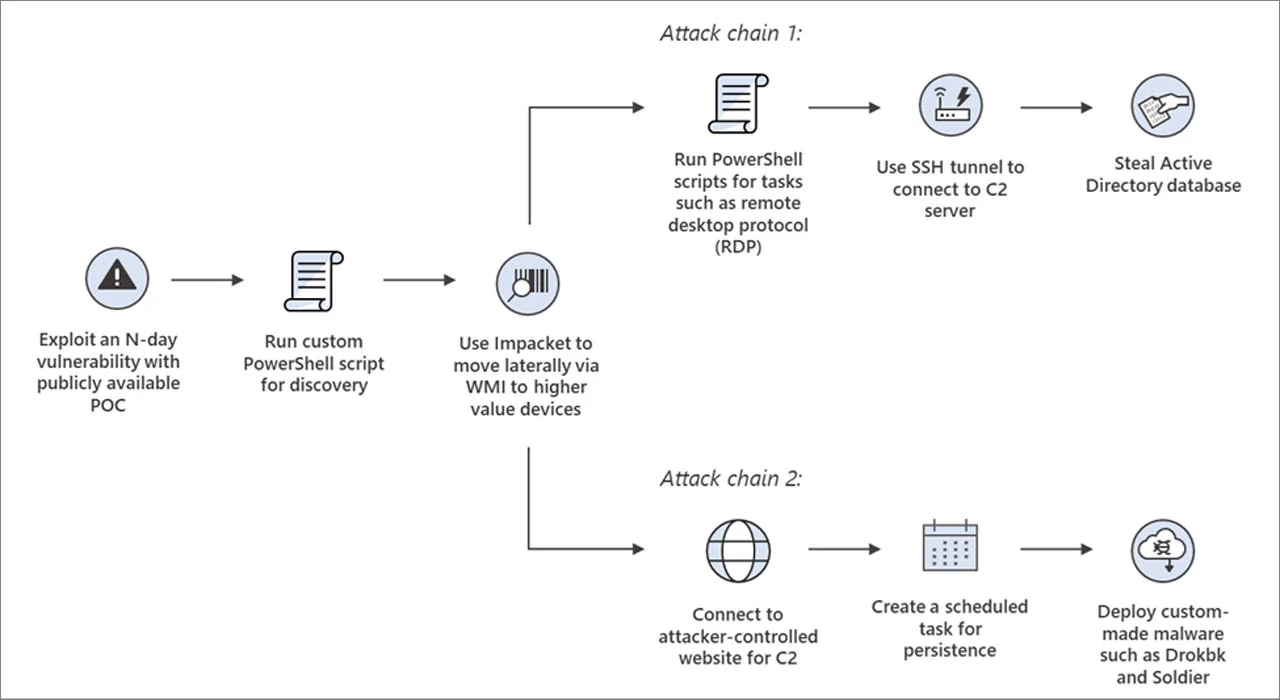

پس از دسترسی به یک شبکه، عوامل تهدید یک اسکریپت سفارشی PowerShell را راه اندازی میکنند تا اطلاعاتی را در مورد محیط جمعآوری کند تا تعیین کند که آیا قربانی، ارزش بالایی دارد یا خیر.

سپس هکرها از فریمورک Impacket برای گسترش جانبی در شبکه درحالیکه یکی از دو زنجیره حمله را انجام میدهند، استفاده میکنند.

اولین زنجیره حمله منجر به سرقت پایگاه داده اکتیو دایرکتوری ویندوز هدف میشود، که میتواند برای بهدست آوردن اعتبارنامه کاربران استفاده شود که میتواند به هکرها کمک کند تا نفوذ بیشتری در شبکه ایجاد کنند یا از شناسایی فرار کنند.

دومین زنجیره حمله، استقرار بدافزار backdoor سفارشی به نام Drokbk و Soldier است. هر دو برای حفظ پایداری در شبکههای در معرض خطر و استقرار payloadهای اضافی استفاده میشوند.

مایکروسافت میگوید Drokbk (Drokbk.exe) یک برنامه داتنت است که از یک نصب کننده و یک backdoor payload تشکیل شده است که فهرستی از آدرسهای سرور command-and-control را از یک فایل README در مخزن GitHub کنترل شده توسط مهاجم، بازیابی و دریافت میکند.

بدافزار Soldier نیز یک backdoor داتنت است که میتواند payloadهای اضافی را دانلود و اجرا کند و خود را حذف نصب کند و مانند Drokbk، لیستی از سرورهای command-and-control را از یک مخزن GitHub بازیابی و دریافت میکند.

مایکروسافت در ادعاهای خود میگوید که مهاجمان علاوه بر استفاده از اکسپلویتها برای نفوذ به شبکهها، حملات فیشینگ با حجم کمرا علیه تعداد کمی از قربانیان هدف انجام دادهاند.

این حملات فیشینگ شامل لینکهایی به حسابهای OneDrive میشد که میزبان فایلهای پیدیاف جعلی بودند که حاوی اطلاعاتی درباره امنیت یا سیاست در خاورمیانه باشد. این فایلهای پیدیاف همچنین شامل لینکهایی برای یک تمپلیت Word مخرب است که از تزریق تمپلیت برای اجرای payload بر روی دستگاه، استفاده میکند.

این حملات فیشینگ برای استقرار فریمورک پس از اکسپلویتکردن CharmPower PowerShell برای تداوم و اجرای دستورات بیشتر، مورد استفاده قرار گرفت.

مایکروسافت هشدار داده است که : "قابلیتهای مشاهده شده در نفوذهای منتسب به این زیرگروه Mint Sandstorm نگران کننده است زیرا به اپراتورها اجازه میدهد ارتباطات C2 را پنهان کنند، در یک سیستم در معرض خطر باقی بمانند و طیف وسیعی از ابزارهای پس از نفوذ را با قابلیتهای مختلف بهکار گیرند. "

مایکروسافت ادامه داد: "در حالی که اثرات بسته به فعالیتهای پس از نفوذ اپراتورها متفاوت است، حتی دسترسی اولیه میتواند دسترسی غیرمجاز را فعال کند و رفتارهای بعدی را تسهیل کند که ممکن است بر محرمانه بودن، یکپارچگی و در دسترس بودن یک محیط تاثیر منفی بگذارد. "

مایکروسافت استفاده از قوانین کاهش سطح حمله را برای مسدود کردن فایلهای اجرایی که معیارهای خاصی را برآورده نمیکنند، توصیه میکند:

• مسدود کردن اجرای فایلهای اجرایی مگر اینکه معیارهای نفوذ، قدمت یا فهرست مورد اعتماد را داشته باشند.

• برنامههای آفیس را از ایجاد محتوای اجرایی منع کنید

• ایجاد فرآیندهای منشا گرفته از کامندهای PSExec و WMI را مسدود کنید

از آنجایی که عوامل تهدید برای دسترسی اولیه به شبکههای شرکتی بهشدت به آسیبپذیریها متکی هستند، مایکروسافت توصیه میکند که سازمانها بروزرسانیهای امنیتی را در اسرع وقت اعمال کنند.

توجه ویژهای باید به پچ نمودن IBM Aspera Faspex، Zoho ManageEngine و Apache Log4j2 شود، زیرا آنها اهداف شناخته شدهای برای عاملان تهدیدات سایبری هستند.

برچسب ها: IBM Aspera Faspex, Apache Log4j2, CharmPower PowerShell, Soldier, LogPowerShell4Shell, Zoho ManageEngine PoC, Mint Sandstorm, گروه هکر ایرانی, Drokbk, Zoho ManageEngine, OFAC, Phosphorous, Impacket, OneDrive, فریمورک, Framework, Exploit, Log4Shell, Microsoft Word, IRGC, سپاه پاسداران انقلاب اسلامی, PsExec, WMI, Word, پچ, Payload, ایالات متحده, USA, Cyberattack, Patch, Microsoft, اکسپلویت, Github, phishing, malware, تهدیدات سایبری, Cyber Security, مایکروسافت, backdoor, فیشینگ, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news