تحلیل تخصصی نحوه عملکرد باجافزار Ragnar Locker

اخبار داغ فناوری اطلاعات و امنیت شبکه

گروه Ragnar که باجافزار Ragnar Locker را راهاندازی میکند، از سال ۲۰۱۹ با هدف قرار دادن صنایع مهم و استفاده از اخاذی مضاعف فعال بوده است. در مارس ۲۰۲۲، FBI هشدار داد که حداقل ۵۲ نهاد در ده بخش مهم صنعت تحت تاثیر این بدافزار و گروه قرارگرفتهاند. در آگوست ۲۰۲۲، این گروه به تامینکننده گاز یونانی Desfa حمله کرد و متعاقبا اطلاعات حساسی را که ادعا میکرد دزدیده است، فاش کرد.

محققان در Cybereason فرآیند رمزگذاری Ragnar Locker را تجزیهوتحلیل کردهاند.

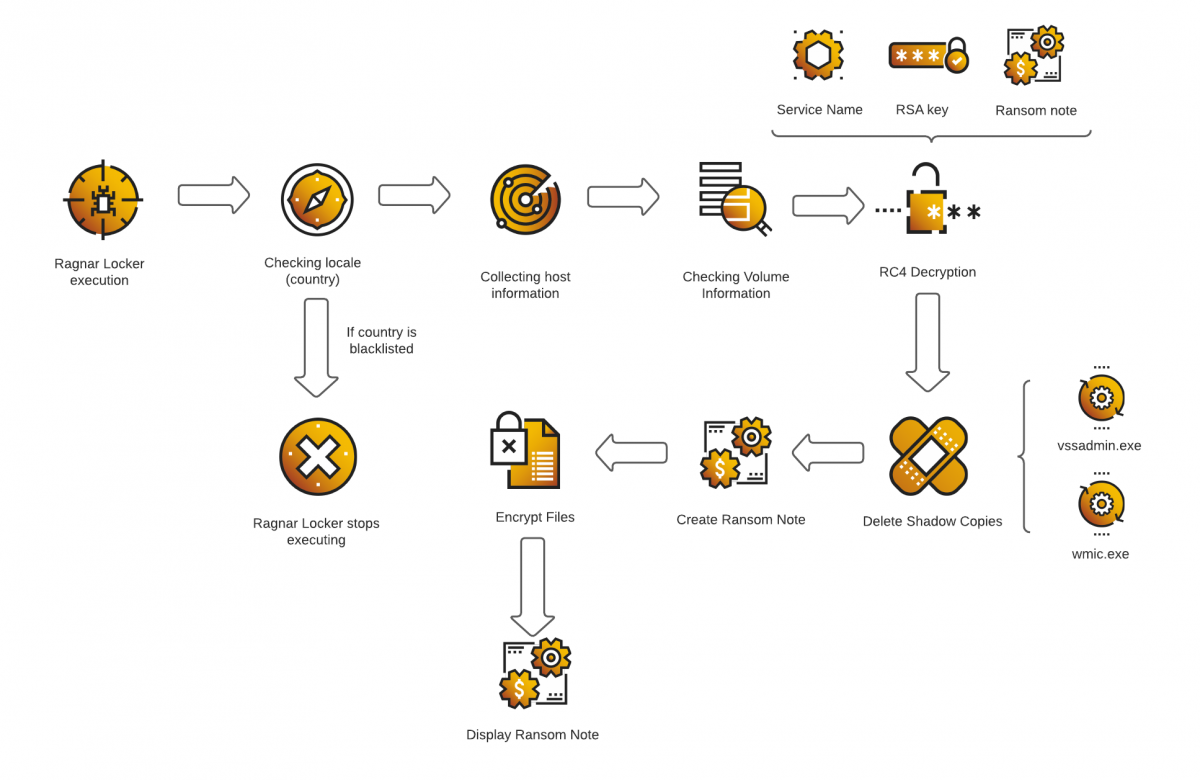

در هنگام اجرا، Ragnar Locker یک بررسی مکان انجام میدهد. اگر محل هر کشوری در کشورهای مشترکالمنافع (CIS) باشد، عملیات خاتمه مییابد.

سپس اطلاعات میزبان، ازجمله نام کامپیوتر و نام کاربری، و GUID ماشین و نسخه ویندوز را جمعآوری میکند. این دادهها توسط یک تابع هش سفارشی به هم پیوسته و پنهان میشوند. یک ایونت جدید با استفاده از هشهای ترکیبی بهعنوان نام ایجاد میشود. Ragnar Locker سپس بهدنبال شناسایی حجم فایلهای موجود با استفاده از APICreateFileW ویندوز میگردد.

لیستی از خدمات تعبیه شده در کد Ragnar Locker رمزگشایی میشود که این شامل vss، sql، memtas، mepocs، sophos، veeam، backup، pulseway، logme، logmein، connectwise، splashtop، kaseya، vmcompute، Hyper-v، vmms، Dfs است. اگر هر یک از اینها بهعنوان یک سرویس در حال اجرا یافت شود، توسط بدافزار خاتمه مییابند.

سپس بدافزار یک کلید عمومی RSA تعبیه شده را رمزگشایی کرده و آن را برای استفاده آماده میکند. یادداشت باج جاسازی شده را رمزگشایی میکند و از طریق vssadmin.exe و Wmic.exe هرگونه کپی سایه هاست را حذف میکند.

در نمونه مورد تجزیهوتحلیل، یادداشت باج میافزاید : «همچنین، تمام اطلاعات حساس و خصوصی شما جمعآوری شد و اگر تصمیم به پرداخت نکردید، آن را برای نمایش عمومی آپلود میکنیم! » سایت نشت داده Ragnar Locker در Tor (http [ : //] rgleaktxuey67yrgspmhvtnrqtgogur35lwdrup4d3igtbm٣pupc4lyd [. ] onion/) در حال حاضر حدود ۷۰ قربانی ادعا شده را فهرست میکند.

این یادداشت ۲۵ بیت کوین باج میخواهد، اما به این معنی است که اگر ظرف دو روز تماس برقرار شود، میتوان با آنها مذاکره کرد. بااینحال، هشدار میدهد که در صورتعدم تماس در عرض ۱۴ روز، باج دو برابر میشود، و نهایتا در صورتعدم توافق پرداخت در عرض ۲۱ روز، کلید رمزگشایی از بین میرود.

همچنین میافزاید که رقم باج توسط مهاجمان بر اساس «اندازه شبکه، تعداد کارمندان، درآمد سالانه» قربانی تنظیم شده است.

وقتی یادداشت باج آماده شد، Ragnar Locker فرآیند رمزگذاری را شروع میکند. موارد استثنا شامل فایلهای autoruns.inf، boot.ini، bootfront.bin، bootsect.bak، bootmgr، bootmgr.efi، bootmgfw.efi، desktop.ini، iconcache.db، ntldr، ntuser.dat، ntuser.dat.log، ntuser.ini، thumbs.db؛ فرآیندها و آبجکتهای خاص مانند Windows.old، مرورگر Tor، اینترنت اکسپلورر، گوگل، اپرا، نرمافزار اپرا، موزیلا، موزیلا فایرفاکس،$Recycle.bin، ProgramData، All Users و فایلهایی با پسوندهای.db،.sys،.dll، lnk،.msi،.drv، exe هستند.

نام فایلهای دیگر به فانکشن رمزگذاری ارسال میشود که فایل مربوطه را رمزگذاری میکند و پسوند «.ragnar_[نام کامپیوتر هش شده]» را اضافه میکند. پس از رمزگذاری، Ragnar Locker یک فرآیند notepad. exe ایجاد میکند و یادداشت باج را روی صفحه کاربر نمایش میدهد.

دادههای به سرقت رفته مورد استفاده در فرآیند اخاذی مضاعف به طور مداوم تا نقطه رمزگذاری استخراج میشوند. Loic Castel، تحلیلگر امنیتی اصلی در Cybereason's Global SOC به SecurityWeek گفت : «به طور کلی، باجافزارهایی که اخاذی مضاعف انجام میدهند، همیشه به اختیارات کامل در شبکهای نیاز دارند که بهدنبال رمزگذاری آن هستند. (زمانی که آنها کنترل دارایی را تحت کنترل میگیرند، بهعنوان مثال از طریق spearphishing) و مرحله رمزگذاری، آنها به بسیاری از ماشینها دسترسی دارند که میتوانند دادهها را از آنها استخراج کرده و از طریق سرویسهای exfiltration و یا دامینهای خارجی ارسال کنند.

در یک بازه زمانی فاش شده در هشدار FBI، استخراج دادهها تقریبا شش هفته پس از دسترسی اولیه رخ داد و تا حدود ده روز قبل از شروع فرآیند رمزگذاری ادامه یافت.

بدافزار Ragnar Locker در درجه اول شرکتهایی را در بخش صنایع مهم هدف قرار میدهد. افبیآی در هشدار مارس ۲۰۲۲ گوشزد کرد : «عاملان باجافزار Ragnar Locker بهعنوان بخشی از یک خانواده باجافزار کار میکنند و تکنیکهای مبهمسازی را برای جلوگیری از شناسایی و پیگیری، تغییر میدهند. "

برچسب ها: APICreateFileW, Desfa, exfiltration, CIS, کشورهای مشترکالمنافع, Ragnar Locker, Ragnar Group, اپرا, موزیلا فایرفاکس, spearphishing, باجافزار, Tor, Opera, RagnarLocker, Encryption, فایرفاکس, Firefox, windows, ویندوز, malware, FBI, ransomware , Cyber Security, حملات سایبری, گوگل, رمزگذاری, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news