باگ CloudFlare CDNJS و گسترش حملات زنجیره تأمین

اخبار داغ فناوری اطلاعات و امنیت شبکه

زیرساخت شبکه و وب سایت شرکت امنیتی CloudFlare ماه گذشته یک آسیب پذیری مهم را در لایبرری CDNJS خود رفع کرده است. این لایبرری مجموعا 12.7٪ از کل وب سایت های فضای اینترنت را در بر گرفته که از آن استفاده می کرده اند.

ساختار CDNJS یک شبکه تحویل محتوای منبع باز یا content delivery network (CDN) است که به حدود 4،041 مجموعه JavaScript و CSS سرویس ارائه می کند و پس از مجموعه های هاست Google، دومین لایبرری محبوب CDN برای JavaScript است.

این ضعف مربوط به موردی در سرور بروزرسانی لایبرری CDNJS بود که می تواند به طور بالقوه به مهاجم اجازه دهد دستورات دلخواه خود را اجرا کند. این اجرای دستورات دلخواه منتج به در معرض خطر قرار گرفتن کامل آن سرور شود.

به نقل از هکرنیوز، این آسیب پذیری توسط محقق امنیتی RyotaK در 6 آوریل 2021 کشف و گزارش شد. تاکنون هیچ مدرکی دال بر سواستفاده از این نقص در حملات سایبری پیدا و افشا نشده است.

این آسیب پذیری به طور خاص با انتشار پکیج هایی در CDNJS Cloudflare با استفاده از GitHub و npm، و از آن برای ایجاد آسیب پذیری در طی مسیر استفاده مینماید؛ و در نهایت سرور را فریب می دهد تا کد دلخواه خود را اجرا نموده که به متعاقب آن به هدف پایانی یعنی اجرای کد از راه دور نیز می رسد.

شایان ذکر است که زیرساخت CDNJS شامل ویژگی هایی برای بروز رسانی خودکار لایبرری با اجرای دوره ای اسکریپت ها بر روی سرور برای دانلود فایل های مرتبط از منبع Git مبتنی بر مدیریت کاربر مربوطه یا پکیج رجیستری npm میباشد.

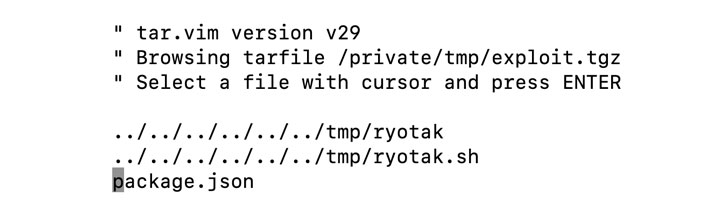

محقق امنیتی RyotaK با کشف موردی درباره نحوه پاکسازی مکانیزم مسیرهای پکیج، دریافت که "می توان کد دلخواه را پس از انجام پیمایش مسیر از فایل .tgz منتشر شده برای npm و رونویسی از اسکریپتی که به طور منظم در سرور اجرا می شود، اجرا کرد.".

به عبارت دیگر، هدف از این حمله انتشار نسخه جدیدی از یک پکیج ساختگی ویژه در منبع است که پس از آن سرور بروزرسانی لایبرری CDNJS را برای انتشار انتخاب می نماید؛ در این فرآیند محتوای پکیج مخرب را در نسخه ای از فایل اسکریپت که به طور منظم اجرا شده و در سرور میزبانی میشود کپی میکند و بدین ترتیب امکان اجرای کد دستوری دلخواه را بدست می آورد.

محقق امنیتی RyotaK گفت: "اگرچه این آسیب پذیری می تواند بدون مهارت خاصی مورد بهره برداری قرار گیرد، اما می تواند بسیاری از وب سایت ها را نیز تحت تأثیر قرار دهد. با توجه به این که آسیب پذیری های متعددی در زنجیره تأمین وجود دارد که بهره برداری از آنها ظاهرا آسان است اما این آسیب پذیری ها بسیار تأثیرگذار هستند که مسئله نشان از خطرناک و ترسناک بودن آنها دارد.".

این اولین بار نیست که محققان امنیتی درباره نحوه بروزرسانی منابع نرم افزار، نقایص اساسی و مهمی را کشف می کند. در آوریل 2021 نیز RyotaK اعلام کرد که یک آسیب پذیری مهم در منبع رسمی Homebrew Cask توسط یک مهاجم برای اجرای کد دلخواه در دستگاههای کاربران مورد سواستفاده قرار گرفته است.

برچسب ها: سرور, Server, RyotaK, npm, CDNJS, CSS, content delivery network, Javascript, CDN, Cloudflare, cybersecurity, Github, Vulnerability, بروزرسانی, امنیت سایبری, آسیب پذیری, Cyber Attacks, حمله سایبری