بازگشت بدافزار Glupteba پس از اختلال توسط گوگل؛ این بار قویتر از قبل

اخبار داغ فناوری اطلاعات و امنیت شبکه

باتنت بدافزار Glupteba دوباره وارد عمل شده و دستگاهها را در سراسر جهان پس از تقریباً یک سال پیش که توسط گوگل مختل و محدود شد، آلوده کرده است.

در دسامبر ۲۰۲۱، Google موفق شد اختلالی گسترده در باتنت مبتنی بر بلاکچین ایجاد کند و دستورات دادگاه را برای کنترل زیرساختهای باتنت تضمین کند و شکایتهایی را علیه دو اپراتور روسی ارائه نماید.

مجموعه Nozomi اکنون گزارش میدهد که تراکنشهای بلاکچین، ثبت گواهینامه TLS و نمونههای مهندسی معکوس Glupteba یک کمپین جدید و در مقیاس بزرگ Glupteba را نشان میدهد که در ژوئن ۲۰۲۲ آغاز شده و هنوز ادامه دارد.

پنهان در بلاکچین

باتنت Glupteba یک بدافزار ماژولار و دارای بلاکچین است که دستگاههای ویندوز را آلوده میکند تا ارزهای دیجیتال استخراج کنند، اطلاعات کاربری و کوکیها را به سرقت میبرد و پروکسیها را در سیستمهای ویندوز و دستگاههای IoT مستقر میکند.

این پروکسیها بعدتر به عنوان «residential proxies» به مجرمان سایبری دیگر فروخته میشوند.

این بدافزار عمدتاً از طریق تبلیغات بدافزاری در شبکههای پرداخت به ازای نصب یا pay-per-install (PPI) و سیستمهای توزیع ترافیک (TDS) توزیع میشود و نصبکنندهها را تحت فشار قرار میدهد که به صورت نرمافزار، ویدیو و فیلم رایگان پنهان شوند.

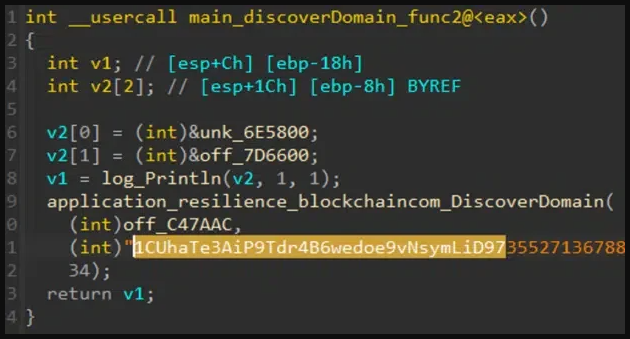

بدافزار Glupteba از بلاکچین بیت کوین برای فرار از اختلال با دریافت لیستهای به روز شده از سرورهای command-and-control که باید برای اجرای دستورات با آن ارتباط بگیرد، استفاده میکند.

مشتریان بات نت آدرس سرور C2 را با استفاده از یک فانکشن کشف که سرورهای والت بیت کوین را بررسی میکند، تراکنشهای آنها را بازیابی میکنند و آنها را برای یافتن یک آدرس رمزگذاری شده AES تجزیه میکند.

چندین سال است که Glupteba از این استراتژی استفاده میکند و در برابر حذف ساختار انعطافپذیری ارائه میدهد.

این بدین دلیل است که تراکنشهای بلاک چین را نمیتوان پاک کرد، بنابراین تلاشهای حذف آدرس C2 تأثیر محدودی و ناچیزی بر باتنت دارد.

علاوه بر این، بدون کلید خصوصی بیتکوین، مجری قانون نمیتواند paylaodهایی را روی آدرس کنترلکننده نصب کند، بنابراین تصاحب ناگهانی باتنت یا غیرفعالسازیهای جهانی مانند آنچه که در اوایل سال ۲۰۲۱ بر Emotet تأثیر گذاشت، عملاً غیرممکن است.

تنها نقطه ضعف این است که بلاکچین بیت کوین عمومی است، بنابراین هر کسی میتواند به آن دسترسی داشته باشد و تراکنشها را برای جمعآوری اطلاعات مورد بررسی قرار دهد.

بازگشت گلوپتبا

مجموعه Nozomi گزارش میدهد که Glupteba امروز به استفاده از بلاک چین به همان شیوه ادامه میدهد، بنابراین تحلیلگران آن، کل بلاک چین را اسکن کردند تا دامینهای مخفی C2 را کشف کنند.

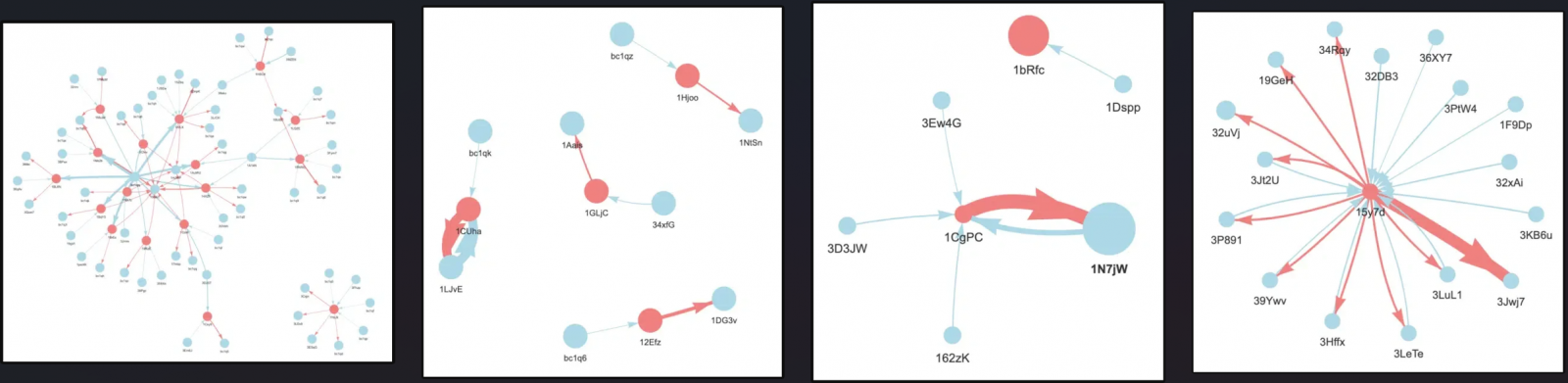

این اقدام تلاش بسیار گستردهای بود و شامل بررسی دقیق ۱۵۰۰ نمونه Glupteba بود که در VirusTotal برای استخراج آدرس والت و تلاش برای رمزگشایی دادههای payload تراکنش با استفاده از کلیدهای مرتبط با بدافزار آپلود شده بودند.

در نهایت، Nozomi از رکوردهای DNS غیرفعال برای شکار دامینها و هاستهای Glupteba استفاده کرد و آخرین مجموعه گواهیهای TLS مورد استفاده توسط این بدافزار را برای کشف اطلاعات بیشتر در مورد زیرساخت آن بررسی نمود.

تحقیقات Nozomi نهایتاً ۱۵ آدرس بیت کوین مورد استفاده در چهار کمپین Glupteba را شناسایی کرد که آخرین مورد در ژوئن ۲۰۲۲، شش ماه پس از اختلال گوگل، آغاز شد. اما این کمپین همچنان ادامه دارد.

این کمپین از آدرسهای بیتکوین بیشتری نسبت به عملیات گذشته استفاده میکند که این مسأله، به باتنت انعطافپذیری بیشتری میدهد.

علاوه بر این، تعداد سرویسهای مخفی TOR که بهعنوان سرورهای C2 استفاده میشوند، از زمان کمپین ۲۰۲۱، به دنبال روند افزایشی مشابه، به ده برابر افزایش یافته است.

پربارترین آدرس دارای ۱۱ تراکنش بوده و با ۱۱۹۷ نمونه ارتباط برقرار کرده است که آخرین فعالیت آن در ۸ نوامبر ۲۰۲۲ ثبت شده است.

همچنین Nozomi بسیاری از ثبت دامینهای Glupteba را در ۲۲ نوامبر ۲۰۲۲ گزارش میدهد که از طریق دادههای DNS غیرفعال کشف شدهاند.

با توجه به موارد فوق، واضح است که باتنت Glupteba بازگشته است، و نشانهها به وضوح نشان میدهند که این باتنت عظیمتر از قبل و به طور بالقوه حتی انعطافپذیرتر است و تعداد زیادی آدرس بازگشتی را برای مقاومت در برابر حذف توسط محققان و مجریان قانون برای خود تنظیم میکند.

برچسب ها: گلوپتبا, TDS, residential proxies, PPI, Pay-per-Install, Proxy, ارزهای دیجیتال, باتنت, AES, والت, پروکسی, Glupteba, emotet, Wallet, TLS, بیتکوین , malware, cryptocurrency, BlockChain, بلاکچین, دفاع سایبری, تهدیدات سایبری, Cyber Security, IOT, گوگل, Botnet, بدافزار, امنیت سایبری, Cyber Attacks, Bitcoin, حمله سایبری, news