الگوریتم رمزنگاری ۲۷ساله SHA-1 از دور خارج میشود

اخبار داغ فناوری اطلاعات و امنیت شبکه

موسسه ملی استاندارد و فناوری ایالات متحده (NIST) در هفته جاری توصیه کرد که متخصصان فناوری اطلاعات الگوریتم رمزنگاری SHA-1 را با الگوریتمهای جدیدتر و ایمنتر جایگزین کنند.

اولین روش پرکاربرد ایمنسازی اطلاعات الکترونیکی و در حال استفاده از سال ١٩٩۵، SHA-1 است که یک نسخه کمی تغییر یافته از SHA یا "الگوریتم هش امن - Secure Hash Algorithm"، اولین تابع هش استاندارد شده است.

به گفته NIST، با توجه به اینکه قابلیتهای محاسباتی بالای سیستمهای امروزی میتوانند بهراحتی به الگوریتم حمله کنند، روش SHA-1 "به پایان عمر مفید خود رسیده است".

آژانس امنیتی وزارت بازرگانی نیز اعلام کرد : "NIST اعلام میکند که SHA-1 باید تا ٣١ دسامبر ٢٠٣٠ به نفع الگوریتمهای امنتر SHA-2 و SHA-3 حذف شود. "

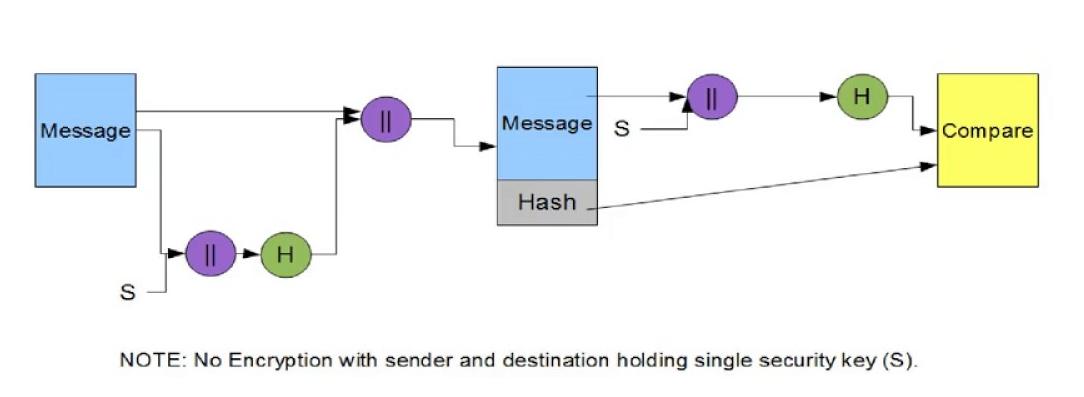

روشSHA-1 که بهعنوان پایه و اساس برنامههای امنیتی متعدد ازجمله اعتبارسنجی وبسایتها استفاده میشود، اطلاعات را با ایجاد یک هش که رشته کوتاهی از کاراکترهاست که از یک عملیات ریاضی پیچیده بر روی کاراکترهای یک پیام انجام میشود، ایمن میکند.

درحالیکه پیام اصلی را نمیتوان بهتنهایی از هش بازسازی کرد، یک گیرنده میتواند از هش برای بررسی اینکه آیا پیام اصلی به خطر افتاده است یا خیر، استفاده کند.

تهدید اصلی برای SHA-1 این واقعیت است که رایانههای قدرتمند امروزی میتوانند دو پیام ایجاد کنند که منجر به هش یکسانی میشوند و به طور بالقوه پیامی معتبر را به خطر میاندازند. از این تکنیک بهعنوان حمله «Collision» نام برده میشود.

هزینه راه اندازی حملات collision علیه SHA-1 در سالهای اخیر به میزان قابل توجهی کاهش یافته است و غولهای فناوری مانند Google، Facebook، Microsoft و Mozilla اقداماتی را برای دور شدن از الگوریتم رمزنگاری انجام دادهاند. مقامات صدور گواهی، از اول ژانویه ٢٠١٧ صدور گواهی با استفاده از SHA-1 را متوقف کردند.

سازمان NIST که قبلا توصیه میکرد آژانسهای فدرال استفاده از SHA-1 را برای ایجاد امضای دیجیتال و سایر عملیاتهایی که با حملات collision تهدید میشوند متوقف کنند، تا ٣١ دسامبر ٢٠٣٠ استفاده از SHA-1 را متوقف خواهد کرد.

تا آن زمان، NIST استاندارد پردازش اطلاعات فدرال (FIPS) 180-5 را منتشر خواهد کرد، کخ نسخهای از FIPS 180 است که مشخصات SHA-1 را حذف میکند. همچنین SP 800-131A و سایر موارد را برای اقدام جهت خروج از SHA-1 مورد بازبینی قرار خواهد داد، و یک استراتژی انتقال برای اعتبارسنجی ماژولها و الگوریتمهای رمزنگاری، بهعنوان بخشی از برنامه اعتبارسنجی ماژول رمزنگاری یا Cryptgraphic Module Validation Program (CMVP) ایجاد و منتشر خواهد کرد.

کریس سلی، دانشمند کامپیوتر NIST، گفت : "ماژولهایی که پس از سال ٢٠٣٠ همچنان از SHA-1 استفاده میکنند، توسط دولت فدرال مجاز به خرید نخواهند بود. شرکتها هشت سال فرصت دارند تا ماژولهای به روز شدهای را ارائه کنند که دیگر از SHA-1 استفاده نمیکنند. از آنجایی که اغلب پیش از مهلت مقرر، تعداد ارسالهای معوقی وجود دارد، توصیه میکنیم که توسعهدهندگان ماژولهای بهروز شده خود را از قبل ارسال کنند تا CMVP زمان پاسخگویی داشته باشد. "

برچسب ها: National Institute of Standards and Technology, Algorithm, Collision Attack, FIPS 180, SP 800-131A, CMVP, Cryptgraphic Module Validation Program, Collision, SHA-3, SHA-2, الگوریتم هش امن, Secure Hash Algorithm, الگوریتم رمزنگاری, SHA-1, NIST, USA, الگوریتم, Facebook, Microsoft, Mozilla, دفاع سایبری, تهدیدات سایبری, Cyber Security, امنیت سایبری, Cyber Attacks, حمله سایبری, news