ابزار مخرب RealBlindingEDR با غیرفعالسازی کرنل کالبکها، راهکارهای امنیتی EDR و آنتیویروس را کور میکند

اخبار داغ فناوری اطلاعات و امنیت شبکه

ابزار مخرب RealBlindingEDR با غیرفعالسازی کرنل کالبکها، راهکارهای امنیتی EDR و آنتیویروس را کور میکند

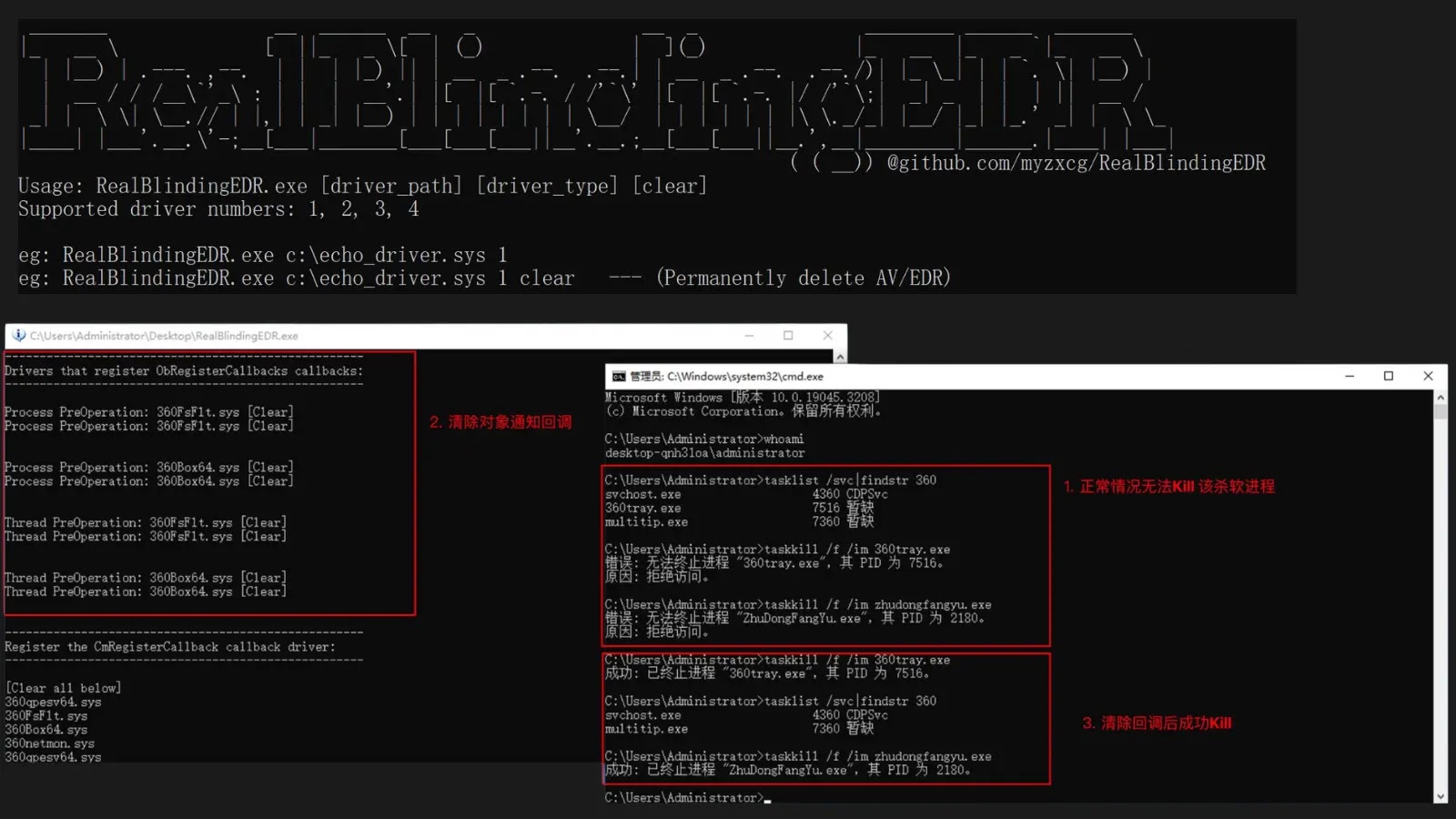

ابزار متنباز جدیدی به نام RealBlindingEDR که در اواخر سال ۲۰۲۳ در گیتهاب منتشر شد، به مهاجمان این امکان را میدهد که با پاک کردن کالبکهای حیاتی کرنل در سیستمعامل ویندوز، نرمافزارهای آنتیویروس (AV) و تشخیص و پاسخ نقطهپایانی (EDR) را کور، غیرفعال دائم یا متوقف کنند. این ابزار به سرعت توسط گروههای باجافزاری مانند Crypto24 مورد استفاده قرار گرفته و تهدیدی جدی برای امنیت سایبری شرکتها محسوب میشود.

سازوکار حمله و هدف اصلی

RealBlindingEDR با سوءاستفاده از درایورهای امضاشده آسیبپذیر (مانند echo_driver.sys یا dbutil_2_3.sys)، به سطح کرنل (هسته سیستمعامل) دسترسی پیدا میکند. این امر به بدافزار اجازه میدهد تا عملیات خواندن و نوشتن حافظه را بدون فعال شدن هشدارهای امنیتی انجام دهد و از مکانیزمهای حفاظتی مانند PatchGuard ویندوز عبور کند.

هدف حمله: هدف اصلی، از بین بردن شش نوع کالبک حیاتی کرنل است که توسط راهکارهای AV/EDR برای نظارت بر فعالیتهای سطح پایین سیستم استفاده میشوند:

-

CmRegisterCallback(Ex): نظارت بر تغییرات رجیستری.

-

ObRegisterCallbacks: حفاظت از هندلهای فرآیند (جلوگیری از توقف فرآیند EDR).

-

PsSetCreateProcess/ThreadNotifyRoutine(Ex): نظارت بر ایجاد فرآیند و نخهای جدید.

-

PsSetLoadImageNotifyRoutine(Ex): نظارت بر بارگذاری ماژولها و فایلهای اجرایی.

-

MiniFilter drivers: نظارت بر عملیات فایل و سیستم فایل.

با حذف این کالبکها، ابزارهای EDR توانایی خود را در رصد فعالیتهای حساس مانند اجرای بدافزار، ارتقاء امتیاز یا حذف فایلهای محافظتشده از دست میدهند.

سه حالت حمله اصلی

RealBlindingEDR میتواند در سه حالت عملیاتی شود، بدون اینکه فرآیند اصلی نرمافزار امنیتی را متوقف کند یا ارتباط آن را با سرور مدیریت مرکزی قطع نماید؛ این امر باعث میشود که سازمان متوجه حمله نشود:

-

حالت کور کردن (Blinding Mode): جلوگیری از نظارت بر رفتارهای حساس (مانند اجرای بدافزار) بدون توقف فرآیند امنیتی.

-

غیرفعالسازی دائم (Permanent Disable): پس از حذف کالبکها، بدافزار میتواند فایلهای محافظتشده یا ورودیهای رجیستری مهم مرتبط با EDR را حذف کند، در نتیجه EDR حتی پس از راهاندازی مجدد نیز غیرفعال باقی میماند.

-

توقف کامل (Killing): پس از حذف حفاظت هندل (ObRegisterCallbacks)، مهاجم میتواند به راحتی فرآیند EDR را از طریق Task Manager یا دستورات عادی متوقف کند.

تأثیر بر امنیت سازمانی

سادگی استفاده از RealBlindingEDR، که تنها به دسترسی مدیر سیستم (Admin Rights) و یک درایور امضاشده آسیبپذیر نیاز دارد، آن را به ابزاری خطرناک برای تیمهای قرمز (Red Team) و همچنین مهاجمان واقعی تبدیل کرده است. ادغام این ابزار در حملات باجافزاری نشان میدهد که مهاجمان برای اجرای کد، ابتدا دفاعیات سیستم را کاملاً خنثی میکنند تا نرخ موفقیت رمزگذاری فایلها به حداکثر برسد.

توصیه های امنیتی و پیشگیری

برای محافظت در برابر این تهدید کرنل-محور، متخصصان امنیتی باید اقدامات زیر را انجام دهند:

-

اعمال سیاستهای امضای درایور: اجرای سختگیرانه سیاستهای امضای درایورها و استفاده از ابزارهایی مانند Driver Signature Enforcement Overrider برای محدود کردن بارگذاری درایورهای ناامن.

-

نظارت بر درایورهای آسیبپذیر: فعالسازی نظارت پیشرفته بر بارگذاری فایلهای

sys(درایورها) و هرگونه دسترسی غیرعادی به فایلهای کرنل. -

استفاده از EDR پیشرفته: استقرار نسل جدید راهکارهای EDR که با استفاده از تحلیل رفتار (Behavioral Analytics) و نظارت بر ناهنجاریهای کرنل، بارگذاری درایورهای آسیبپذیر یا تلاش برای دستکاری ساختارهای حافظه کرنل را شناسایی و مسدود کنند.

-

اصل حداقل دسترسی (Least Privilege): اطمینان از اینکه برنامهها و سرویسها با حداقل امتیازات لازم برای کارکرد خود اجرا میشوند تا دسترسی به سطح کرنل محدود گردد.

برچسب ها: امنیت_سایبری, CISA , phishing, Chrome, Anti-Phishing, Anti Ransomware, هکر, فیشینگ, بدافزار