آسیبپذیری بحرانی هزاران روتر TP-Link در دنیا

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان دریافتند هزاران روتر TP-Link که در سرتاسر جهان مورد استفاده قرار میگیرند، در مقابل چندین گروه هکر آسیبپذیر هستند.

هکرها از کشورهای زیر ممکن است بتوانند از اینروترهای آسیبپذیر برای سرقت اطلاعات سواستفاده کنند :

• چین

• روسیه

• ایران

بهمنظور بهرهبرداری از روترهای TP-Link، هکرها میتوانند از روشهای زیر در یک تلاش مشترک استفاده کنند :

• آسیبپذیری RCE (CVE-2022-30075 با امتیاز CVSS : 8.8)

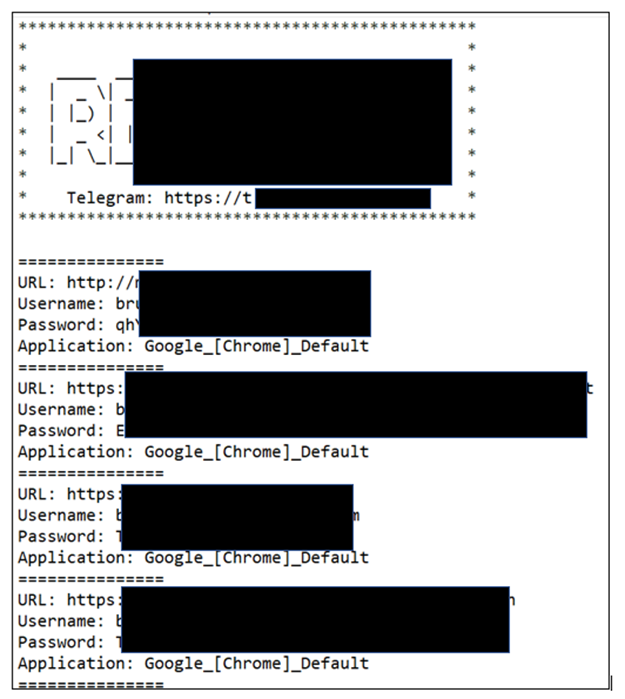

• نشت اعتبارنامه

در انجمنهای دارکوب روسیه، این حفرهها برای فروش آشکار و برای اهداف غیرقانونی ارائه میشوند. گروههای عامل تهدید و مجرمان سایبری نیز میتوانند از آسیبپذیری روترهای TP-Link برای انجام حملات سایبری شدید علیه شبکههای آسیبپذیر سواستفاده کنند.

ابزارها و سواستفادهها در تالارهای گفتگوی دارک وب

چندین گزارش از همکاری هکرها با سایر هکرها در سراسر جهان برای سواستفاده از RCE (CVE-2022-30075) برای دسترسی به سیستم TP-Link وجود دارد.

گزارشهایی مبنی بر درز اطلاعات اعتبار محصولات TP-Link نیز در دارکوب در فرومهای روسی وجود دارد.

هکرها میتوانند از آنها برای دسترسی بهدستگاههای آسیبپذیر سواستفاده کنند و از آسیبپذیریهای اساسی برای دسترسی غیرمجاز بهرهبرداری نمایند.

فریمور TP-Link Router AX50 210730 و نسخههای قدیمیتر اخیرا در برابر یک نقص حیاتی RCE که دو ماه پیش کشف شد آسیبپذیر هستند.

پروفایل نقص

طبق گزارش Cyfirma که با خبرگزاریها به اشتراک گذاشته شده اس، این یک حمله مبتنی بر وب است که با CVE-2022-30075 مرتبط است و در آن یک فایل پشتیبان مخرب از طریق یک اینترفیس وب وارد میشود. یک نقص عملکرد پشتیبانگیری و بازیابی میتواند به مهاجم اجازه سواستفاده از آسیبپذیری و انجام یک حمله RCE را بدهد.

• شناسه CVE : CVE-٢٠٢٢-٣٠٠٧۵

• توضیحات : آسیبپذیری اجرای کد از راه دور تایید شده در روترهای TP-Link.

• امتیاز CVSS : 8.8

• اکسپلویتها : لینک (ژوئن ٢٠٢٢)

توصیههای امنیتی

در نتیجه این آسیبپذیری، آژانسهای مجری قانون مختلف توصیههای مختلفی را منتشر کردهاند که در زیر به آنها اشاره میشود :

• در گزارشی که در ١٣ ژوئن ٢٠٢٢ منتشر شد، CISA این آسیبپذیری را تشریح کرد اما امتیاز CVSS را به آن اختصاص نداد.

• در رده «سایر آسیبپذیریها»، Sing CERT در ٢٢ ژوئن ٢٠٢٢ این نقص را با امتیاز CVSS 8.8 منتشر کرد.

• مجموعه CERT-IN در 10 سپتامبر ٢٠٢٢ به طور عمومی اعلام کرد که روترهای TP-Link در برابر یک نقص "بحرانی" آسیبپذیر هستند و در برابر اجرای کد دلخواه قابل سواستفاده هستند.

روترهای TP-Link، در بسیاری از موارد، هنوز برای آسیبپذیریهایی که قبلا در آنها شناسایی شدهاند، اصلاح نشدهاند.

بااینحال، در حال حاضر، در این مرحله امکان جداسازی گروه خاصی از مجرمان سایبری که از اینروترها سواستفاده میکنند، وجود ندارد.

آسیبپذیری روترهای TP-Link میتواند توسط مهاجمی از کشوری با شهرت بدبرای روابط با کشورهای دیگر مورد سواستفاده قرار گیرد تا حمله سایبری علیه آنها انجام دهد.

از طرفی، وجود ردپا بر روی چنین دستگاههای آسیبپذیری ضروری است تا بتوان دست به اقدام موثری در مقابل حملات انجام داد.

اما، کارشناسان امنیتی بسیار از کاربران خواستهاند که فورا روترهای آسیبپذیر TP-Link و نرمافزار خود را به جدیدترین نسخه پچ کنند.

برچسب ها: TP-Link Router AX50 210730, TP-Link Router, Frameware, CVE-2022-30075, TP-Link, دارکوب, اجرای کد از راه دور, فریمور, پچ, RCE, DarkWeb, Patch, آسیبپذیری, Remote Code Execution, Vulnerability, router, گروه هکری, CVSS, Cyber Security, حملات سایبری, روتر, امنیت سایبری, Cyber Attacks, حمله سایبری, news